Når det gjelder å sikre Wi-Fi-nettverket ditt, Vi anbefaler alltid WPA2-PSK-kryptering . Det er den eneste virkelig effektive måten å begrense tilgangen til Wi-Fi-hjemmenettverket ditt på. Men WPA2-kryptering kan også bli sprukket - slik gjør du det.

Som vanlig er dette ikke en guide for å knekke noens WPA2-kryptering. Det er en forklaring på hvordan krypteringen din kan bli sprukket og hva du kan gjøre for å beskytte deg selv bedre. Det fungerer selv om du bruker WPA2-PSK-sikkerhet med sterk AES-kryptering .

Passordfrasen din kan knuses uten nett

I SLEKT: Brute-Force-angrep forklart: Hvordan all kryptering er sårbar

Det er to typer måter å knekke et passord på, vanligvis referert til som offline og online. I et offline angrep har en angriper en fil med data de kan prøve å knekke. For eksempel, hvis en angriper klarte å få tilgang til og laste ned en passorddatabase full av hashede passord, kan de prøve å knekke disse passordene. De kan gjette seg millioner av ganger i sekundet, og de er bare veldig begrenset av hvor raskt datamaskinvaren deres er. Det er klart at med tilgang til en passorddatabase offline, kan en angriper forsøke å knekke et passord mye lettere. De gjør dette via “ brute-tvinger ”- bokstavelig talt å prøve å gjette mange forskjellige muligheter og håpe en vil matche.

Et online angrep er mye vanskeligere og tar mye, mye lenger tid. Tenk deg for eksempel at en angriper prøvde å få tilgang til Gmail-kontoen din. De kunne gjette noen få passord, og deretter vil Gmail blokkere dem fra å prøve flere passord for en stund. Fordi de ikke har tilgang til rådataene de kan prøve å matche passord mot, er de begrenset dramatisk. (Apples iCloud var ikke hastighetsbegrensende gjetninger av passord på denne måten, og det bidro til det enorme tyveriet av nakenkjente bilder.)

Vi har en tendens til å tenke på Wi-Fi som bare sårbart for angrepet online. En angriper må gjette et passord og prøve å logge seg på WI-Fi-nettverket med det, slik at de absolutt ikke kan gjette seg millioner av ganger per sekund. Dessverre er dette ikke sant.

Fireveis håndtrykk kan fanges

I SLEKT: Hvordan en angriper kan knekke din trådløse nettverkssikkerhet

Når en enhet kobles til et WPA-PSK Wi-Fi-nettverk, utføres noe kjent som "fireveis håndtrykk". I hovedsak er dette forhandlingene der Wi-Fi-basestasjonen og en enhet setter opp forbindelsen med hverandre, utveksler passordfrasen og krypteringsinformasjonen. Dette håndtrykket er WPA2-PSKs akilleshæl.

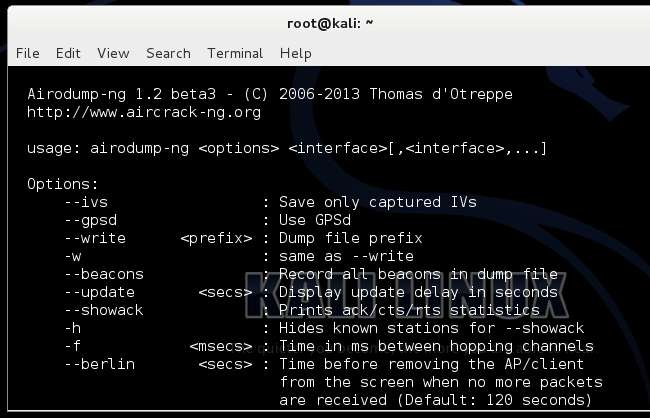

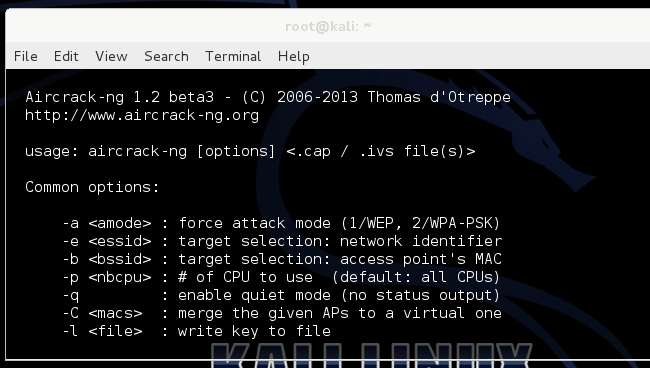

En angriper kan bruke et verktøy som airodump-ng for å overvåke trafikken som overføres over luften og fange dette fireveis håndtrykket. De vil da ha rådataene de trenger for å utføre et offline angrep, gjette mulige passord og prøve dem mot fireveis håndtrykk-data til de finner en som samsvarer.

Hvis en angriper venter lenge nok, vil de kunne fange disse fireveis håndtrykkdataene når en enhet kobles til. Imidlertid kan de også utføre et "deauth" -angrep, som vi dekket da vi så på hvordan Wi-Fi-nettverket ditt kan bli sprukket . Deauth-angrepet kobler enheten din fra Wi-FI-nettverket med makt, og enheten kobles umiddelbart til igjen og utfører fireveis håndtrykk som angriperen kan fange.

Sprekker WPA-håndtrykk

Med fangede rådata kan en angriper bruke et verktøy som cowpatty eller aircrack-ng sammen med en "ordbokfil" som inneholder en liste over mange mulige passord. Disse filene brukes vanligvis til å øke hastigheten på sprekkingen. Kommandoen prøver hver mulige passfrase mot WPA-håndtrykkdataene til den finner en som passer. Ettersom dette er et offline angrep, kan det utføres mye raskere enn et online angrep. En angriper trenger ikke være i samme fysiske område som nettverket mens han prøver å knekke passordfrasen. Angriperen kan potensielt bruke Amazon S3 eller en annen cloud computing-tjeneste eller datasenter, kaste maskinvare på sprekkprosessen og øke hastigheten på den dramatisk.

Som vanlig er alle disse verktøyene tilgjengelige i Kali Linux (tidligere BackTrack Linux), en Linux-distribusjon designet for penetrasjonstesting. De kan sees i aksjon der.

Det er vanskelig å si hvor lang tid det vil ta å knekke et passord på denne måten. Til et godt, langt passord , det kan ta år, muligens til og med hundrevis av år eller lenger. Hvis passordet er "passord", vil det sannsynligvis ta mindre enn ett sekund. Etter hvert som maskinvaren forbedres, vil denne prosessen øke. Det er tydeligvis en god ide å bruke et lengre passord av denne grunn - 20 tegn vil ta mye lengre tid å knekke enn 8. Å endre passordet hvert halvår eller hvert år kan også hjelpe, men bare hvis du mistenker at noen faktisk bruker måneder på datamaskinkraft for å knekke passordfrasen. Du er sannsynligvis ikke så spesiell, selvfølgelig!

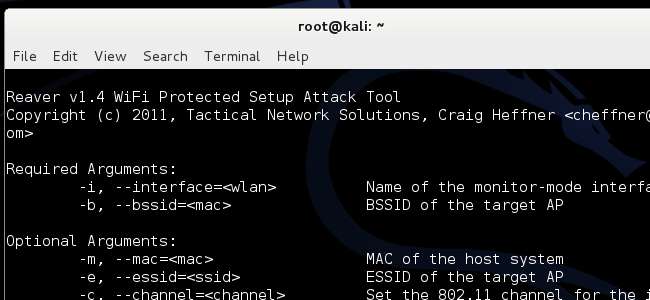

Bryter WPS med Reaver

I SLEKT: Ikke ha en falsk følelse av sikkerhet: 5 usikre måter å sikre Wi-Fi på

Det er også et angrep mot WPS, et utrolig sårbart system som mange rutere leveres med aktivert som standard. På noen rutere gjør det ikke noe å deaktivere WPS i grensesnittet - det forblir aktivert for angripere å utnytte!

I hovedsak tvinger WPS enheter til å bruke et 8-sifret numerisk PIN-system som omgår passordfrasen. Denne PIN-koden blir alltid sjekket i grupper med to firesifrede koder, og tilkoblingsenheten blir informert om den firesifrede delen er riktig. Med andre ord, en angriper må bare gjette de første fire sifrene, og så kan de gjette de fire andre sifrene hver for seg. Dette er et ganske raskt angrep som kan finne sted over lufta. Hvis en enhet med WPS ikke fungerte på denne ekstremt usikre måten, ville den bryte WPS-spesifikasjonen.

WPA2-PSK har sannsynligvis også andre sikkerhetsproblemer som vi ikke har oppdaget ennå. Så hvorfor fortsetter vi å si WPA2 er den beste måten å sikre nettverket ditt ? Vel, for det er det fortsatt. Aktivering av WPA2, deaktivering av eldre WEP- og WPA1-sikkerhet og innstilling av et rimelig langt og sterkt WPA2-passord er det beste du kan gjøre for å virkelig beskytte deg selv.

Ja, passordet ditt kan sannsynligvis bli sprukket med en viss innsats og datakraft. Døren din kan bli sprukket med en viss innsats og fysisk kraft også. Men forutsatt at du bruker et anstendig passord, vil Wi-Fi-nettverket ditt sannsynligvis være greit. Og hvis du bruker en halv anstendig lås på inngangsdøren din, vil du sannsynligvis også være i orden.