Pokud jde o zabezpečení vaší sítě Wi-Fi, vždy doporučujeme šifrování WPA2-PSK . Je to jediný skutečně účinný způsob, jak omezit přístup k vaší domácí síti Wi-Fi. Šifrování WPA2 lze ale také prolomit - zde je návod.

Jako obvykle nejde o průvodce prolomením něčího šifrování WPA2. Jedná se o vysvětlení, jak by mohlo dojít k prolomení šifrování a co můžete udělat, abyste se lépe chránili. Funguje to, i když používáte zabezpečení WPA2-PSK silné šifrování AES .

Vaše přístupová fráze může být prolomena offline

PŘÍBUZNÝ: Vysvětlení útoků hrubou silou: Jak je celé šifrování zranitelné

Existují dva typy způsobů, jak potenciálně prolomit heslo, obecně označované jako offline a online. Při offline útoku má útočník soubor s daty, které se může pokusit prolomit. Pokud se například útočníkovi podařilo získat přístup a stáhnout databázi hesel plnou hašovaných hesel, mohl by se pokusit tato hesla prolomit. Mohou odhadovat milionkrát za sekundu a jsou opravdu omezeni pouze tím, jak rychlý je jejich výpočetní hardware. Je zřejmé, že s přístupem k databázi hesel offline se může útočník pokusit heslo prolomit mnohem snadněji. Dělají to prostřednictvím „ hrubou silou ”- doslova se pokouší uhodnout mnoho různých možností a doufá, že se jedna shoduje.

Online útok je mnohem obtížnější a trvá mnohem, mnohem déle. Představte si například, že se útočník pokouší získat přístup k vašemu účtu Gmail. Mohli uhodnout několik hesel a poté jim Gmail na chvíli zablokoval možnost vyzkoušet si další hesla. Protože nemají přístup k nezpracovaným údajům, s nimiž se mohou pokoušet porovnávat hesla, jsou dramaticky omezeni. (Apple iCloud neomezoval odhady hesel omezujících rychlost tímto způsobem, a to pomohlo vést k obrovské krádeži nahých fotek celebrit.)

Máme tendenci si myslet, že Wi-Fi je zranitelné pouze online útokem. Útočník bude muset uhodnout heslo a pokusit se s ním přihlásit do sítě WI-Fi, takže určitě nemůže uhodnout milionkrát za sekundu. Ve skutečnosti to bohužel není pravda.

Lze zachytit čtyřcestné podání ruky

PŘÍBUZNÝ: Jak může útočník rozbít zabezpečení vaší bezdrátové sítě

Když se zařízení připojí k Wi-Fi síti WPA-PSK, provede se něco známého jako „čtyřsměrné podání ruky“. V zásadě jde o vyjednávání, kde základnová stanice Wi-Fi a zařízení nastavují vzájemné spojení a vyměňují si přístupové fráze a informace o šifrování. Toto podání ruky je Achillovou patou WPA2-PSK.

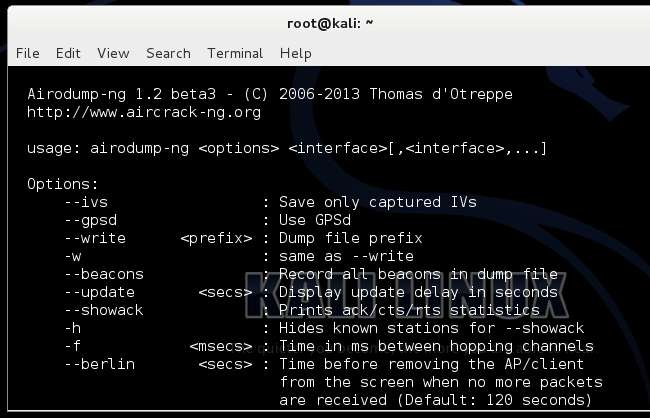

Útočník může pomocí nástroje, jako je airodump-ng, sledovat provoz přenášený vzduchem a zachytit toto čtyřsměrné podání ruky. Poté by měli nezpracovaná data, která potřebují k provedení offline útoku, hádali možná hesla a zkoušeli je proti datům čtyřcestného potřesení rukou, dokud nenajdou odpovídající.

Pokud útočník čeká dostatečně dlouho, bude schopen zachytit tato data čtyřcestného podání ruky, až se zařízení připojí. Mohou však také provést útok „deauth“, který jsme zakryli, když jsme se na něj podívali jak by mohla být vaše síť Wi-Fi prolomena . Útok deauth násilně odpojí vaše zařízení od jeho sítě Wi-FI a vaše zařízení se okamžitě znovu připojí a provede čtyřcestné podání ruky, které může útočník zachytit.

Praskání WPA Handshake

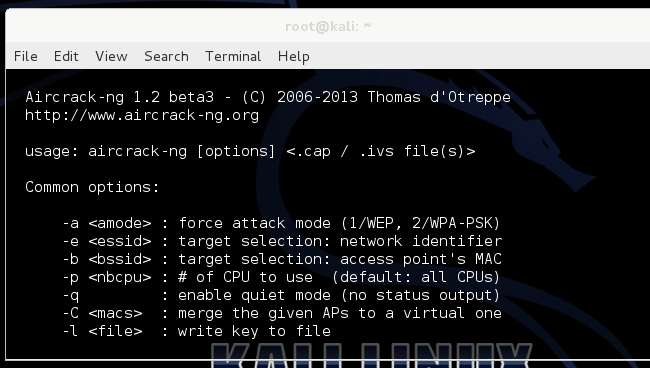

Se zachycenými nezpracovanými daty může útočník použít nástroj jako cowpatty nebo aircrack-ng spolu se „souborem slovníku“, který obsahuje seznam mnoha možných hesel. Tyto soubory se obvykle používají k urychlení procesu prolomení. Příkaz vyzkouší každou možnou přístupovou frázi proti datům handshake WPA, dokud nenajde vhodnou. Jelikož se jedná o útok offline, lze jej provést mnohem rychleji než útok online. Útočník by při pokusu o prolomení přístupové fráze nemusel být ve stejné fyzické oblasti jako síť. Útočník by mohl potenciálně použít Amazon S3 nebo jinou službu cloud computingu nebo datové centrum, vrhnout hardware na proces prolomení a dramaticky to urychlit.

Jako obvykle jsou všechny tyto nástroje k dispozici v Kali Linux (dříve BackTrack Linux), distribuce Linuxu určená pro penetrační testování. Tam je lze vidět v akci.

Je těžké říci, jak dlouho by to prolomení hesla tímto způsobem trvalo. Pro dobré, dlouhé heslo , mohlo by to trvat roky, možná i stovky let nebo déle. Pokud je heslo „heslo“, pravděpodobně by to trvalo méně než jednu sekundu. Jak se hardware vylepšuje, tento proces se zrychlí. Z tohoto důvodu je zjevně dobrý nápad použít delší heslo - prolomení 20 znaků by trvalo mnohem déle než 8. Změna hesla každých šest měsíců nebo každý rok by také mohla pomoci, ale pouze pokud máte podezření, že někdo ve skutečnosti tráví měsíce výkon počítače k prolomení vaší přístupové fráze. Pravděpodobně nejste tak výjimeční!

Breaking WPS With Reaver

PŘÍBUZNÝ: Nemáte falešný smysl pro bezpečnost: 5 nejistých způsobů zabezpečení vaší Wi-Fi

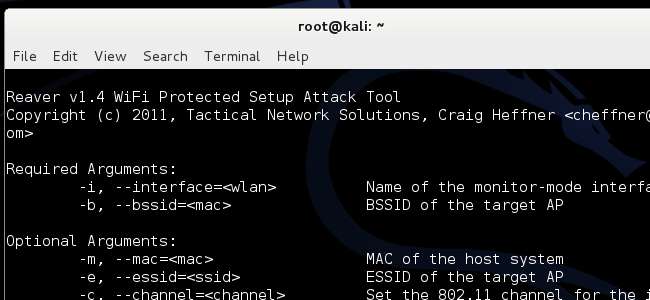

Existuje také útok proti WPS, což je neuvěřitelně zranitelný systém, který je ve výchozím nastavení dodáván mnoha směrovači. Na některých směrovačích deaktivace WPS v rozhraní nedělá nic - zůstává zneužito útočníkům!

WPS v zásadě nutí zařízení používat 8místný číselný systém PIN, který obchází přístupovou frázi. Tento PIN je vždy kontrolován ve skupinách dvou čtyřmístných kódů a připojovací zařízení je informováno, zda je čtyřmístný oddíl správný. Jinými slovy, útočník musí uhádnout první čtyři číslice a poté může uhádnout druhé čtyři číslice samostatně. Jedná se o poměrně rychlý útok, ke kterému může dojít vzduchem. Pokud by zařízení s WPS nefungovalo takto extrémně nezabezpečeným způsobem, porušovalo by to specifikaci WPS.

WPA2-PSK pravděpodobně obsahuje i další chyby zabezpečení, které jsme dosud ještě neobjevili. Proč tedy stále říkáme WPA2 je nejlepší způsob zabezpečení vaší sítě ? Protože stále je. To nejlepší, co můžete udělat, abyste se skutečně chránili, je povolení WPA2, deaktivace starších zabezpečení WEP a WPA1 a nastavení přiměřeně dlouhého a silného hesla WPA2.

Ano, vaše heslo může být pravděpodobně prolomeno trochou úsilí a výpočetního výkonu. S trochou úsilí a fyzické síly by mohly být prasklé i vaše přední dveře. Ale za předpokladu, že používáte slušné heslo, bude vaše síť Wi-Fi pravděpodobně v pořádku. A pokud použijete polodlouhý zámek na svých předních dveřích, budete pravděpodobně také v pořádku.