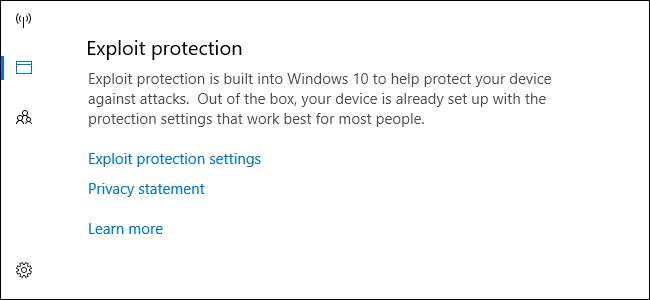

Microsoft’s Mise à jour des créateurs d'automne ajoute enfin une protection intégrée contre les exploits à Windows. Vous deviez auparavant rechercher cela sous la forme de l'outil EMET de Microsoft. Il fait désormais partie de Windows Defender et est activé par défaut.

Fonctionnement de la protection contre les exploits de Windows Defender

EN RELATION: Nouveautés de la mise à jour Fall Creators de Windows 10, disponible dès maintenant

Nous vous recommandons depuis longtemps en utilisant un logiciel anti-exploit comme EMET (Enhanced Mitigation Experience Toolkit) de Microsoft ou le plus convivial Malwarebytes Anti-Malware , qui contient une puissante fonction anti-exploit (entre autres). Microsoft’s EMET est largement utilisé sur les grands réseaux où il peut être configuré par les administrateurs système, mais il n'a jamais été installé par défaut, nécessite une configuration et possède une interface déroutante pour les utilisateurs moyens.

Programmes antivirus typiques, comme Windows Defender lui-même, utilisez des définitions de virus et des heuristiques pour détecter les programmes dangereux avant qu'ils ne puissent s'exécuter sur votre système. Les outils anti-exploit empêchent en fait de nombreuses techniques d'attaque populaires de fonctionner du tout, de sorte que ces programmes dangereux ne se retrouvent pas sur votre système en premier lieu. Ils activent certaines protections du système d'exploitation et bloquent les techniques d'exploitation de mémoire courantes, de sorte que si un comportement de type exploit est détecté, ils mettront fin au processus avant que quelque chose de mauvais ne se produise. En d'autres termes, ils peuvent protéger contre de nombreux attaques zero-day avant qu'ils ne soient corrigés.

Cependant, ils pourraient potentiellement causer des problèmes de compatibilité et leurs paramètres pourraient devoir être modifiés pour différents programmes. C’est la raison pour laquelle EMET était généralement utilisé sur les réseaux d’entreprise, où les administrateurs système pouvaient modifier les paramètres, et non sur les ordinateurs personnels.

Windows Defender inclut désormais bon nombre de ces mêmes protections, qui se trouvaient à l’origine dans EMET de Microsoft. Ils sont activés par défaut pour tout le monde et font partie du système d'exploitation. Windows Defender configure automatiquement les règles appropriées pour les différents processus exécutés sur votre système. ( Malwarebytes affirme toujours que sa fonction anti-exploit est supérieure , et nous vous recommandons toujours d'utiliser Malwarebytes, mais il est bon que Windows Defender en ait maintenant également une partie.)

Cette fonctionnalité est automatiquement activée si vous avez effectué la mise à niveau vers la mise à jour Fall Creators de Windows 10 et EMET n'est plus pris en charge. EMET ne peut même pas être installé sur les PC exécutant la mise à jour Fall Creators. Si vous avez déjà installé EMET, il sera supprimé par la mise à jour .

EN RELATION: Comment protéger vos fichiers contre les ransomwares avec le nouvel «accès contrôlé aux dossiers» de Windows Defender

La mise à jour des créateurs d'automne de Windows 10 comprend également une fonctionnalité de sécurité associée nommée Accès contrôlé aux dossiers . Il est conçu pour arrêter les logiciels malveillants en autorisant uniquement les programmes de confiance à modifier les fichiers de vos dossiers de données personnelles, tels que Documents et Images. Les deux fonctionnalités font partie de «Windows Defender Exploit Guard». Cependant, l'accès contrôlé aux dossiers n'est pas activé par défaut.

Comment confirmer que la protection contre les exploits est activée

Cette fonctionnalité est automatiquement activée pour tous les PC Windows 10. Cependant, il peut également être basculé en «mode Audit», permettant aux administrateurs système de surveiller un journal de ce qu'aurait fait la protection contre les exploits pour confirmer qu'elle ne posera aucun problème avant de l'activer sur des PC critiques.

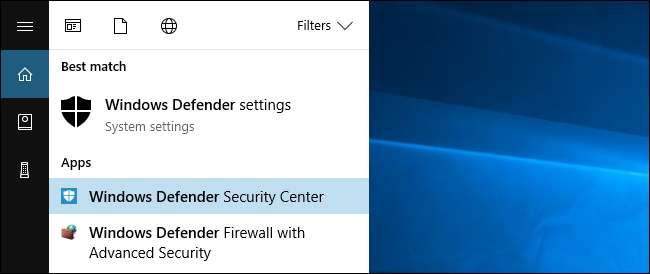

Pour confirmer que cette fonctionnalité est activée, vous pouvez ouvrir le Centre de sécurité Windows Defender. Ouvrez votre menu Démarrer, recherchez Windows Defender et cliquez sur le raccourci Windows Defender Security Center.

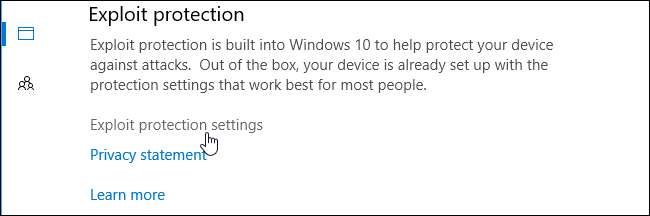

Cliquez sur l'icône en forme de fenêtre «Contrôle des applications et du navigateur» dans la barre latérale. Faites défiler vers le bas et vous verrez la section "Protection contre les exploits". Il vous informera que cette fonctionnalité est activée.

Si vous ne voyez pas cette section, votre ordinateur n'a probablement pas encore mis à jour la mise à jour des créateurs d'automne.

Comment configurer la protection contre les exploits de Windows Defender

avertissement : Vous ne souhaitez probablement pas configurer cette fonctionnalité. Windows Defender propose de nombreuses options techniques que vous pouvez ajuster, et la plupart des gens ne sauront pas ce qu'ils font ici. Cette fonctionnalité est configurée avec des paramètres par défaut intelligents qui éviteront de causer des problèmes, et Microsoft peut mettre à jour ses règles au fil du temps. Les options présentées ici semblent principalement destinées à aider les administrateurs système à développer des règles pour les logiciels et à les déployer sur un réseau d'entreprise.

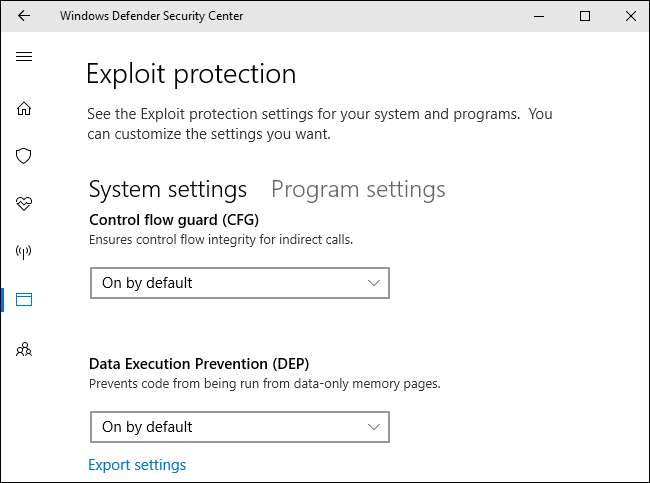

Si vous souhaitez configurer la protection contre les exploits, accédez à Windows Defender Security Center> Contrôle des applications et du navigateur, faites défiler vers le bas et cliquez sur «Paramètres de protection contre les exploits» sous Protection contre les exploits.

Vous verrez deux onglets ici: Paramètres système et Paramètres du programme. Les paramètres système contrôlent les paramètres par défaut utilisés pour toutes les applications, tandis que les paramètres du programme contrôlent les paramètres individuels utilisés pour divers programmes. En d'autres termes, les paramètres du programme peuvent remplacer les paramètres système des programmes individuels. Ils pourraient être plus restrictifs ou moins restrictifs.

Au bas de l'écran, vous pouvez cliquer sur «Exporter les paramètres» pour exporter vos paramètres sous forme de fichier .xml que vous pouvez importer sur d'autres systèmes. La documentation officielle de Microsoft offre plus d'informations sur déploiement de règles avec la stratégie de groupe et PowerShell.

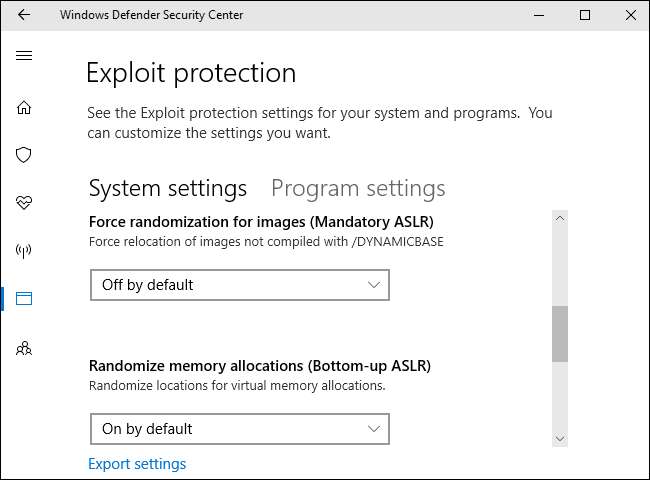

Dans l'onglet Paramètres système, vous verrez les options suivantes: Control flow guard (CFG), Data Execution Prevention (DEP), Forcer la randomisation pour les images (ASLR obligatoire), Randomize memory allocations (Bottom-up ASLR), Validate exception chains (SEHOP) et Validez l'intégrité du tas. Ils sont tous activés par défaut, à l'exception de l'option Forcer la randomisation des images (ASLR obligatoire). Cela est probablement dû au fait que l’ASLR obligatoire pose des problèmes avec certains programmes. Vous pouvez donc rencontrer des problèmes de compatibilité si vous l’activez, en fonction des programmes que vous exécutez.

Encore une fois, vous ne devriez vraiment pas toucher à ces options à moins de savoir ce que vous faites. Les valeurs par défaut sont raisonnables et choisies pour une raison.

EN RELATION: Pourquoi la version 64 bits de Windows est plus sécurisée

L'interface fournit un très bref résumé de ce que fait chaque option, mais vous devrez faire quelques recherches si vous voulez en savoir plus. Nous avons déjà expliqué ce que font le DEP et l'ASLR ici .

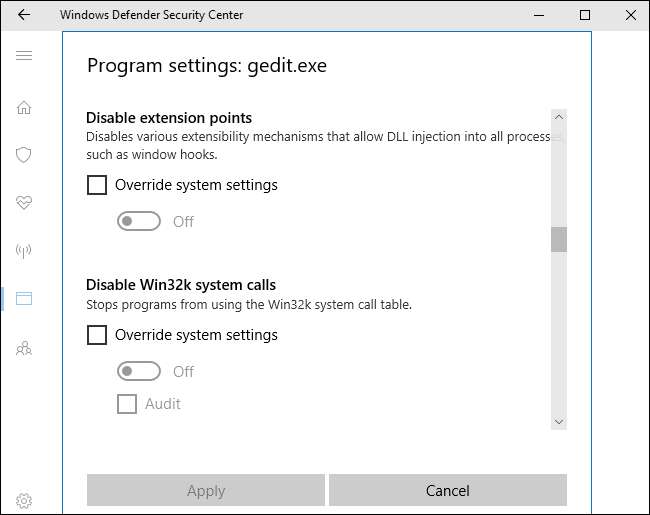

Cliquez sur l'onglet "Paramètres du programme" et vous verrez une liste de différents programmes avec des paramètres personnalisés. Les options ici permettent de remplacer les paramètres généraux du système. Par exemple, si vous sélectionnez "iexplore.exe" dans la liste et cliquez sur "Modifier", vous verrez que la règle ici active forcément ASLR obligatoire pour le processus Internet Explorer, même si elle n'est pas activée par défaut à l'échelle du système.

Vous ne devez pas modifier ces règles intégrées pour des processus tels que runtimebroker.exe et spoolsv.exe . Microsoft les a ajoutés pour une raison.

Vous pouvez ajouter des règles personnalisées pour des programmes individuels en cliquant sur «Ajouter un programme à personnaliser». Vous pouvez soit «Ajouter par nom de programme» ou «Choisir le chemin de fichier exact», mais spécifier un chemin de fichier exact est beaucoup plus précis.

Une fois ajoutés, vous pouvez trouver une longue liste de paramètres qui ne seront pas significatifs pour la plupart des gens. La liste complète des paramètres disponibles ici est: Arbitrary code guard (ACG), Bloquer les images à faible intégrité, Bloquer les images distantes, Bloquer les polices non approuvées, Protection d'intégrité du code, Contrôler le flux de surveillance (CFG), Prévention de l'exécution des données (DEP), Désactiver les points d'extension , Désactiver les appels système Win32k, Ne pas autoriser les processus enfants, Exporter le filtrage d'adresses (EAF), Forcer la randomisation pour les images (ASLR obligatoire), Importer le filtrage d'adresses (IAF), Aléariser les allocations de mémoire (ASLR ascendant), Simuler l'exécution (SimExec) , Valider l'appel d'API (CallerCheck), Valider les chaînes d'exceptions (SEHOP), Valider l'utilisation de la poignée, Valider l'intégrité du tas, Valider l'intégrité des dépendances d'image et Valider l'intégrité de la pile (StackPivot).

Encore une fois, vous ne devriez pas toucher à ces options, sauf si vous êtes un administrateur système qui souhaite verrouiller une application et que vous savez vraiment ce que vous faites.

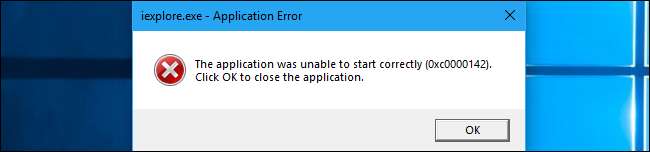

En guise de test, nous avons activé toutes les options pour iexplore.exe et essayé de le lancer. Internet Explorer vient d'afficher un message d'erreur et a refusé de se lancer. Nous n'avons même pas vu de notification Windows Defender expliquant qu'Internet Explorer ne fonctionnait pas à cause de nos paramètres.

N'essayez pas simplement de restreindre aveuglément les applications, sinon vous causerez des problèmes similaires sur votre système. Ils seront difficiles à résoudre si vous ne vous souvenez pas que vous avez également modifié les options.

Si vous utilisez toujours une ancienne version de Windows, comme Windows 7, vous pouvez obtenir des fonctionnalités de protection contre les exploits en installant Microsoft’s EMET ou Malwarebytes . Cependant, la prise en charge d'EMET s'arrêtera le 31 juillet 2018, car Microsoft souhaite plutôt pousser les entreprises vers Windows 10 et la protection contre les exploits de Windows Defender.