Microsoft’s Herbst Creators Update Endlich wird Windows ein integrierter Exploit-Schutz hinzugefügt. Sie mussten dies zuvor in Form des EMET-Tools von Microsoft suchen. Es ist jetzt Teil von Windows Defender und standardmäßig aktiviert.

Funktionsweise des Exploit-Schutzes von Windows Defender

VERBUNDEN: Was ist neu in Windows 10s Fall Creators Update, das jetzt verfügbar ist?

Wir haben lange empfohlen mit Anti-Exploit-Software wie das Enhanced Mitigation Experience Toolkit (EMET) von Microsoft oder das benutzerfreundlichere Malwarebytes Anti-Malware , die (unter anderem) eine leistungsstarke Anti-Exploit-Funktion enthält. Microsoft’s EMET wird häufig in größeren Netzwerken verwendet, in denen es von Systemadministratoren konfiguriert werden kann. Es wurde jedoch nie standardmäßig installiert, erfordert eine Konfiguration und verfügt über eine verwirrende Benutzeroberfläche für durchschnittliche Benutzer.

Typische Antivirenprogramme wie Windows Defender Verwenden Sie selbst Virendefinitionen und Heuristiken, um gefährliche Programme abzufangen, bevor sie auf Ihrem System ausgeführt werden können. Anti-Exploit-Tools verhindern tatsächlich, dass viele beliebte Angriffstechniken überhaupt funktionieren, sodass diese gefährlichen Programme überhaupt nicht auf Ihr System gelangen. Sie aktivieren bestimmte Betriebssystemschutzfunktionen und blockieren allgemeine Speicher-Exploit-Techniken. Wenn ein Exploit-ähnliches Verhalten festgestellt wird, wird der Prozess beendet, bevor etwas Schlimmes passiert. Mit anderen Worten, sie können vor vielen schützen Zero-Day-Angriffe bevor sie gepatcht werden.

Sie können jedoch möglicherweise Kompatibilitätsprobleme verursachen, und ihre Einstellungen müssen möglicherweise für verschiedene Programme angepasst werden. Aus diesem Grund wurde EMET im Allgemeinen in Unternehmensnetzwerken verwendet, in denen Systemadministratoren die Einstellungen anpassen konnten, und nicht auf Heim-PCs.

Windows Defender enthält jetzt viele dieser Schutzfunktionen, die ursprünglich in Microsoft EMET enthalten waren. Sie sind standardmäßig für alle aktiviert und Teil des Betriebssystems. Windows Defender konfiguriert automatisch die entsprechenden Regeln für verschiedene Prozesse, die auf Ihrem System ausgeführt werden. ( Malwarebytes behauptet immer noch, dass ihre Anti-Exploit-Funktion überlegen ist und wir empfehlen weiterhin die Verwendung von Malwarebytes, aber es ist gut, dass Windows Defender jetzt auch einige dieser Funktionen integriert hat.)

Diese Funktion wird automatisch aktiviert, wenn Sie ein Upgrade auf das Fall Creators Update von Windows 10 durchgeführt haben und EMET nicht mehr unterstützt wird. EMET kann nicht einmal auf PCs installiert werden, auf denen das Fall Creators Update ausgeführt wird. Wenn Sie EMET bereits installiert haben, wird es sein durch das Update entfernt .

Das Fall Creators Update von Windows 10 enthält auch eine verwandte Sicherheitsfunktion mit dem Namen Kontrollierter Ordnerzugriff . Es wurde entwickelt, um Malware zu stoppen, indem nur vertrauenswürdigen Programmen gestattet wird, Dateien in Ihren persönlichen Datenordnern wie Dokumente und Bilder zu ändern. Beide Funktionen sind Teil von „Windows Defender Exploit Guard“. Der kontrollierte Ordnerzugriff ist jedoch standardmäßig nicht aktiviert.

So bestätigen Sie, dass der Exploit-Schutz aktiviert ist

Diese Funktion wird automatisch für alle Windows 10-PCs aktiviert. Es kann jedoch auch in den Überwachungsmodus geschaltet werden, sodass Systemadministratoren ein Protokoll darüber überwachen können, was Exploit Protection getan hätte, um sicherzustellen, dass es keine Probleme verursacht, bevor es auf kritischen PCs aktiviert wird.

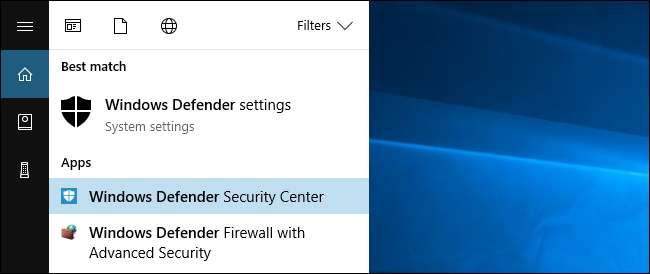

Um zu bestätigen, dass diese Funktion aktiviert ist, können Sie das Windows Defender-Sicherheitscenter öffnen. Öffnen Sie das Startmenü, suchen Sie nach Windows Defender und klicken Sie auf die Verknüpfung Windows Defender Security Center.

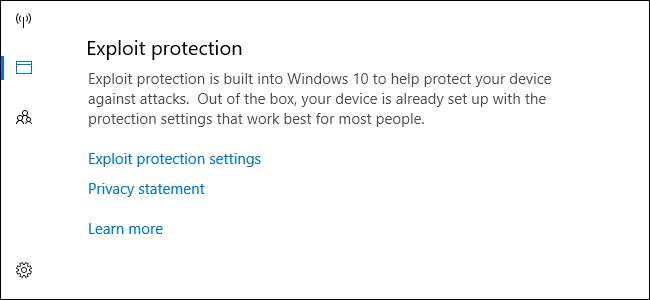

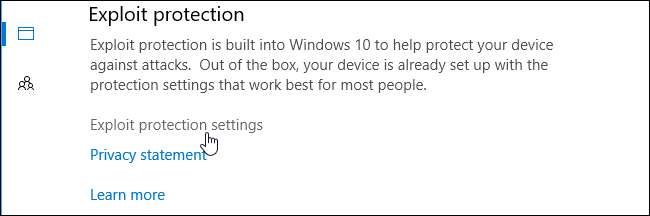

Klicken Sie in der Seitenleiste auf das fensterförmige Symbol „App- und Browsersteuerung“. Scrollen Sie nach unten und Sie sehen den Abschnitt "Exploit-Schutz". Sie werden darüber informiert, dass diese Funktion aktiviert ist.

Wenn Sie diesen Abschnitt nicht sehen, wurde Ihr PC wahrscheinlich noch nicht auf das Fall Creators Update aktualisiert.

So konfigurieren Sie den Exploit-Schutz von Windows Defender

Warnung : Sie möchten diese Funktion wahrscheinlich nicht konfigurieren. Windows Defender bietet viele technische Optionen, die Sie anpassen können, und die meisten Benutzer wissen nicht, was sie hier tun. Diese Funktion ist mit intelligenten Standardeinstellungen konfiguriert, die Probleme vermeiden, und Microsoft kann seine Regeln im Laufe der Zeit aktualisieren. Die hier aufgeführten Optionen scheinen in erster Linie dazu gedacht zu sein, Systemadministratoren bei der Entwicklung von Regeln für Software und deren Einführung in einem Unternehmensnetzwerk zu unterstützen.

Wenn Sie den Exploit-Schutz konfigurieren möchten, gehen Sie zu Windows Defender Security Center> App- und Browsersteuerung, scrollen Sie nach unten und klicken Sie unter Exploit-Schutz auf „Exploit-Schutzeinstellungen“.

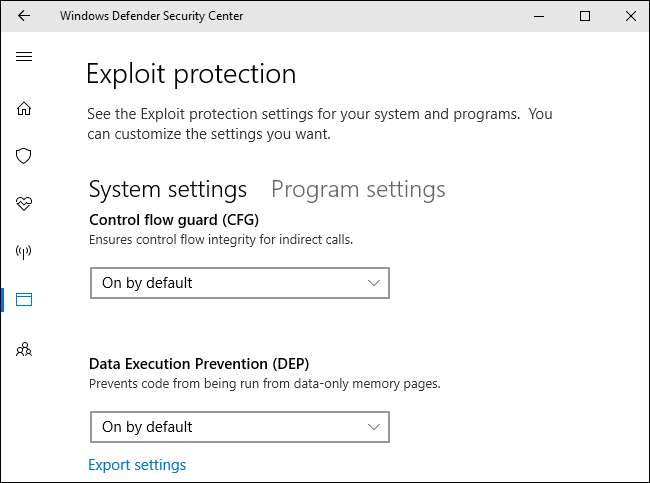

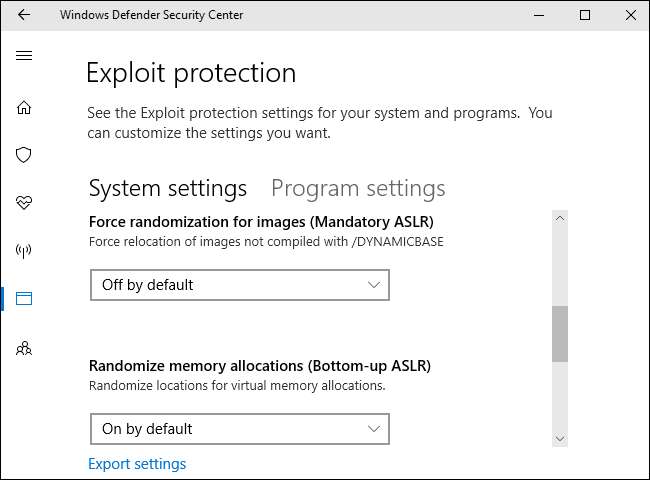

Hier sehen Sie zwei Registerkarten: Systemeinstellungen und Programmeinstellungen. Die Systemeinstellungen steuern die Standardeinstellungen, die für alle Anwendungen verwendet werden, während die Programmeinstellungen die individuellen Einstellungen steuern, die für verschiedene Programme verwendet werden. Mit anderen Worten, Programmeinstellungen können die Systemeinstellungen für einzelne Programme überschreiben. Sie könnten restriktiver oder weniger restriktiv sein.

Am unteren Bildschirmrand können Sie auf "Einstellungen exportieren" klicken, um Ihre Einstellungen als XML-Datei zu exportieren, die Sie auf andere Systeme importieren können. In der offiziellen Dokumentation von Microsoft finden Sie weitere Informationen zu Regeln bereitstellen mit Gruppenrichtlinien und PowerShell.

Auf der Registerkarte Systemeinstellungen werden die folgenden Optionen angezeigt: Control Flow Guard (CFG), Verhinderung der Datenausführung (DEP), Erzwingen der Randomisierung für Bilder (Obligatorische ASLR), Zufällige Speicherzuweisungen (Bottom-up-ASLR), Überprüfen von Ausnahmeketten (SEHOP) und Überprüfen Sie die Heap-Integrität. Sie sind standardmäßig alle aktiviert, mit Ausnahme der Option Randomisierung für Bilder erzwingen (obligatorische ASLR). Dies liegt wahrscheinlich daran, dass die obligatorische ASLR bei einigen Programmen Probleme verursacht. Je nach den von Ihnen ausgeführten Programmen können Kompatibilitätsprobleme auftreten, wenn Sie sie aktivieren.

Auch hier sollten Sie diese Optionen nur berühren, wenn Sie wissen, was Sie tun. Die Standardeinstellungen sind sinnvoll und werden aus einem bestimmten Grund ausgewählt.

VERBUNDEN: Warum die 64-Bit-Version von Windows sicherer ist

Die Benutzeroberfläche bietet eine sehr kurze Zusammenfassung der Funktionen der einzelnen Optionen. Sie müssen jedoch einige Nachforschungen anstellen, um mehr zu erfahren. Wir haben es zuvor erklärt Was machen DEP und ASLR hier? .

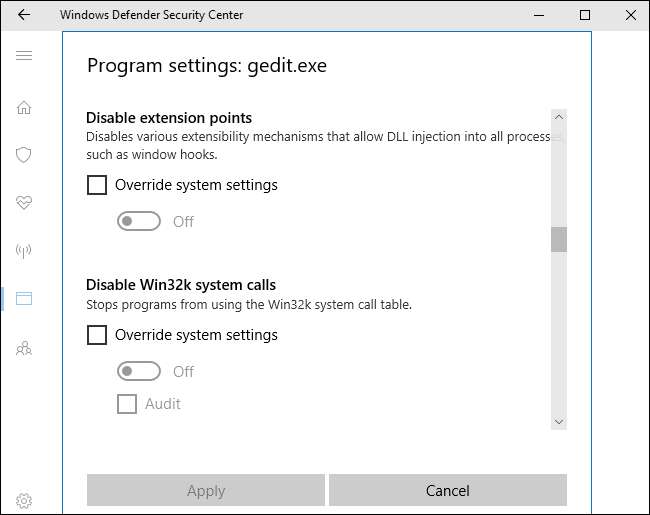

Klicken Sie auf die Registerkarte "Programmeinstellungen". Daraufhin wird eine Liste verschiedener Programme mit benutzerdefinierten Einstellungen angezeigt. Mit den Optionen hier können die Gesamtsystemeinstellungen überschrieben werden. Wenn Sie beispielsweise "iexplore.exe" in der Liste auswählen und auf "Bearbeiten" klicken, wird die Regel hier die obligatorische ASLR für den Internet Explorer-Prozess zwangsweise aktivieren, obwohl sie systemweit nicht standardmäßig aktiviert ist.

Sie sollten diese integrierten Regeln nicht für Prozesse wie manipulieren runtimebroker.exe und spoolsv.exe . Microsoft hat sie aus einem bestimmten Grund hinzugefügt.

Sie können benutzerdefinierte Regeln für einzelne Programme hinzufügen, indem Sie auf "Programm zum Anpassen hinzufügen" klicken. Sie können entweder "Nach Programmname hinzufügen" oder "Exakten Dateipfad auswählen", aber die Angabe eines genauen Dateipfads ist viel präziser.

Nach dem Hinzufügen finden Sie eine lange Liste von Einstellungen, die für die meisten Benutzer nicht von Bedeutung sind. Die vollständige Liste der hier verfügbaren Einstellungen lautet: Arbitrary Code Guard (ACG), Blockieren von Bildern mit geringer Integrität, Blockieren von Remote-Images, Blockieren von nicht vertrauenswürdigen Schriftarten, Code Integrity Guard, Kontrollflussschutz (CFG), Verhinderung der Datenausführung (DEP), Deaktivieren von Erweiterungspunkten , Win32k-Systemaufrufe deaktivieren, Untergeordnete Prozesse nicht zulassen, Adressfilterung (EAF) exportieren, Randomisierung für Bilder erzwingen (obligatorische ASLR), Adressfilterung importieren (IAF), Speicherzuordnungen randomisieren (Bottom-up-ASLR), Ausführung simulieren (SimExec) , Validieren des API-Aufrufs (CallerCheck), Validieren von Ausnahmeketten (SEHOP), Validieren der Handle-Verwendung, Validieren der Heap-Integrität, Validieren der Image-Abhängigkeitsintegrität und Validieren der Stack-Integrität (StackPivot).

Auch hier sollten Sie diese Optionen nur berühren, wenn Sie ein Systemadministrator sind, der eine Anwendung sperren möchte und wirklich weiß, was Sie tun.

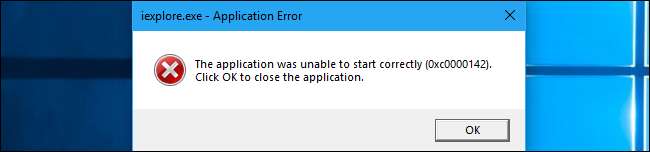

Als Test haben wir alle Optionen für iexplore.exe aktiviert und versucht, es zu starten. Internet Explorer zeigte nur eine Fehlermeldung an und weigerte sich zu starten. Es wurde nicht einmal eine Windows Defender-Benachrichtigung angezeigt, in der erklärt wurde, dass der Internet Explorer aufgrund unserer Einstellungen nicht funktioniert.

Versuchen Sie nicht nur blind, Anwendungen einzuschränken, da Sie sonst ähnliche Probleme auf Ihrem System verursachen. Die Fehlerbehebung ist schwierig, wenn Sie sich nicht daran erinnern, dass Sie auch die Optionen geändert haben.

Wenn Sie noch eine ältere Windows-Version wie Windows 7 verwenden, können Sie durch die Installation Exploit-Schutzfunktionen erhalten Microsoft’s EMET oder Malwarebytes . Die Unterstützung für EMET wird jedoch am 31. Juli 2018 eingestellt, da Microsoft Unternehmen stattdessen auf Windows 10 und den Exploit Protection von Windows Defender ausrichten möchte.