Microsoft's Fall Creators Update voegt eindelijk geïntegreerde exploit-bescherming toe aan Windows. U moest dit eerder opzoeken in de vorm van de EMET-tool van Microsoft. Het maakt nu deel uit van Windows Defender en is standaard geactiveerd.

Hoe de Exploit Protection van Windows Defender werkt

VERWANT: Wat is er nieuw in de Fall Creators Update van Windows 10, nu beschikbaar

We hebben het al lang aanbevolen met behulp van anti-exploit software zoals de Enhanced Mitigation Experience Toolkit (EMET) van Microsoft of gebruiksvriendelijker Malwarebytes Anti-Malware , die een krachtige anti-exploit-functie bevat (onder andere). EMET van Microsoft wordt veel gebruikt op grotere netwerken waar het kan worden geconfigureerd door systeembeheerders, maar het is nooit standaard geïnstalleerd, vereist configuratie en heeft een verwarrende interface voor gemiddelde gebruikers.

Typische antivirusprogramma's, zoals Windows Defender zelf virusdefinities en heuristieken gebruiken om gevaarlijke programma's te vangen voordat ze op uw systeem kunnen worden uitgevoerd. Anti-exploit-tools voorkomen in feite dat veel populaire aanvalstechnieken helemaal niet werken, dus die gevaarlijke programma's komen überhaupt niet op uw systeem terecht. Ze maken bepaalde beveiligingen van het besturingssysteem mogelijk en blokkeren veelgebruikte technieken voor geheugenexploitatie, zodat als exploitachtig gedrag wordt gedetecteerd, ze het proces beëindigen voordat er iets ergs gebeurt. Met andere woorden, ze kunnen tegen velen beschermen zero-day-aanvallen voordat ze zijn hersteld.

Ze kunnen echter mogelijk compatibiliteitsproblemen veroorzaken en hun instellingen moeten mogelijk worden aangepast voor verschillende programma's. Daarom werd EMET over het algemeen gebruikt op bedrijfsnetwerken, waar systeembeheerders de instellingen konden aanpassen, en niet op thuis-pc's.

Windows Defender bevat nu veel van dezelfde beveiligingen die oorspronkelijk in EMET van Microsoft werden aangetroffen. Ze zijn standaard ingeschakeld voor iedereen en maken deel uit van het besturingssysteem. Windows Defender configureert automatisch de juiste regels voor verschillende processen die op uw systeem worden uitgevoerd. ( Malwarebytes beweert nog steeds dat hun anti-exploit-functie superieur is , en we raden nog steeds aan om Malwarebytes te gebruiken, maar het is goed dat Windows Defender nu ook een deel hiervan heeft ingebouwd.)

Deze functie wordt automatisch ingeschakeld als je een upgrade hebt uitgevoerd naar de Fall Creators Update van Windows 10 en EMET niet langer wordt ondersteund. EMET kan zelfs niet worden geïnstalleerd op pc's met de Fall Creators Update. Als u EMET al heeft geïnstalleerd, is dat het geval verwijderd door de update .

De Fall Creators Update van Windows 10 bevat ook een gerelateerde beveiligingsfunctie genaamd Gecontroleerde maptoegang . Het is ontworpen om malware te stoppen door alleen vertrouwde programma's toe te staan bestanden in uw persoonlijke gegevensmappen, zoals documenten en afbeeldingen, te wijzigen. Beide functies maken deel uit van "Windows Defender Exploit Guard". Gecontroleerde maptoegang is echter niet standaard ingeschakeld.

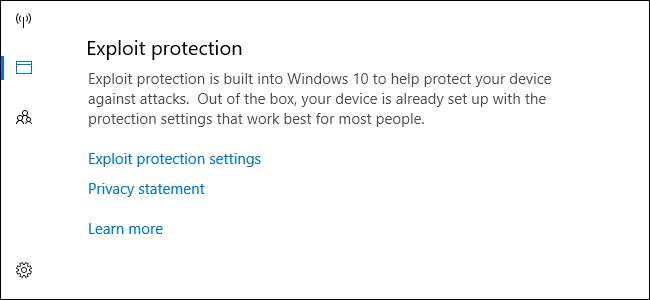

Hoe u kunt bevestigen dat exploitbeveiliging is ingeschakeld

Deze functie wordt automatisch ingeschakeld voor alle Windows 10-pc's. Het kan echter ook worden omgeschakeld naar de "Audit-modus", zodat systeembeheerders een logboek kunnen volgen van wat Exploit Protection zou hebben gedaan om te bevestigen dat het geen problemen veroorzaakt voordat het op kritieke pc's wordt ingeschakeld.

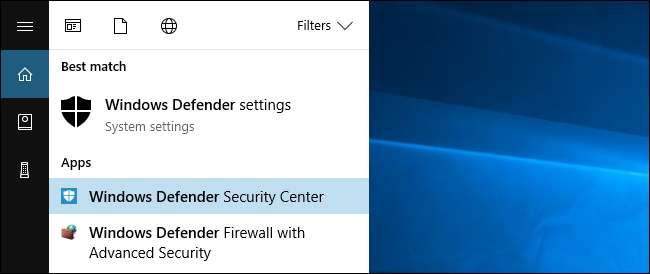

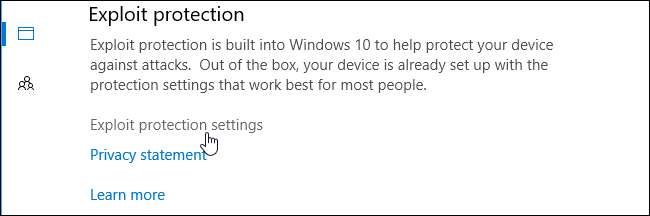

Om te bevestigen dat deze functie is ingeschakeld, kunt u het Windows Defender-beveiligingscentrum openen. Open uw menu Start, zoek naar Windows Defender en klik op de snelkoppeling Windows Defender Security Center.

Klik op het venstervormige pictogram "App- en browserbeheer" in de zijbalk. Scroll naar beneden en je ziet het gedeelte 'Exploit-bescherming'. Het zal u informeren dat deze functie is ingeschakeld.

Als je dit gedeelte niet ziet, is je pc waarschijnlijk nog niet geüpdatet naar de Fall Creators Update.

Hoe de exploitbeveiliging van Windows Defender te configureren

Waarschuwing : U wilt deze functie waarschijnlijk niet configureren. Windows Defender biedt veel technische opties die u kunt aanpassen, en de meeste mensen weten niet wat ze hier doen. Deze functie is geconfigureerd met slimme standaardinstellingen die problemen voorkomen, en Microsoft kan de regels in de loop van de tijd bijwerken. De opties hier lijken in de eerste plaats bedoeld om systeembeheerders te helpen bij het ontwikkelen van regels voor software en deze uit te rollen op een bedrijfsnetwerk.

Als je Exploit Protection wilt configureren, ga dan naar Windows Defender Security Center> App- en browserbeheer, scrol omlaag en klik op "Exploit-beschermingsinstellingen" onder Exploit-bescherming.

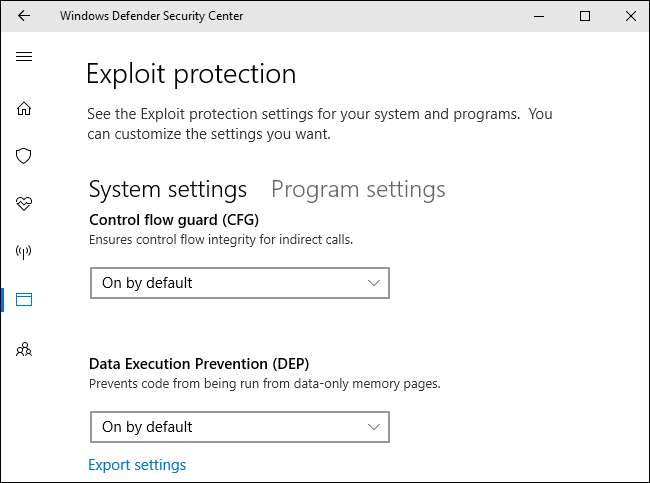

U ziet hier twee tabbladen: Systeeminstellingen en Programma-instellingen. Systeeminstellingen regelen de standaardinstellingen die voor alle toepassingen worden gebruikt, terwijl Programma-instellingen de individuele instellingen regelen die voor verschillende programma's worden gebruikt. Met andere woorden, programma-instellingen kunnen de systeeminstellingen voor individuele programma's overschrijven. Ze kunnen restrictiever of minder restrictief zijn.

Onderaan het scherm kunt u op "Export instellingen" klikken om uw instellingen te exporteren als een .xml-bestand dat u op andere systemen kunt importeren. De officiële documentatie van Microsoft biedt meer informatie over regels implementeren met groepsbeleid en PowerShell.

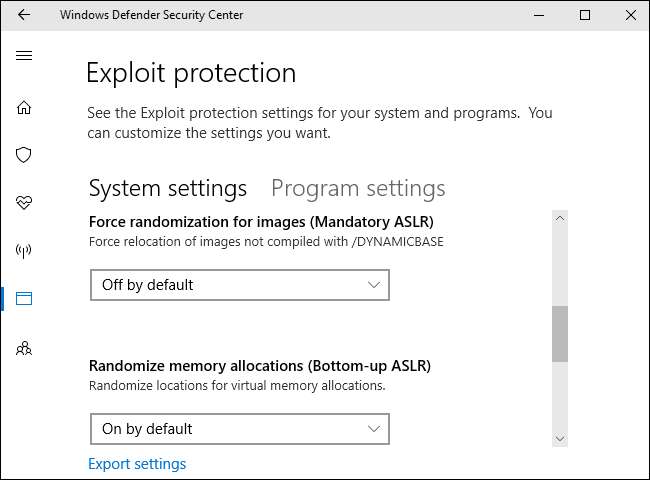

Op het tabblad Systeeminstellingen ziet u de volgende opties: Beheer stroombewaking (CFG), Preventie van gegevensuitvoering (DEP), Forceer randomisatie voor afbeeldingen (verplichte ASLR), Willekeurige geheugentoewijzingen (Bottom-up ASLR), Valideer uitzonderingsketens (SEHOP) en valideer heap-integriteit. Ze zijn standaard allemaal ingeschakeld, behalve de optie Willekeurige indeling forceren voor afbeeldingen (verplichte ASLR). Dat komt waarschijnlijk omdat Verplichte ASLR problemen veroorzaakt met sommige programma's, dus u kunt compatibiliteitsproblemen tegenkomen als u deze inschakelt, afhankelijk van de programma's die u uitvoert.

Nogmaals, u moet deze opties echt niet aanraken, tenzij u weet wat u doet. De standaardinstellingen zijn verstandig en worden niet voor niets gekozen.

VERWANT: Waarom de 64-bits versie van Windows veiliger is

De interface geeft een zeer korte samenvatting van wat elke optie doet, maar u moet wat onderzoek doen als u meer wilt weten. We hebben het eerder uitgelegd wat DEP en ASLR hier doen .

Klik op het tabblad 'Programma-instellingen' en je ziet een lijst met verschillende programma's met aangepaste instellingen. Met de opties hier kunnen de algemene systeeminstellingen worden overschreven. Als u bijvoorbeeld "iexplore.exe" in de lijst selecteert en op "Bewerken" klikt, zult u zien dat de regel hier verplichte ASLR met kracht inschakelt voor het Internet Explorer-proces, ook al is dit niet standaard systeembreed ingeschakeld.

U moet deze ingebouwde regels niet wijzigen voor processen zoals runtimebroker.exe en spoolsv.exe . Microsoft heeft ze met een reden toegevoegd.

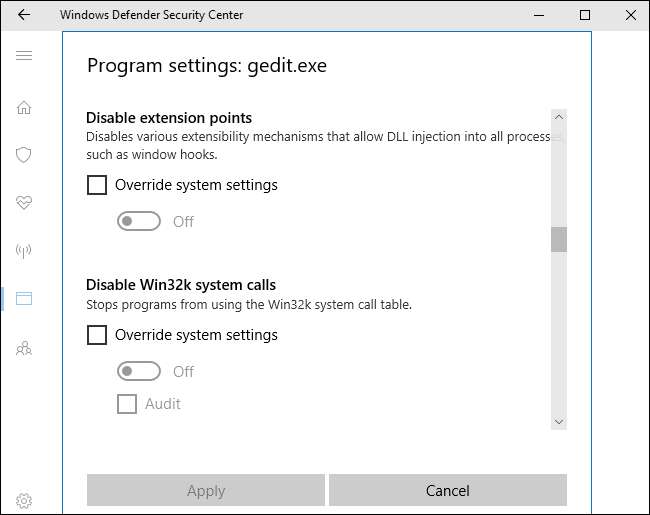

U kunt aangepaste regels voor individuele programma's toevoegen door te klikken op "Programma toevoegen om aan te passen". U kunt ‘Toevoegen op programmanaam’ of ‘Exact bestandspad kiezen’ kiezen, maar het specificeren van een exact bestandspad is veel nauwkeuriger.

Eenmaal toegevoegd, vindt u een lange lijst met instellingen die voor de meeste mensen niet zinvol zijn. De volledige lijst met instellingen die hier beschikbaar is, is: Arbitraire code guard (ACG), afbeeldingen met lage integriteit blokkeren, externe afbeeldingen blokkeren, niet-vertrouwde lettertypen blokkeren, code-integriteitsbewaking, control flow guard (CFG), data-executiepreventie (DEP), extensiepunten uitschakelen , Win32k-systeemoproepen uitschakelen, geen onderliggende processen toestaan, adresfiltering exporteren (EAF), randomisatie forceren voor afbeeldingen (verplichte ASLR), adresfiltering importeren (IAF), geheugentoewijzingen willekeurig maken (bottom-up ASLR), uitvoering simuleren (SimExec) , API-aanroep valideren (CallerCheck), uitzonderingsketens valideren (SEHOP), handlegebruik valideren, heap-integriteit valideren, integriteit van afbeeldingsafhankelijkheid valideren en stack-integriteit valideren (StackPivot).

Nogmaals, u moet deze opties niet aanraken, tenzij u een systeembeheerder bent die een applicatie wil vergrendelen en u echt weet wat u doet.

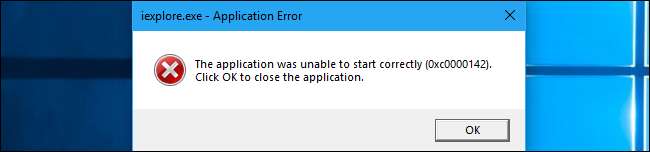

Als test hebben we alle opties voor iexplore.exe ingeschakeld en geprobeerd het te starten. Internet Explorer toonde zojuist een foutmelding en weigerde te starten. We hebben niet eens een Windows Defender-melding gezien waarin werd uitgelegd dat Internet Explorer niet werkte vanwege onze instellingen.

Probeer niet zomaar blindelings applicaties te beperken, anders veroorzaakt u soortgelijke problemen op uw systeem. Ze zijn moeilijk op te lossen als u niet meer weet dat u ook de opties heeft gewijzigd.

Als u nog steeds een oudere versie van Windows gebruikt, zoals Windows 7, kunt u exploitbeschermingsfuncties krijgen door EMET van Microsoft of Malwarebytes . De ondersteuning voor EMET stopt echter op 31 juli 2018, omdat Microsoft bedrijven in plaats daarvan wil pushen naar Windows 10 en de Exploit Protection van Windows Defender.