Jak śledzisz rozmowę telefoniczną? Według programów telewizyjnych i filmów wystarczy, że ktoś będzie mówił wystarczająco długo, aby detektyw mógł określić jego lokalizację. Chociaż ten nadużywany schemat może dodać trochę napięcia w połączeniu z zegarem, który tak wolno odlicza czas, tak naprawdę nie pasuje do rzeczywistości.

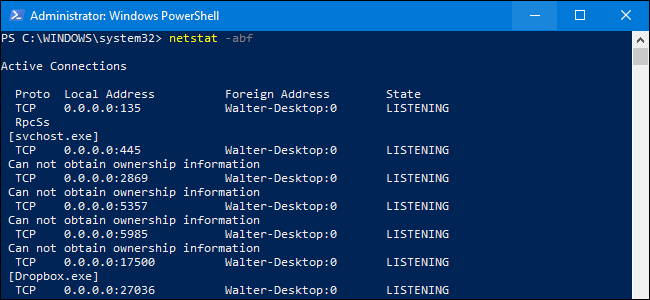

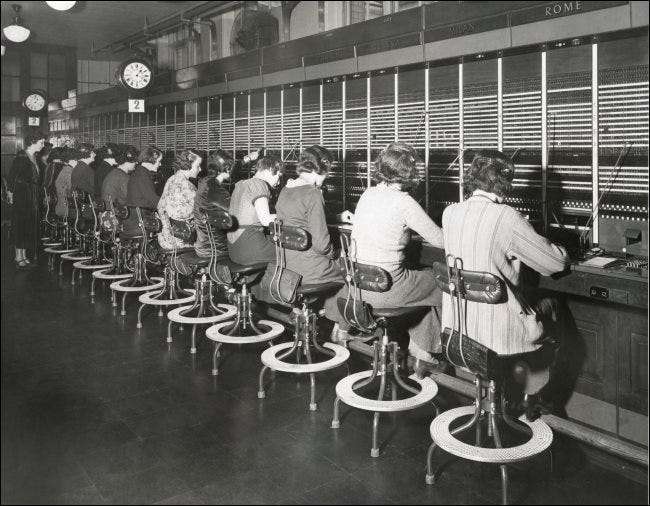

Przed komputerami istniały rozdzielnice

Zanim globalny system telefoniczny został skomputeryzowany, połączenia były kierowane przez sieć fizycznych przełączników przez armię ludzkich operatorów. Tradycyjnie tymi operatorami były prawie wyłącznie kobiety (choć najwcześniej byli nastoletni chłopcy którzy byli znani z ordynarnego języka i nieprofesjonalnego zachowania).

Gdy nadeszło połączenie, operator kierował je do miejsca docelowego, fizycznie podłączając je do oddzielnego portu na tablicy z wtyczkami. Później jednak automatyzacja zaczęła stopniowo wywierać wpływ.

Pod koniec XIX wieku przedsiębiorca pogrzebowy Almon Strowger wynalazł pierwszy na świecie komercyjnie opłacalny elektromechaniczny przełącznik stopniowy . Opatentowane w 1891 roku urządzenie pozwalało ludziom dzwonić bezpośrednio do innych. Chociaż osiągnięcie komercyjnego sukcesu tego wynalazku zajęło kilka dziesięcioleci, ostatecznie przekształciło to zadanie niegdyś napędzane przez człowieka w zadanie wykonywane przez chłodną precyzję maszyny. To nadało ton przyszłemu stuleciu.

Z biegiem czasu technologia używana do automatycznego wykonywania połączeń stawała się coraz bardziej wyrafinowana. W końcu, gdy telefony przeniosły się z biura, a automat telefoniczny do domu, mógł obsłużyć większe ilości. Ludzie mogli dzwonić na większe odległości. Ale podstawowe zasady pozostały takie same.

W minionych epokach śledzenie połączeń było procesem skomplikowanym. Ponieważ nie było metadanych generowanych komputerowo, ciężar spoczywał na firmie telefonicznej. Musiał śledzić krętą ścieżkę połączenia między przełącznikami i centralami, aby odkryć jego pochodzenie. Następnie firma telekomunikacyjna przekazała go organom ścigania.

Był to czasochłonny proces, wymagający od negocjatora lub policjanta utrzymywania połączenia tak długo, jak to możliwe. Jeśli podejrzany odłożył słuchawkę, policja zakończyła grę. Musieli albo spróbować ponownie, albo znaleźć inny sposób na złapanie sprawcy.

Prawdopodobnie stąd inspiracja Hollywood. Oczywiście wymagają odrobiny poetyckiej licencji. Śledzenie połączeń nieuchronnie trwało dłużej niż minutę lub dwie. Ale dokładność techniczna jest często poświęcana na ołtarzu napięcia.

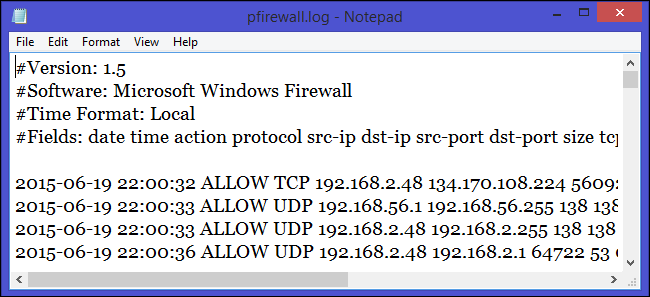

Rekordy połączeń są teraz przechowywane cyfrowo

Ostatecznie komputeryzacja zapanowała w sektorze telekomunikacyjnym. Stopniowo przejmował zadania, takie jak kierowanie połączeń, które wcześniej były wykonywane przez operatorów mechanicznych lub ludzkich.

Ten trend był momentem przełomowym. Z punktu widzenia konsumenta pozwoliło to na nowe udogodnienia, takie jak identyfikacja dzwoniącego i połączenie oczekujące.

Z punktu widzenia organów ścigania uprościł dochodzenie. Połączenia nie musiały już być śledzone ręcznie przez przełączniki. Organy ścigania nie musiały też monitorować połączeń w czasie rzeczywistym - mogły po prostu przeglądać metadane generowane przez połączenia.

Słowo metadane oznacza „dane o danych”. W telekomunikacji metadane obejmują takie informacje, jak miejsce nawiązania połączenia i jego miejsce docelowe oraz typ używanego telefonu (komórkowy, stacjonarny lub automat telefoniczny).

Ponieważ rekordy te są w rzeczywistości małymi fragmentami tekstu, które można łatwo przechowywać w bazie danych, firmy telekomunikacyjne mogą je przechowywać przez długi czas. Pozwala to śledczym na uzyskanie informacji o wezwaniu po miesiącach - a nawet latach - po jego przeprowadzeniu.

Dokładny czas trwania różni się znacznie między firmami telefonicznymi i każda ma swoje własne standardy. Istnieją również różnice w zależności od typu telefonu i używanego planu telefonicznego.

W 2011, wyciekły dokumenty FBI ujawniło, że niektóre firmy telekomunikacyjne przechowują dane dotyczące abonamentów znacznie dłużej niż te wykonane z telefonów przedpłaconych lub „palników”, z których często korzystają przestępcy.

Ponieważ rejestry połączeń są teraz przechowywane w formie cyfrowej, śledczy mogą również uzyskać dostęp do akt z poziomem natychmiastowości, który wcześniej nie był możliwy. Po tym, jak wszystkie dokumenty prawne są gotowe, wystarczy wyszukać rekord w bazie danych.

Organy ścigania nie muszą czekać

Śledzenie zwykłych połączeń telefonicznych jest łatwiejsze niż kiedykolwiek. Możesz podziękować za to komputeryzacji systemu telefonicznego.

Oczywiście przestępcy mogą się komunikować i omijać cienką niebieską linię na inne sposoby, na przykład za pomocą VPN i zaszyfrowane aplikacje głosowe. Te sprawy nie będą tak łatwe do rozwiązania - nawet przez kilka minut czekania na namierzenie połączenia.