Come rintracciare una telefonata? Secondo programmi TV e film, devi solo far parlare qualcuno abbastanza a lungo da consentire a un detective di individuare la sua posizione. Mentre questo tropo abusato può aggiungere un po 'di tensione se abbinato a un timer che ticchetta sempre così lentamente, non corrisponde davvero alla realtà.

Prima dei computer, c'erano i centralini

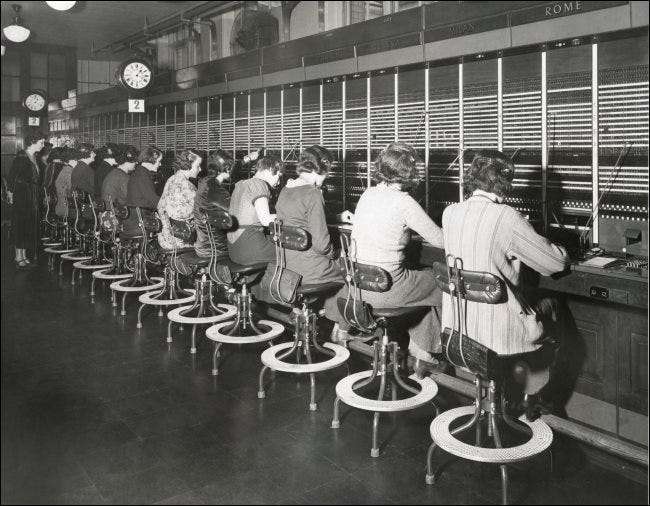

Prima che il sistema telefonico globale diventasse computerizzato, le chiamate venivano instradate attraverso una rete di interruttori fisici da un esercito di operatori umani. Tradizionalmente, questi operatori erano quasi esclusivamente donne (sebbene i primi lo fossero ragazzi adolescenti che erano rinomati per il loro linguaggio volgare e il comportamento non professionale).

Quando arrivava una chiamata, l'operatore la indirizzava a destinazione collegandola fisicamente a una porta separata su una scheda plugboard. Successivamente, tuttavia, l'automazione iniziò a esercitare gradualmente la sua influenza.

Alla fine del XIX secolo, l'impresario di pompe funebri Almon Strowger ha inventato il primo elettromeccanico al mondo commercialmente valido interruttore a passo . Brevettato nel 1891, questo dispositivo permetteva alle persone di chiamare gli altri direttamente. Sebbene ci siano voluti diversi decenni prima che questa invenzione raggiungesse il successo commerciale, alla fine ha trasformato un compito un tempo azionato dall'uomo in uno eseguito dalla raffinata precisione di una macchina. Questo ha dato il tono per il secolo successivo.

Nel tempo, la tecnologia utilizzata per effettuare automaticamente le chiamate è diventata gradualmente più sofisticata. Alla fine, quando i telefoni si spostavano dall'ufficio e dal telefono pubblico a casa, poteva gestire volumi maggiori. Le persone potrebbero effettuare chiamate a distanze maggiori. Ma i fondamenti di base sono rimasti gli stessi.

In queste epoche passate, il monitoraggio delle chiamate era un processo complicato. Senza metadati generati dal computer, l'onere era sulla compagnia telefonica. Ha dovuto seguire il percorso tortuoso di una connessione attraverso scambi e scambi per scoprire la sua origine. Quindi, la compagnia telefonica lo ha passato alle forze dell'ordine.

Si trattava di un processo che richiedeva tempo e richiedeva che un negoziatore o un agente di polizia mantenga la chiamata attiva il più a lungo possibile. Se il sospetto riattaccava, il gioco era finito per i poliziotti. O dovevano riprovare o trovare un altro modo per catturare il colpevole.

Probabilmente è da qui che Hollywood trae ispirazione. Certo, prendono un po 'di licenza poetica. Il monitoraggio delle chiamate richiedeva inevitabilmente più di un minuto o due per essere completato. Ma la precisione tecnica viene spesso sacrificata sull'altare della suspense.

I record delle chiamate sono ora archiviati digitalmente

Alla fine, l'informatizzazione ha preso piede nel settore delle telecomunicazioni. A poco a poco, ha assunto compiti, come l'instradamento delle chiamate, che erano stati precedentemente eseguiti da operatori umani o meccanici.

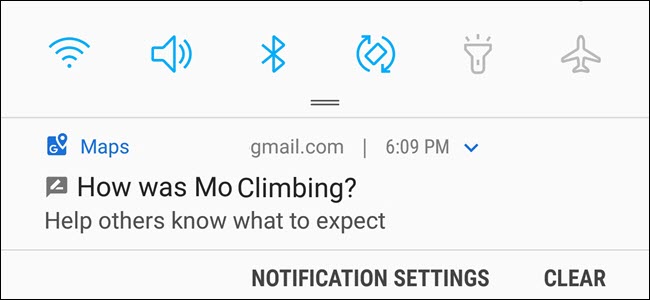

Questa tendenza è stata un momento di svolta. Dal punto di vista del consumatore, ha consentito nuove comodità, come l'ID chiamante e l'avviso di chiamata.

Dal punto di vista delle forze dell'ordine, ha semplificato le indagini. Le chiamate non dovevano più essere tracciate manualmente attraverso gli switch. Né le forze dell'ordine dovevano monitorare le chiamate in tempo reale: potevano semplicemente guardare i metadati generati dalle chiamate.

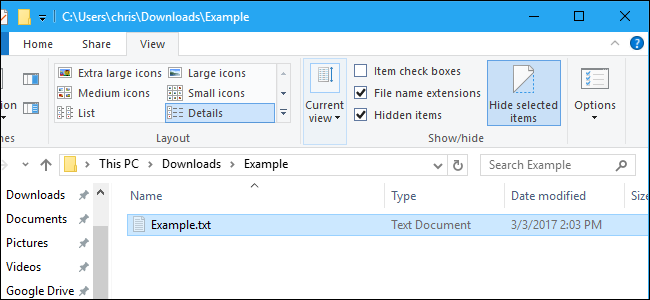

La parola metadati significa "dati sui dati". Nelle telecomunicazioni, i metadati includono elementi come l'origine e la destinazione di una chiamata e il tipo di telefono (cellulare, fisso o pubblico) utilizzato.

Poiché questi record sono effettivamente piccoli frammenti di testo che possono essere facilmente archiviati in un database, le compagnie telefoniche possono conservarli a lungo. Ciò consente agli investigatori di ottenere informazioni su una chiamata mesi, o anche anni, dopo che è avvenuta.

La durata esatta varia in modo significativo tra le compagnie telefoniche e ciascuna ha i propri standard. Esistono anche differenze a seconda del tipo di telefono e del piano telefonico utilizzato.

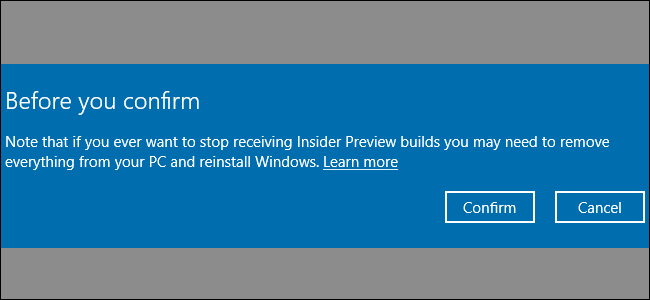

In 2011, documenti dell'FBI trapelati ha rivelato che alcune compagnie telefoniche conservano i record sugli abbonamenti postpagati molto più a lungo di quelli realizzati con telefoni prepagati o "masterizzati", che sono spesso utilizzati dai criminali.

Poiché i record delle chiamate sono ora archiviati digitalmente, gli investigatori possono anche accedere ai record con un livello di immediatezza che in precedenza non era possibile. Dopo che tutte le pratiche legali sono a posto, è solo questione di cercare un record in un database.

Le forze dell'ordine non devono aspettare

È più facile che mai per le forze dell'ordine rintracciare le normali telefonate. Puoi ringraziare l'informatizzazione del sistema telefonico per questo.

Naturalmente, ci sono altri modi in cui i criminali possono comunicare ed eludere la sottile linea blu, come con VPN e app vocali crittografate. Quei casi non saranno risolti così facilmente, nemmeno aspettando alcuni minuti per rintracciare la chiamata.