Wie verfolgt man einen Anruf? Laut Fernsehsendungen und Filmen muss man nur jemanden lange genug sprechen lassen, damit ein Detektiv seinen Standort genau bestimmen kann. Dieser überstrapazierte Trope kann zwar zu einer gewissen Spannung führen, wenn er mit einem Timer kombiniert wird, der nur langsam abläuft, entspricht jedoch nicht wirklich der Realität.

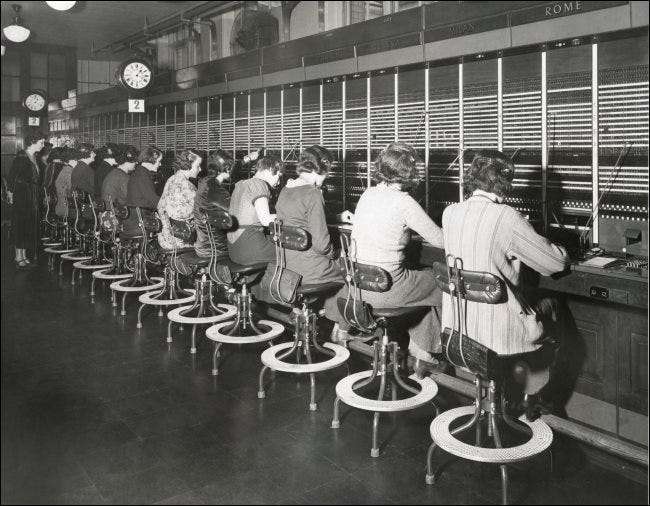

Vor Computern gab es Schalttafeln

Bevor das globale Telefonsystem computerisiert wurde, wurden Anrufe von einer Armee menschlicher Bediener über ein Netzwerk von physischen Vermittlungsstellen geleitet. Traditionell waren diese Betreiber fast ausschließlich Frauen (obwohl die frühesten waren Teenager die für ihre grobe Sprache und ihr unprofessionelles Verhalten bekannt waren).

Wenn ein Anruf einging, leitete der Bediener ihn an sein Ziel weiter, indem er ihn physisch mit einem separaten Port auf einem Plugboard verband. Später jedoch begann die Automatisierung allmählich ihren Einfluss auszuüben.

Im späten 19. Jahrhundert erfand der Bestatter Almon Strowger die weltweit erste kommerziell realisierbare Elektromechanik Schrittschalter . Dieses Gerät wurde 1891 patentiert und ermöglichte es Menschen, andere direkt anzurufen. Während es mehrere Jahrzehnte dauerte, bis diese Erfindung kommerziellen Erfolg hatte, verwandelte sie letztendlich eine einst von Menschen betriebene Aufgabe in eine Aufgabe, die von der kühlen Präzision einer Maschine ausgeführt wurde. Dies gab den Ton für das folgende Jahrhundert an.

Im Laufe der Zeit wurde die Technologie zum automatischen Tätigen von Anrufen schrittweise weiterentwickelt. Wenn Telefone vom Büro und vom Münztelefon nach Hause verlegt werden, können größere Volumina verarbeitet werden. Menschen könnten Anrufe über größere Entfernungen tätigen. Die grundlegenden Grundlagen blieben jedoch unverändert.

In diesen vergangenen Epochen war das Verfolgen von Anrufen ein komplizierter Prozess. Da keine computergenerierten Metadaten vorhanden waren, lag die Verantwortung bei der Telefongesellschaft. Es musste den Wicklungspfad einer Verbindung über Switches und Vermittlungsstellen verfolgen, um ihren Ursprung zu ermitteln. Dann gab die Telefongesellschaft es an die Strafverfolgungsbehörden weiter.

Dies war ein zeitaufwändiger Prozess, bei dem ein Verhandlungsführer oder Polizist den Anruf so lange wie möglich aktiv halten musste. Wenn der Verdächtige auflegte, war das Spiel für die Polizei vorbei. Sie mussten es entweder erneut versuchen oder einen anderen Weg finden, um den Täter zu fangen.

Hier lässt sich Hollywood wahrscheinlich inspirieren. Natürlich nehmen sie ein bisschen poetische Lizenz. Das Verfolgen von Anrufen dauerte unweigerlich mehr als ein oder zwei Minuten. Aber technische Genauigkeit wird oft auf dem Altar der Spannung geopfert.

Anruflisten werden jetzt digital gespeichert

Schließlich setzte sich die Computerisierung im Telekommunikationssektor durch. Allmählich übernahm es Aufgaben wie das Weiterleiten von Anrufen, die zuvor von menschlichen oder mechanischen Bedienern ausgeführt wurden.

Dieser Trend war ein Wendepunkt. Aus Verbrauchersicht ermöglichte es neue Annehmlichkeiten wie Anrufer-ID und Anklopfen.

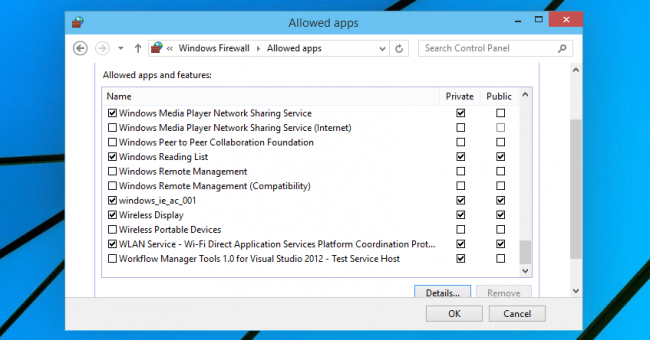

Aus Sicht der Strafverfolgung vereinfachte es die Ermittlungen. Anrufe mussten nicht mehr manuell über Switches verfolgt werden. Die Strafverfolgungsbehörden mussten Anrufe auch nicht in Echtzeit überwachen - sie konnten einfach die durch Anrufe generierten Metadaten anzeigen.

Das Wort Metadaten bedeutet "Daten über Daten". In der Telekommunikation umfassen Metadaten Dinge wie den Ursprung eines Anrufs und sein Ziel sowie den verwendeten Telefontyp (Mobiltelefon, Festnetz oder Münztelefon).

Da es sich bei diesen Datensätzen effektiv um kleine Textfragmente handelt, die leicht in einer Datenbank gespeichert werden können, können Telefongesellschaften sie für lange Zeit aufbewahren. Auf diese Weise können Ermittler Monate oder sogar Jahre nach dem Anruf Informationen über einen Anruf erhalten.

Die genaue Dauer variiert erheblich zwischen den Telefongesellschaften und jede hat ihre eigenen Standards. Es gibt auch Unterschiede je nach Telefontyp und verwendetem Telefonplan.

In 2011, durchgesickerte FBI-Dokumente Einige Telefongesellschaften haben Aufzeichnungen über Post-Paid-Abonnements deutlich länger aufbewahrt als über Prepaid- oder „Brenner“ -Telefone, die häufig von Kriminellen verwendet werden.

Da Anrufaufzeichnungen jetzt digital gespeichert werden, können Ermittler auch auf Aufzeichnungen mit einer Unmittelbarkeit zugreifen, die zuvor nicht möglich war. Nachdem alle rechtlichen Unterlagen vorliegen, müssen Sie lediglich einen Datensatz in einer Datenbank nachschlagen.

Die Strafverfolgung muss nicht warten

Für Strafverfolgungsbehörden ist es einfacher als je zuvor, normale Telefonanrufe zu verfolgen. Sie können der Computerisierung des Telefonsystems dafür danken.

Natürlich gibt es auch andere Möglichkeiten, wie Kriminelle kommunizieren und der dünnen blauen Linie ausweichen können, z VPNs und verschlüsselte Sprach-Apps. Diese Fälle lassen sich nicht so einfach lösen - nicht einmal, indem Sie einige Minuten warten, um den Anruf zu verfolgen.