I dag og tid er det ikke en dårlig idé å være lei av utrode kjørbare filer, men er det en trygg måte å kjøre en på Linux-systemet ditt hvis du virkelig trenger å gjøre det? Dagens SuperUser-spørsmål og svar har noen nyttige råd som svar på en bekymret leserspørsmål.

Dagens spørsmål og svar-økt kommer til oss med tillatelse fra SuperUser - en underavdeling av Stack Exchange, en samfunnsdrevet gruppe av spørsmål og svar-nettsteder.

Spørsmålet

SuperUser-leser Emanuele vil vite hvordan du trygt kjører en ikke-klarert kjørbar fil på Linux:

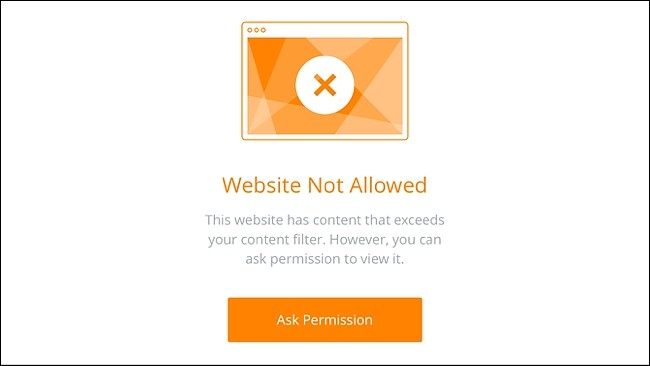

Jeg har lastet ned en kjørbar fil som er samlet av en tredjepart, og jeg må kjøre den på systemet mitt (Ubuntu Linux 16.04, x64) med full tilgang til HW-ressurser som CPU og GPU (gjennom NVIDIA-driverne).

Anta at denne kjørbare filen inneholder et virus eller en bakdør, hvordan skal jeg kjøre den? Skal jeg opprette en ny brukerprofil, kjøre den og deretter slette brukerprofilen?

Hvordan kjører du trygt en ikke-klarert kjørbar fil på Linux?

Svaret

SuperUser-bidragsytere Shiki og Emanuele har svaret for oss. Først opp, Shiki:

Først og fremst, hvis det er en binærfil med veldig høy risiko, må du sette opp en isolert fysisk maskin, kjøre binærfilen og deretter ødelegge harddisken, hovedkortet og i utgangspunktet resten fordi i denne dagen og alder, selv robotstøvsugeren kan spre skadelig programvare. Og hva om programmet allerede smittet mikrobølgeovnen din gjennom datamaskinens høyttalere ved hjelp av høyfrekvent dataoverføring ?!

Men la oss ta den tinfoliehatten og hoppe tilbake til virkeligheten litt.

Ingen virtualisering - rask å bruke

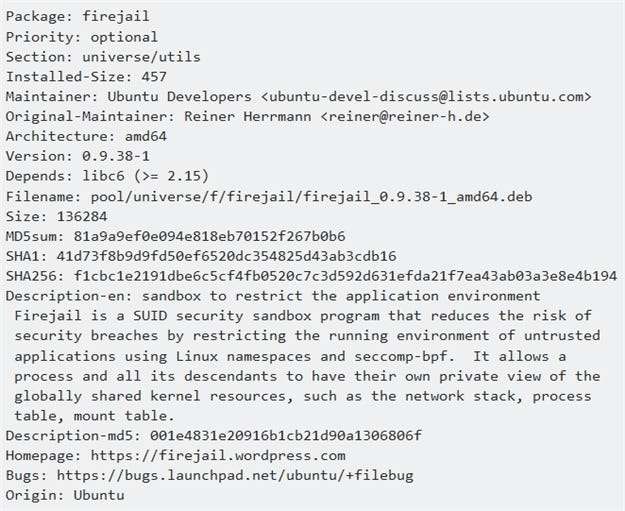

Jeg måtte kjøre en lignende ikke-klarert binærfil for bare noen få dager siden, og søket mitt førte til dette veldig kule, lille programmet. Den er allerede pakket for Ubuntu, veldig liten, og har praktisk talt ingen avhengigheter. Du kan installere den på Ubuntu ved å bruke: sudo apt-get install firejail

Pakkeinformasjon:

Virtualisering

KVM eller Virtualbox

Dette er den tryggeste innsatsen, avhengig av binær, men hei, se ovenfor. Hvis det er sendt av “Mr. Hacker ”som er et svart belte, en svart hattprogrammerer, det er en sjanse for at binæren kan unnslippe et virtualisert miljø.

Malware-binær - Kostnadsbesparelsesmetode

Lei en virtuell maskin! For eksempel virtuelle serverleverandører som Amazon (AWS), Microsoft (Azure), DigitalOcean, Linode, Vultr og Ramnode. Du leier maskinen, kjører alt du trenger, så tørker de den ut. De fleste av de større leverandørene koster hver time, så det er billig.

Etterfulgt av svaret fra Emanuele:

Et ord med forsiktighet. Firejail er OK, men man må være ekstremt forsiktig med å spesifisere alle alternativene når det gjelder svartelisten og hvitelisten. Som standard gjør det ikke det som er sitert i dette Linux Magazine-artikkel . Firejails forfatter har også etterlatt seg noen kommentarer om kjente problemer på Github .

Vær ekstremt forsiktig når du bruker den, det kan gi deg en falsk følelse av sikkerhet uten riktige alternativer .

Har du noe å legge til forklaringen? Lyd av i kommentarene. Vil du lese flere svar fra andre teknologikyndige Stack Exchange-brukere? Sjekk ut hele diskusjonstråden her .

Bildekreditt: Prison Cell Clip Art (Clker.com)

![Firefox 4 Endelig utgitt, og det ser ut som Opera [Screenshot Tour]](https://cdn.thefastcode.com/static/thumbs/firefox-4-finally-released-and-it-looks-like-opera-screenshot-tour.jpg)