De nos jours, ce n'est pas une mauvaise idée de se méfier des fichiers exécutables non fiables, mais y a-t-il un moyen sûr d'en exécuter un sur votre système Linux si vous avez vraiment besoin de le faire? Le post de questions-réponses sur les superutilisateurs d'aujourd'hui contient des conseils utiles en réponse à la question d'un lecteur inquiet.

La session de questions et réponses d’aujourd’hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement de sites Web de questions-réponses géré par la communauté.

The Question

Le lecteur SuperUser Emanuele veut savoir comment exécuter en toute sécurité un fichier exécutable non approuvé sous Linux:

J'ai téléchargé un fichier exécutable compilé par un tiers et je dois l'exécuter sur mon système (Ubuntu Linux 16.04, x64) avec un accès complet aux ressources HW telles que le CPU et le GPU (via les pilotes NVIDIA).

Supposons que ce fichier exécutable contienne un virus ou une porte dérobée, comment dois-je l'exécuter? Dois-je créer un nouveau profil utilisateur, l'exécuter, puis supprimer le profil utilisateur?

Comment exécuter en toute sécurité un fichier exécutable non approuvé sous Linux?

La réponse

Les contributeurs SuperUser Shiki et Emanuele ont la réponse pour nous. Tout d'abord, Shiki:

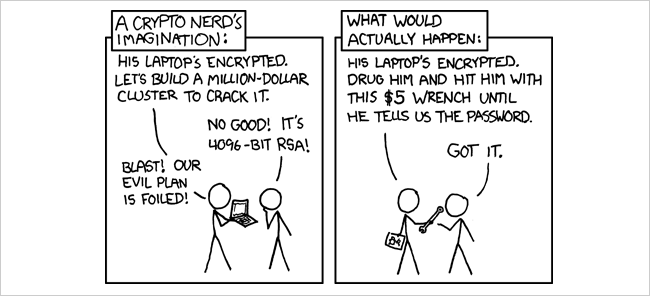

Tout d'abord, s'il s'agit d'un fichier binaire à très haut risque, vous devrez configurer une machine physique isolée, exécuter le fichier binaire, puis détruire physiquement le disque dur, la carte mère, et fondamentalement tout le reste parce que de nos jours et âge, même votre robot aspirateur peut propager des logiciels malveillants. Et si le programme infectait déjà votre micro-ondes via les haut-parleurs de l'ordinateur en utilisant la transmission de données haute fréquence?!

Mais enlevons ce chapeau en papier d'aluminium et revenons un peu à la réalité.

Pas de virtualisation - Rapide à utiliser

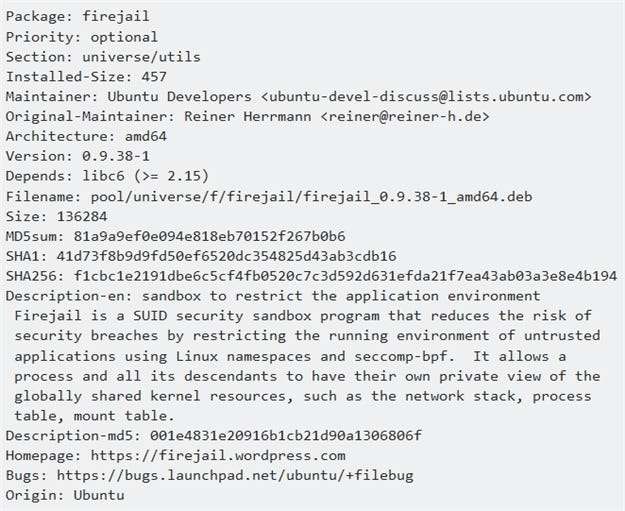

J'ai dû exécuter un fichier binaire similaire il y a quelques jours à peine et ma recherche a conduit à ce petit programme très cool. Il est déjà packagé pour Ubuntu, très petit, et n'a pratiquement aucune dépendance. Vous pouvez l'installer sur Ubuntu en utilisant: sudo apt-get installer firejail

Informations sur le paquet:

Virtualisation

KVM ou Virtualbox

C'est le pari le plus sûr en fonction du binaire, mais bon, voir ci-dessus. S'il a été envoyé par «M. Hacker »qui est ceinture noire, programmeur chapeau noir, il y a une chance que le binaire puisse échapper à un environnement virtualisé.

Malware Binary - Méthode de réduction des coûts

Louez une machine virtuelle! Par exemple, les fournisseurs de serveurs virtuels comme Amazon (AWS), Microsoft (Azure), DigitalOcean, Linode, Vultr et Ramnode. Vous louez la machine, exécutez tout ce dont vous avez besoin, puis ils l'effaceront. La plupart des plus gros fournisseurs facturent à l'heure, donc c'est vraiment bon marché.

Suivi de la réponse d'Emanuele:

Un mot d'avertissement. Firejail est OK, mais il faut être extrêmement prudent en spécifiant toutes les options en termes de liste noire et de liste blanche. Par défaut, il ne fait pas ce qui est cité dans ce Linux Magazine article . L'auteur de Firejail a également laissé des commentaires sur les problèmes connus sur Github .

Soyez extrêmement prudent lorsque vous l'utilisez, cela pourrait vous donner un faux sentiment de sécurité sans le bonnes options .

Avez-vous quelque chose à ajouter à l'explication? Sonnez dans les commentaires. Vous voulez lire plus de réponses d'autres utilisateurs de Stack Exchange férus de technologie? Consultez le fil de discussion complet ici .

Image Credit: Images clipart de cellule de prison (Clker.com)