Di zaman sekarang ini, bukanlah ide yang buruk untuk curiga terhadap file executable yang tidak tepercaya, tetapi adakah cara yang aman untuk menjalankannya di sistem Linux Anda jika Anda benar-benar perlu melakukannya? Pos T&J SuperUser hari ini memiliki beberapa saran berguna sebagai tanggapan atas pertanyaan pembaca yang mengkhawatirkan.

Sesi Tanya & Jawab hari ini hadir atas kebaikan SuperUser — subdivisi Stack Exchange, pengelompokan situs web Tanya Jawab berbasis komunitas.

Pertanyaan

Pembaca SuperUser Emanuele ingin tahu cara menjalankan file executable yang tidak tepercaya di Linux dengan aman:

Saya telah mengunduh file yang dapat dieksekusi yang dikompilasi oleh pihak ketiga dan saya perlu menjalankannya di sistem saya (Ubuntu Linux 16.04, x64) dengan akses penuh ke sumber daya HW seperti CPU dan GPU (melalui driver NVIDIA).

Misalkan file yang dapat dieksekusi ini berisi virus atau backdoor, bagaimana cara menjalankannya? Haruskah saya membuat profil pengguna baru, menjalankannya, lalu menghapus profil pengguna?

Bagaimana Anda dengan aman menjalankan file executable yang tidak tepercaya di Linux?

Jawabannya

Kontributor SuperUser Shiki dan Emanuele punya jawabannya untuk kami. Pertama, Shiki:

Pertama dan terpenting, jika itu adalah file biner berisiko sangat tinggi, Anda harus menyiapkan mesin fisik yang terisolasi, menjalankan file biner, kemudian secara fisik menghancurkan hard drive, motherboard, dan pada dasarnya semua yang lainnya karena pada hari ini dan usia, bahkan vakum robot Anda dapat menyebarkan malware. Dan bagaimana jika program tersebut telah menginfeksi microwave Anda melalui speaker komputer menggunakan transmisi data frekuensi tinggi ?!

Tapi mari kita lepas topi kertas timah itu dan kembali ke dunia nyata sebentar.

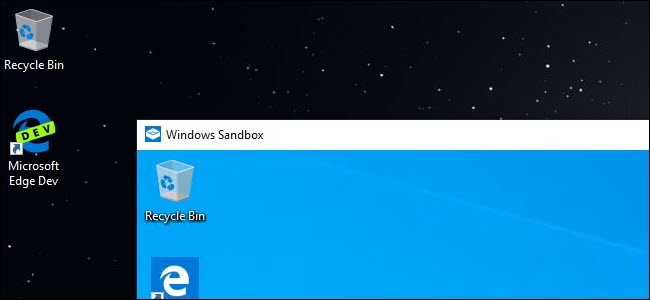

Tanpa Virtualisasi - Cepat Digunakan

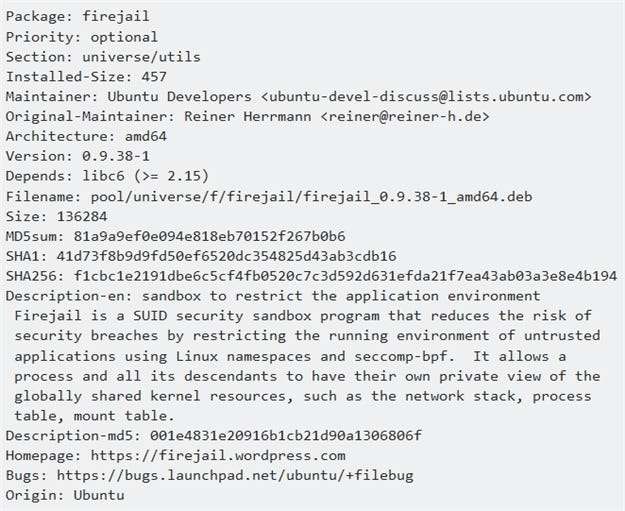

Saya harus menjalankan file biner tidak tepercaya yang serupa hanya beberapa hari yang lalu dan pencarian saya mengarah ke program kecil yang sangat keren ini. Ini sudah dikemas untuk Ubuntu, sangat kecil, dan hampir tidak memiliki ketergantungan. Anda dapat menginstalnya di Ubuntu menggunakan: sudo apt-get install firejail

Package info:

Virtualisasi

KVM atau Virtualbox

Ini adalah taruhan teraman tergantung pada binernya, tapi hei, lihat di atas. Jika sudah dikirim oleh “Mr. Hacker ”yang merupakan sabuk hitam, programmer topi hitam, ada kemungkinan biner dapat melarikan diri dari lingkungan virtual.

Biner Malware - Metode Penghemat Biaya

Sewa mesin virtual! Misalnya, penyedia server virtual seperti Amazon (AWS), Microsoft (Azure), DigitalOcean, Linode, Vultr, dan Ramnode. Anda menyewa mesin, menjalankan apa pun yang Anda butuhkan, lalu mereka akan menghapusnya. Sebagian besar penyedia yang lebih besar menagih per jam, jadi sangat murah.

Diikuti oleh jawaban dari Emanuele:

Sebuah kata peringatan. Firejail baik-baik saja, tetapi kita harus sangat berhati-hati dalam menentukan semua opsi dalam hal daftar hitam dan daftar putih. Secara default, itu tidak melakukan apa yang dikutip di sini Artikel Majalah Linux . Penulis Firejail juga meninggalkan beberapa komentar tentang masalah yang diketahui di Github .

Berhati-hatilah saat Anda menggunakannya, ini mungkin memberi Anda rasa aman yang palsu tanpa ekstensi pilihan yang tepat .

Punya sesuatu untuk ditambahkan ke penjelasannya? Suarakan di komentar. Ingin membaca lebih banyak jawaban dari pengguna Stack Exchange yang paham teknologi? Lihat utas diskusi lengkap di sini .

Kredit Gambar: Penjara Sel Clip Art (Clker.com)