Al giorno d'oggi, non è una cattiva idea diffidare di file eseguibili non attendibili, ma esiste un modo sicuro per eseguirne uno sul proprio sistema Linux se è davvero necessario? Il post di domande e risposte di SuperUser di oggi contiene alcuni consigli utili in risposta alla domanda di un lettore preoccupato.

La sessione di domande e risposte di oggi ci arriva per gentile concessione di SuperUser, una suddivisione di Stack Exchange, un raggruppamento guidato dalla comunità di siti web di domande e risposte.

La domanda

Il lettore SuperUser Emanuele vuole sapere come eseguire in sicurezza un file eseguibile non attendibile su Linux:

Ho scaricato un file eseguibile compilato da una terza parte e devo eseguirlo sul mio sistema (Ubuntu Linux 16.04, x64) con pieno accesso alle risorse HW come CPU e GPU (tramite i driver NVIDIA).

Supponiamo che questo file eseguibile contenga un virus o una backdoor, come dovrei eseguirlo? Devo creare un nuovo profilo utente, eseguirlo, quindi eliminare il profilo utente?

Come si esegue in sicurezza un file eseguibile non attendibile su Linux?

La risposta

I contributori di SuperUser Shiki ed Emanuele hanno la risposta per noi. Il primo, Shiki:

Innanzitutto, se si tratta di un file binario ad alto rischio, dovresti configurare una macchina fisica isolata, eseguire il file binario, quindi distruggere fisicamente il disco rigido, la scheda madre e praticamente tutto il resto perché in questo giorno e età, anche il tuo robot aspirapolvere può diffondere malware. E se il programma avesse già infettato il tuo forno a microonde attraverso gli altoparlanti del computer utilizzando la trasmissione di dati ad alta frequenza ?!

Ma togliamo quel cappello di carta stagnola e torniamo alla realtà per un po '.

Nessuna virtualizzazione: veloce da usare

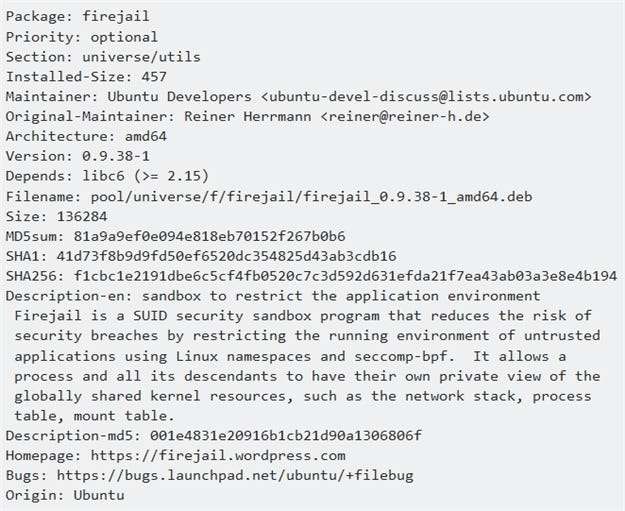

Ho dovuto eseguire un file binario non attendibile simile solo pochi giorni fa e la mia ricerca ha portato a questo piccolo programma molto interessante. È già confezionato per Ubuntu, è molto piccolo e non ha praticamente dipendenze. Puoi installarlo su Ubuntu usando: sudo apt-get install firejail

Informazioni sul pacchetto:

Virtualizzazione

Questa è la scommessa più sicura a seconda del binario, ma ehi, vedi sopra. Se è stato inviato da “Mr. Hacker ”che è una cintura nera, programmatore cappello nero, c'è la possibilità che il binario possa sfuggire a un ambiente virtualizzato.

Malware Binary - Metodo di risparmio sui costi

Noleggia una macchina virtuale! Ad esempio, provider di server virtuali come Amazon (AWS), Microsoft (Azure), DigitalOcean, Linode, Vultr e Ramnode. Noleggi la macchina, esegui tutto ciò di cui hai bisogno, poi lo spazzeranno via. La maggior parte dei fornitori più grandi fattura a ore, quindi è davvero economica.

A seguire la risposta di Emanuele:

Una parola di cautela. Firejail va bene, ma bisogna stare estremamente attenti nello specificare tutte le opzioni in termini di blacklist e whitelist. Per impostazione predefinita, non fa ciò che è citato in questo Linux Magazine article . Anche l'autore di Firejail ne ha lasciato alcuni commenti su problemi noti su GitHub .

Fai molta attenzione quando lo usi, potrebbe darti un falso senso di sicurezza senza l'estensione opzioni giuste .

Hai qualcosa da aggiungere alla spiegazione? Audio disattivato nei commenti. Vuoi leggere altre risposte da altri utenti esperti di tecnologia Stack Exchange? Dai un'occhiata al thread di discussione completo qui .

Credito immagine: ClipArt cella di prigione (Clker.com)