Ebben a korban nem rossz ötlet nem megbízható futtatható fájlokat keresni, de van-e egy biztonságos mód arra, hogy futtasson egyet a Linux rendszerén, ha valóban erre van szükség? A mai SuperUser Q & A bejegyzés tartalmaz hasznos tanácsokat az aggódó olvasói kérdésre válaszul.

A mai Kérdések és válaszok ülés a SuperUser jóvoltából érkezik hozzánk - a Stack Exchange alosztályához, amely a Q & A webhelyek közösségvezérelt csoportosulása.

A kérdés

Az Emanuele SuperUser olvasó tudni szeretné, hogyan lehet biztonságosan futtatni egy nem megbízható futtatható fájlt Linuxon:

Letöltöttem egy harmadik fél által összeállított futtatható fájlt, és futtatnom kell a rendszeremen (Ubuntu Linux 16.04, x64), teljes hozzáféréssel a nagy teljesítményű erőforrásokhoz, például a CPU-hoz és a GPU-hoz (az NVIDIA illesztőprogramokon keresztül).

Tegyük fel, hogy ez a futtatható fájl vírust vagy hátsó ajtót tartalmaz, hogyan futtassam? Hozzon létre egy új felhasználói profilt, futtassam, majd töröljem a felhasználói profilt?

Hogyan futtathat biztonságosan egy nem megbízható futtatható fájlt Linuxon?

A válasz

A SuperUser közreműködői, Shiki és Emanuele válaszoltak ránk. Először Shiki:

Először is, és ha nagyon magas kockázatú bináris fájlról van szó, akkor létre kell hoznia egy elszigetelt fizikai gépet, futtatnia kell a bináris fájlt, majd fizikailag meg kell semmisítenie a merevlemezt, az alaplapot és alapvetően az összes többit, mert ezen a napon és életkor, még a robot vákuumja is elterjesztheti a rosszindulatú programokat. És mi van akkor, ha a program már megfertőzte a mikrohullámú sütőt a számítógép hangszóróin keresztül nagyfrekvenciás adatátvitel segítségével ?!

De vegyük le azt a tinfoil kalapot, és ugorjunk vissza egy kicsit a valóságba.

Nincs virtualizáció - gyorsan használható

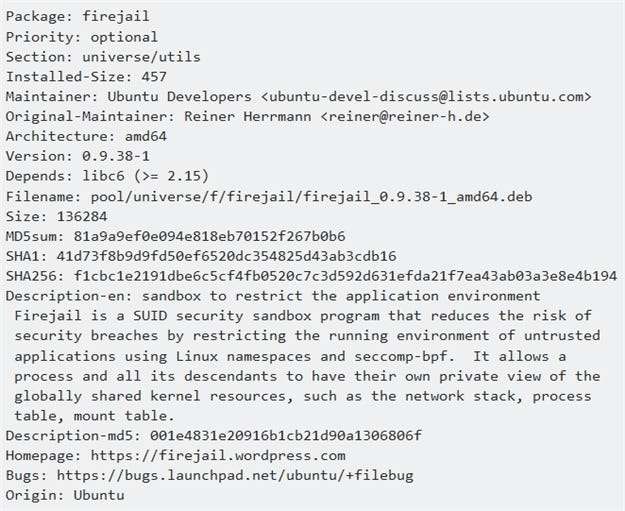

Alig néhány napja futtatnom kellett egy hasonló, nem megbízható bináris fájlt, és a keresésem erre a nagyon jó kis programra vezetett. Már az Ubuntu-ra van csomagolva, nagyon kicsi, és gyakorlatilag nincs függősége. Telepítheti az Ubuntura az alábbiak használatával: sudo apt-get install firejail

Csomag információ:

Virtualizáció

KVM vagy Virtualbox

Ez a bináris függvényben a legbiztonságosabb fogadás, de hé, lásd fent. Ha azt a „Mr. Hacker ”, aki fekete öv, fekete kalap programozó, van esély arra, hogy a bináris program elkerülje a virtualizált környezetet.

Binary Malware - költségmegtakarítási módszer

Béreljen virtuális gépet! Például olyan virtuális szerver-szolgáltatók, mint az Amazon (AWS), a Microsoft (Azure), a DigitalOcean, a Linode, a Vultr és a Ramnode. Béreled a gépet, futtatsz bármit, amire csak szükséged van, aztán kitörlik. A nagyobb szolgáltatók többsége óránként számláz, így valóban olcsó.

Emanuele válasza következik:

Óvatosan. A Firejail rendben van, de rendkívül óvatosnak kell lennie az összes lehetőség megadásában a feketelista és az engedélyezőlista szempontjából. Alapértelmezés szerint nem azt csinálja, amit ebben idéznek Linux magazin cikk . Firejail szerzője is hagyott néhányat megjegyzéseket a Github ismert kérdéseiről .

Legyen rendkívül óvatos, amikor használja, ez hamis biztonságérzetet adhat Önnek a megfelelő opciók .

Van valami hozzáfűzhető a magyarázathoz? Hang a kommentekben. Szeretne további válaszokat olvasni más, hozzáértő Stack Exchange-felhasználóktól? Nézze meg a teljes vitafonalat itt .

Kép jóváírása: Börtön Cell Clip Art (Clker.com)