In totaal zijn dat 500 miljoen Zoom-accounts te koop op het dark web dankzij 'credential stuffing'. Het is een gebruikelijke manier voor criminelen om online in te breken in accounts. Dit is wat die term eigenlijk betekent en hoe u uzelf kunt beschermen.

Het begint met gelekte wachtwoorddatabases

Aanvallen op online services komen vaak voor. Criminelen maken vaak misbruik van beveiligingslekken in systemen om databases met gebruikersnamen en wachtwoorden te verkrijgen. Databases met gestolen inloggegevens worden vaak online verkocht het dark web , waarbij criminelen betalen Bitcoin voor het voorrecht om toegang te krijgen tot de database.

Stel dat u een account had op het Avast-forum, namelijk geschonden in 2014 . Dat account is geschonden en criminelen hebben mogelijk uw gebruikersnaam en wachtwoord op het Avast-forum. Avast heeft contact met u opgenomen en u heeft uw forumwachtwoord gewijzigd, dus wat is het probleem?

Helaas is het probleem dat veel mensen dezelfde wachtwoorden op verschillende websites hergebruiken. Stel dat uw aanmeldingsgegevens voor het Avast-forum '[email protected]' en 'AmazingPassword' waren. Als je op andere websites bent ingelogd met dezelfde gebruikersnaam (je e-mailadres) en wachtwoord, kan elke crimineel die je gelekte wachtwoorden achterhaalt, toegang krijgen tot die andere accounts.

VERWANT: Wat is het Dark Web?

Credential Stuffing in Action

"Inloggegevens opvullen" houdt in dat u deze databases met gelekte inloggegevens gebruikt en probeert in te loggen op andere online services.

Criminelen nemen grote databases met gelekte gebruikersnaam- en wachtwoordcombinaties - vaak miljoenen inloggegevens - en proberen zich bij hen aan te melden op andere websites. Sommige mensen hergebruiken hetzelfde wachtwoord op meerdere websites, dus sommige komen overeen. Dit kan over het algemeen worden geautomatiseerd met software, waarbij u snel vele inlogcombinaties probeert.

Voor zoiets gevaarlijks dat zo technisch klinkt, is dat alles: reeds gelekte inloggegevens op andere services uitproberen en kijken wat werkt. Met andere woorden, "hackers" stoppen al die inloggegevens in het inlogformulier en kijken wat er gebeurt. Sommigen van hen zullen zeker werken.

Dit is een van de meest veelvoorkomende manieren waarop aanvallers online accounts "hacken" tegenwoordig. Alleen al in 2018, het netwerk voor contentlevering Akamai registreerde bijna 30 miljard aanvallen om inloggegevens te vullen.

VERWANT: Hoe aanvallers online accounts "hacken" en hoe u uzelf kunt beschermen

Hoe u uzelf kunt beschermen

Jezelf beschermen tegen inloggegevens is vrij eenvoudig en houdt in dat je dezelfde wachtwoordbeveiligingspraktijken volgt die beveiligingsexperts al jaren aanbevelen. Er is geen magische oplossing, alleen een goede wachtwoordhygiëne. Hier is het advies:

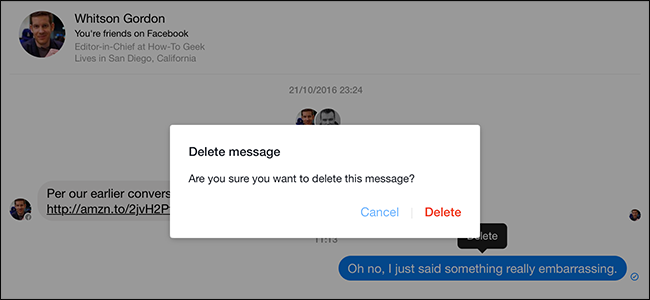

- Voorkom hergebruik van wachtwoorden: Gebruik een uniek wachtwoord voor elk account dat u online gebruikt. Op die manier kan uw wachtwoord, zelfs als het lekt, niet worden gebruikt om in te loggen op andere websites. Aanvallers kunnen proberen uw inloggegevens in andere inlogformulieren te proppen, maar ze werken niet.

- Gebruik een wachtwoordbeheerder: Het onthouden van sterke unieke wachtwoorden is een bijna onmogelijke taak als je accounts hebt op een flink aantal websites, en bijna iedereen doet dat. Wij raden aan met behulp van een wachtwoordbeheerder Leuk vinden 1Paswoord (betaald) of Bitwarden (gratis en open-source) om uw wachtwoorden voor u te onthouden. Het kan zelfs die sterke wachtwoorden helemaal opnieuw genereren.

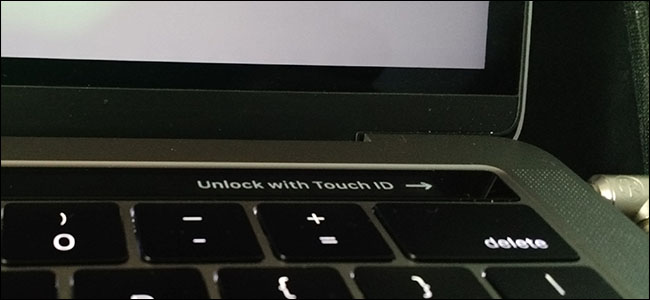

- Twee-factorenauthenticatie inschakelen: Met authenticatie in twee stappen , moet u elke keer dat u inlogt op een website, iets anders opgeven, zoals een code die door een app is gegenereerd of via sms naar u is verzonden. Zelfs als een aanvaller uw gebruikersnaam en wachtwoord heeft, kan hij niet inloggen op uw account als hij die code niet heeft.

- Ontvang gelekte wachtwoordmeldingen: Met een service zoals Ben ik gepwnd? , jij kan ontvang een melding wanneer uw inloggegevens in een lek verschijnen .

VERWANT: Hoe u kunt controleren of uw wachtwoord is gestolen

Hoe services bescherming kunnen bieden tegen vulling van inloggegevens

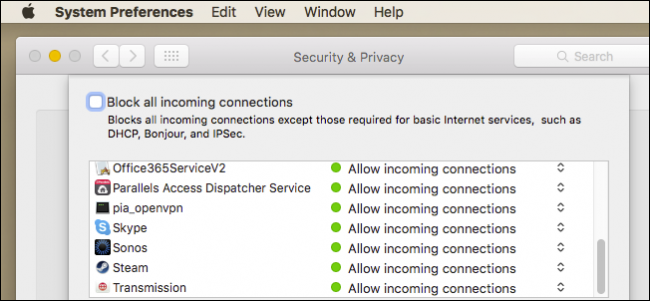

Hoewel individuen de verantwoordelijkheid moeten nemen voor het beveiligen van hun accounts, zijn er vele manieren waarop online services bescherming kunnen bieden tegen aanvallen met het opvullen van inloggegevens.

- Scan uitgelekte databases op gebruikerswachtwoorden: Facebook en Netflix hebben gescand gelekte databases voor wachtwoorden, waarbij ze vergeleken werden met inloggegevens op hun eigen services. Als er een overeenkomst is, kan Facebook of Netflix hun eigen gebruiker vragen om hun wachtwoord te wijzigen. Dit is een manier om credential-stuffers te verslaan.

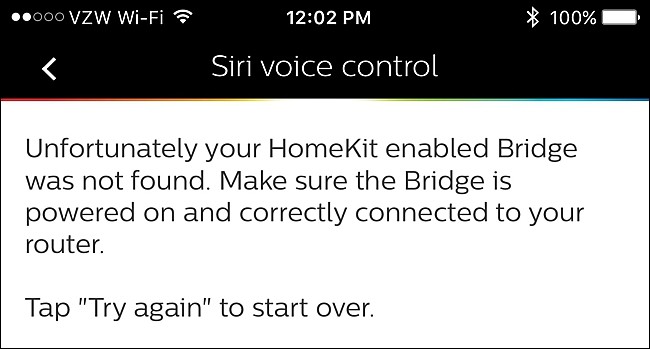

- Bied twee-factorenauthenticatie aan: Gebruikers moeten tweefactorauthenticatie kunnen inschakelen om hun online accounts te beveiligen. Vooral gevoelige diensten kunnen dit verplicht stellen. Ze kunnen een gebruiker ook laten klikken op een inlogverificatielink in een e-mail om het inlogverzoek te bevestigen.

- Vereist een CAPTCHA: Als een inlogpoging er vreemd uitziet, kan het zijn dat een service een CAPTCHA-code moet invoeren die in een afbeelding wordt weergegeven of door een ander formulier moet klikken om te verifiëren dat een mens - en niet een bot - probeert in te loggen.

- Beperk het aantal herhaalde inlogpogingen : Services moeten proberen te voorkomen dat bots in korte tijd een groot aantal aanmeldingspogingen proberen. Moderne geavanceerde bots kunnen proberen in te loggen vanaf meerdere IP-adressen tegelijk om hun pogingen om inloggegevens te vullen te verhullen.

Slechte wachtwoordpraktijken - en, om eerlijk te zijn, slecht beveiligde online systemen die vaak te gemakkelijk te compromitteren zijn - maken het opvullen van inloggegevens een ernstig gevaar voor de online accountbeveiliging. Het is geen wonder veel bedrijven in de technische industrie willen een veiligere wereld bouwen zonder wachtwoorden .

VERWANT: De technische industrie wil het wachtwoord doden. Of doet het?