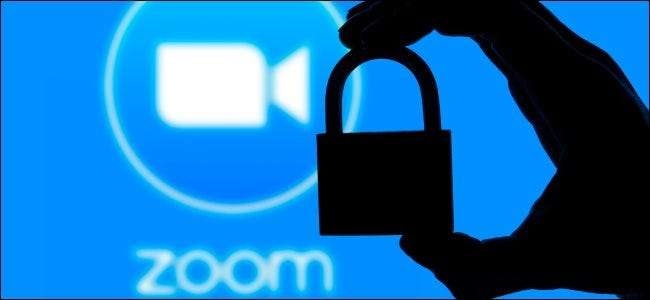

合計5億のZoomアカウントは ダークウェブでの販売 「資格情報の詰め込み」に感謝します。これは、犯罪者がオンラインでアカウントに侵入する一般的な方法です。その用語が実際に意味することと、自分自身を保護する方法は次のとおりです。

漏洩したパスワードデータベースから始まります

オンラインサービスに対する攻撃は一般的です。犯罪者は、システムのセキュリティ上の欠陥を悪用して、ユーザー名とパスワードのデータベースを取得することがよくあります。 盗まれたログイン資格情報のデータベース 多くの場合、オンラインで販売されています ダークウェブ 、犯罪者が支払いをしている ビットコイン データベースにアクセスする特権のために。

アバストフォーラムにアカウントを持っていたとしましょう。 2014年に違反 。そのアカウントが侵害され、犯罪者がアバストフォーラムであなたのユーザー名とパスワードを持っている可能性があります。アバストから連絡があり、フォーラムのパスワードを変更してもらいましたが、何が問題なのでしょうか。

残念ながら、問題は、多くの人が異なるWebサイトで同じパスワードを再利用することです。アバストフォーラムのログイン情報が「[email protected]」と「AmazingPassword」だったとしましょう。同じユーザー名(メールアドレス)とパスワードで他のWebサイトにログインした場合、漏洩したパスワードを取得した犯罪者は、それらの他のアカウントにアクセスできます。

関連: ダークウェブとは何ですか?

クレデンシャルスタッフィングの実施

「資格情報の詰め込み」には、リークされたログイン詳細のこれらのデータベースを使用し、他のオンラインサービスでそれらを使用してログインしようとすることが含まれます。

犯罪者は、漏洩したユーザー名とパスワードの組み合わせ(多くの場合、数百万のログイン資格情報)の大規模なデータベースを取得し、他のWebサイトでそれらを使用してサインインしようとします。複数のWebサイトで同じパスワードを再利用する人もいるため、一致する人もいます。これは通常、ソフトウェアで自動化でき、多くのログインの組み合わせをすばやく試すことができます。

非常に技術的に聞こえる非常に危険なものについては、それだけです。他のサービスですでに漏洩した資格情報を試し、何が機能するかを確認します。言い換えれば、「ハッカー」はそれらすべてのログイン資格情報をログインフォームに詰め込み、何が起こるかを確認します。それらのいくつかは確実に機能します。

これは最も 攻撃者がオンラインアカウントを「ハッキング」する一般的な方法 最近。 2018年だけでも、コンテンツ配信ネットワーク アカマイ 300億近くの資格情報の詰め込み攻撃を記録しました。

関連: 攻撃者が実際にオンラインで「アカウントをハッキング」する方法と自分自身を保護する方法

身を守る方法

資格情報の詰め込みから身を守ることは非常に簡単で、セキュリティの専門家が長年推奨してきたのと同じパスワードセキュリティ慣行に従う必要があります。魔法の解決策はありません。パスワードを適切に管理するだけです。アドバイスは次のとおりです。

- パスワードの再利用を避ける: オンラインで使用するアカウントごとに一意のパスワードを使用してください。そうすれば、パスワードが漏洩したとしても、他のWebサイトへのサインインに使用することはできません。攻撃者はあなたの資格情報を他のログインフォームに詰め込もうとすることができますが、機能しません。

- パスワードマネージャーを使用する: かなりの数のWebサイトにアカウントを持っている場合、強力な一意のパスワードを覚えておくことはほぼ不可能な作業であり、ほとんどの人がそうしています。おすすめ パスワードマネージャーを使用する お気に入り 1Password (有料)または Bitwarden (無料でオープンソース)パスワードを覚えておいてください。これらの強力なパスワードを最初から生成することもできます。

- 二要素認証を有効にする: と 2段階認証 、ウェブサイトにログインするたびに、アプリによって生成されたコードやSMS経由で送信されたコードなど、他のものを提供する必要があります。攻撃者があなたのユーザー名とパスワードを持っていても、そのコードがないと、攻撃者はあなたのアカウントにサインインできません。

- 漏洩したパスワード通知を取得する: のようなサービスで 私はPwnedされましたか? 、 あなたはできる 資格情報がリークに表示されたときに通知を受け取る 。

サービスが資格情報の詰め込みからどのように保護できるか

個人は自分のアカウントを保護する責任を負う必要がありますが、オンラインサービスが資格情報の詰め込み攻撃から保護する方法はたくさんあります。

- リークされたデータベースでユーザーパスワードをスキャンします。 FacebookとNetflix スキャンしました パスワードのデータベースをリークし、独自のサービスのログイン資格情報と相互参照しました。一致するものがある場合、FacebookまたはNetflixは自分のユーザーにパスワードの変更を促すことができます。これは、資格情報を打ち負かす方法です。

- 2要素認証を提供する: ユーザーは、オンラインアカウントを保護するために、2要素認証を有効にできる必要があります。特に機密性の高いサービスでは、これが必須になる可能性があります。また、ユーザーに電子メールのログイン確認リンクをクリックして、ログイン要求を確認させることもできます。

- CAPTCHAが必要です: ログインの試行がおかしいと思われる場合、サービスでは、画像に表示されているCAPTCHAコードを入力するか、別のフォームをクリックして、ボットではなく人間がサインインを試みていることを確認する必要があります。

- 繰り返しログイン試行を制限する :サービスは、ボットが短期間に多数のサインインを試行するのをブロックしようとする必要があります。現代の洗練されたボットは、一度に複数のIPアドレスからサインインして、資格情報の詰め込みの試みを偽装しようとする場合があります。

パスワードの慣行が不十分であり、公平を期すために、セキュリティが不十分なオンラインシステムは、侵害しやすいことが多いため、資格情報の詰め込みはオンラインアカウントのセキュリティに深刻な危険をもたらします。当たり前だ テクノロジー業界の多くの企業は、パスワードなしでより安全な世界を構築したいと考えています 。