Un total de 500 millions de comptes Zoom sont en vente sur le dark web grâce au "bourrage d'informations d'identification". C'est un moyen courant pour les criminels d'accéder à des comptes en ligne. Voici ce que ce terme signifie réellement et comment vous pouvez vous protéger.

Il commence avec des bases de données de mots de passe fuites

Les attaques contre les services en ligne sont courantes. Les criminels exploitent souvent les failles de sécurité des systèmes pour acquérir des bases de données de noms d'utilisateur et de mots de passe. Bases de données d'identifiants de connexion volés sont souvent vendus en ligne sur le dark web , avec des criminels payant Bitcoin pour le privilège d'accéder à la base de données.

Supposons que vous ayez un compte sur le forum Avast, qui était violé en 2014 . Ce compte a été violé et les criminels peuvent avoir votre nom d'utilisateur et votre mot de passe sur le forum Avast. Avast vous a contacté et vous avait modifié le mot de passe de votre forum, alors quel est le problème?

Malheureusement, le problème est que de nombreuses personnes réutilisent les mêmes mots de passe sur différents sites Web. Supposons que vos informations de connexion au forum Avast soient "[email protected]" et "AmazingPassword". Si vous vous êtes connecté à d'autres sites Web avec le même nom d'utilisateur (votre adresse e-mail) et le même mot de passe, tout criminel qui acquiert vos mots de passe divulgués peut accéder à ces autres comptes.

EN RELATION: Qu'est-ce que le Dark Web?

La farce des informations d'identification en action

Le «bourrage d'informations d'identification» consiste à utiliser ces bases de données contenant des informations de connexion divulguées et à essayer de se connecter avec elles sur d'autres services en ligne.

Les criminels prennent de grandes bases de données contenant des combinaisons de noms d'utilisateur et de mots de passe divulgués - souvent des millions d'informations de connexion - et essaient de se connecter avec eux sur d'autres sites Web. Certaines personnes réutilisent le même mot de passe sur plusieurs sites Web, donc certaines correspondront. Cela peut généralement être automatisé avec un logiciel, en essayant rapidement de nombreuses combinaisons de connexion.

Pour quelque chose d'aussi dangereux qui semble si technique, c'est tout: essayer des informations d'identification déjà divulguées sur d'autres services et voir ce qui fonctionne. En d'autres termes, les «hackers» remplissent tous ces identifiants de connexion dans le formulaire de connexion et voient ce qui se passe. Certains d'entre eux sont sûrs de fonctionner.

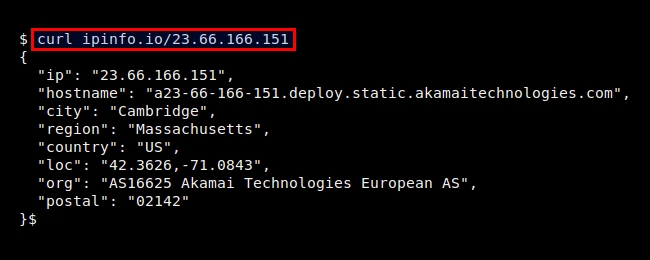

C'est l'un des plus moyens courants par lesquels les pirates «piratent» les comptes en ligne ces jours-ci. Rien qu'en 2018, le réseau de diffusion de contenu Akamai a enregistré près de 30 milliards d'attaques de bourrage d'informations d'identification.

EN RELATION: Comment les attaquants «piratent» réellement des comptes en ligne et comment se protéger

Comment se protéger

Se protéger du bourrage d'informations d'identification est assez simple et implique de suivre les mêmes pratiques de sécurité des mots de passe recommandées par les experts en sécurité depuis des années. Il n’existe pas de solution magique, mais une bonne hygiène des mots de passe. Voici le conseil:

- Évitez de réutiliser les mots de passe: Utilisez un mot de passe unique pour chaque compte que vous utilisez en ligne. De cette façon, même si votre mot de passe fuit, il ne peut pas être utilisé pour vous connecter à d'autres sites Web. Les attaquants peuvent essayer de stocker vos informations d'identification dans d'autres formulaires de connexion, mais cela ne fonctionnera pas.

- Utilisez un gestionnaire de mots de passe: Se souvenir de mots de passe uniques et forts est une tâche presque impossible si vous avez des comptes sur un certain nombre de sites Web, et presque tout le monde le fait. Nous recommandons en utilisant un gestionnaire de mots de passe comme 1Mot de passe (payé) ou Bitwarden (gratuit et open-source) pour mémoriser vos mots de passe pour vous. Il peut même générer ces mots de passe forts à partir de zéro.

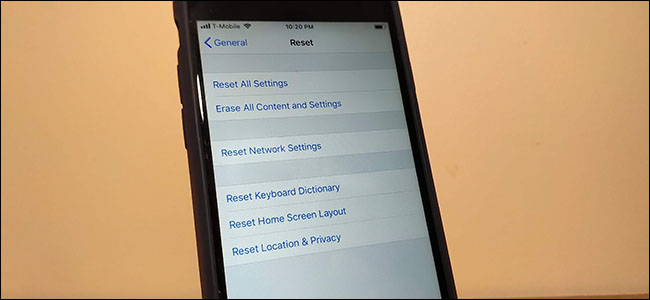

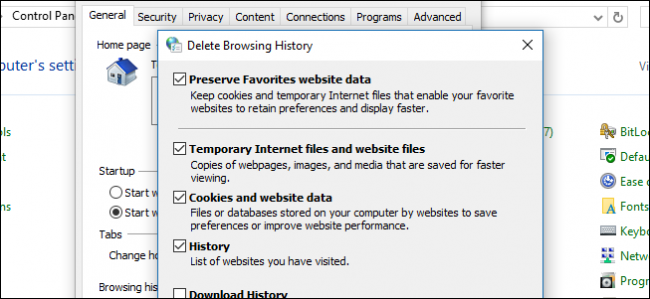

- Activer l'authentification à deux facteurs: Avec authentification en deux étapes , vous devez fournir autre chose - comme un code généré par une application ou envoyé par SMS - chaque fois que vous vous connectez à un site Web. Même si un pirate informatique possède votre nom d'utilisateur et votre mot de passe, il ne pourra pas se connecter à votre compte s'il ne possède pas ce code.

- Recevez des notifications de fuite de mot de passe: Avec un service comme Ai-je été pwned? , vous pouvez recevoir une notification lorsque vos informations d'identification apparaissent dans une fuite .

EN RELATION: Comment vérifier si votre mot de passe a été volé

Comment les services peuvent se protéger contre le bourrage d'informations d'identification

Alors que les individus doivent assumer la responsabilité de sécuriser leurs comptes, il existe de nombreuses façons pour les services en ligne de se protéger contre les attaques de bourrage d'informations d'identification.

- Analyser les bases de données fuites pour les mots de passe utilisateur: Facebook et Netflix ont scanné fuites de bases de données pour les mots de passe, les renvoyant aux informations de connexion sur leurs propres services En cas de correspondance, Facebook ou Netflix peut inviter leur propre utilisateur à modifier son mot de passe. C'est une façon de battre les bourreaux d'informations d'identification.

- Offrez une authentification à deux facteurs: Les utilisateurs doivent pouvoir activer l'authentification à deux facteurs pour sécuriser leurs comptes en ligne. Des services particulièrement sensibles peuvent rendre cela obligatoire. Ils peuvent également demander à un utilisateur de cliquer sur un lien de vérification de connexion dans un e-mail pour confirmer la demande de connexion.

- Exiger un CAPTCHA: Si une tentative de connexion semble étrange, un service peut exiger de saisir un code CAPTCHA affiché dans une image ou de cliquer sur un autre formulaire pour vérifier qu'un humain - et non un robot - tente de se connecter.

- Limiter les tentatives de connexion répétées : Les services doivent tenter d'empêcher les bots de tenter un grand nombre de tentatives de connexion dans un court laps de temps. Les robots sophistiqués modernes peuvent tenter de se connecter à partir de plusieurs adresses IP à la fois pour dissimuler leurs tentatives de bourrage d'informations d'identification.

De mauvaises pratiques en matière de mots de passe - et, pour être honnête, des systèmes en ligne mal sécurisés et souvent trop faciles à compromettre - font de la saisie d'informations d'identification un grave danger pour la sécurité des comptes en ligne. Ce n’est pas étonnant de nombreuses entreprises du secteur de la technologie veulent construire un monde plus sûr sans mot de passe .

EN RELATION: L'industrie de la technologie veut tuer le mot de passe. Ou le fait-il?