총 5 억 개의 Zoom 계정이 다크 웹에서 판매 "신임 정보 채우기"덕분입니다. 범죄자가 온라인에서 계정에 침입하는 일반적인 방법입니다. 이 용어의 실제 의미와 자신을 보호 할 수있는 방법은 다음과 같습니다.

유출 된 암호 데이터베이스로 시작

온라인 서비스에 대한 공격은 일반적입니다. 범죄자들은 종종 시스템의 보안 결함을 악용하여 사용자 이름과 암호 데이터베이스를 획득합니다. 도난당한 로그인 자격 증명의 데이터베이스 종종 온라인으로 판매됩니다 다크 웹 , 범죄자가 지불하는 비트 코인 데이터베이스 액세스 권한을 위해.

Avast 포럼에 계정이 있다고 가정 해 보겠습니다. 2014 년에 다시 침해 . 해당 계정은 유출되었으며 범죄자는 Avast 포럼에서 귀하의 사용자 이름과 비밀번호를 가지고있을 수 있습니다. Avast가 연락을 드렸고 포럼 비밀번호를 변경 하셨는데 어떤 문제가 있습니까?

불행히도 문제는 많은 사람들이 다른 웹 사이트에서 동일한 암호를 재사용한다는 것입니다. Avast 포럼 로그인 세부 정보가 "[email protected]"및 "AmazingPassword"라고 가정 해 보겠습니다. 동일한 사용자 이름 (귀하의 이메일 주소)과 비밀번호로 다른 웹 사이트에 로그인 한 경우 유출 된 비밀번호를 습득 한 범죄자는 다른 계정에 액세스 할 수 있습니다.

관련 : 다크 웹이란?

실행중인 자격 증명 채우기

“자격증 명 스터핑”은 유출 된 로그인 정보의 데이터베이스를 사용하고 다른 온라인 서비스에서 이들과 함께 로그인을 시도하는 것을 포함합니다.

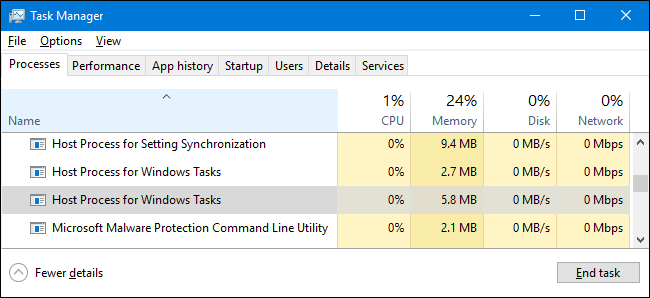

범죄자들은 유출 된 사용자 이름 및 암호 조합 (종종 수백만 개의 로그인 자격 증명)에 대한 대규모 데이터베이스를 가져와 다른 웹 사이트에서 이들로 로그인을 시도합니다. 어떤 사람들은 여러 웹 사이트에서 동일한 암호를 재사용하므로 일부는 일치합니다. 이것은 일반적으로 소프트웨어로 자동화 할 수 있으며 많은 로그인 조합을 빠르게 시도합니다.

기술적으로 들리는 매우 위험한 무언가의 경우, 다른 서비스에서 이미 유출 된 자격 증명을 시도하고 무엇이 작동하는지 확인하는 것이 전부입니다. 즉, "해커"는 모든 로그인 자격 증명을 로그인 양식에 넣고 어떤 일이 발생하는지 확인합니다. 그들 중 일부는 확실히 작동합니다.

이것은 가장 공격자가 온라인 계정을 "해킹"하는 일반적인 방법 요즈음. 2018 년에만 콘텐츠 전송 네트워크가 Akamai 300 억에 가까운 크리 덴셜 스터핑 공격을 기록했습니다.

관련 : 공격자가 실제로 온라인에서 "계정을 해킹"하는 방법과 자신을 보호하는 방법

자신을 보호하는 방법

자격 증명 스터핑으로부터 자신을 보호하는 것은 매우 간단하며 보안 전문가가 수년간 권장 해 온 것과 동일한 암호 보안 관행을 따르는 것이 포함됩니다. 마법의 해결책은 없습니다. 단지 좋은 암호 보안 만 있으면됩니다. 다음은 조언입니다.

- 비밀번호 재사용 방지 : 온라인에서 사용하는 각 계정에 대해 고유 한 암호를 사용하십시오. 이렇게하면 비밀번호가 유출 되더라도 다른 웹 사이트에 로그인하는 데 사용할 수 없습니다. 공격자는 다른 로그인 양식에 사용자 인증 정보를 입력하려고 할 수 있지만 작동하지 않습니다.

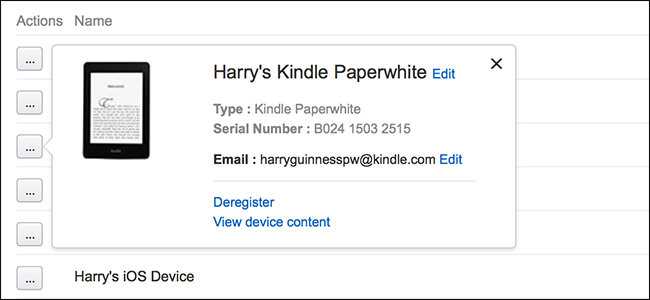

- 암호 관리자 사용 : 강력하고 고유 한 암호를 기억하는 것은 많은 웹 사이트에 계정이 있고 거의 모든 사람이 그렇게하는 경우 거의 불가능한 작업입니다. 우리는 추천합니다 암호 관리자 사용 처럼 1 암호 (유료) 또는 Bitwarden (무료 및 오픈 소스) 암호를 기억하십시오. 강력한 암호를 처음부터 생성 할 수도 있습니다.

- 2 단계 인증 활성화 : 와 2 단계 인증 , 웹 사이트에 로그인 할 때마다 앱에서 생성되거나 SMS를 통해 전송되는 코드와 같은 다른 정보를 제공해야합니다. 공격자가 사용자 이름과 비밀번호를 알고 있어도 해당 코드가 없으면 계정에 로그인 할 수 없습니다.

- 유출 된 비밀번호 알림 받기 : 같은 서비스로 나는 Pwned 있었습니까? , 당신은 할 수 있습니다 자격 증명이 유출 될 때 알림 받기 .

서비스가 자격 증명 스터핑으로부터 보호 할 수있는 방법

개인이 계정 보안을 책임 져야하지만 온라인 서비스가 자격 증명 스터핑 공격으로부터 보호 할 수있는 여러 가지 방법이 있습니다.

- 유출 된 데이터베이스에서 사용자 암호 검색 : Facebook 및 Netflix 스캔했다 암호에 대한 데이터베이스 유출, 자체 서비스의 로그인 자격 증명과 상호 참조. 일치하는 항목이 있으면 Facebook 또는 Netflix에서 사용자에게 비밀번호를 변경하라는 메시지를 표시 할 수 있습니다. 이것은 자격 증명 스터 퍼를 주먹으로 때리는 방법입니다.

- 2 단계 인증 제공 : 사용자는 온라인 계정을 보호하기 위해 2 단계 인증을 활성화 할 수 있어야합니다. 특히 민감한 서비스는이를 의무화 할 수 있습니다. 또한 사용자가 이메일의 로그인 확인 링크를 클릭하여 로그인 요청을 확인하도록 할 수도 있습니다.

- 보안 문자 필요 : 로그인 시도가 이상해 보이는 경우 서비스는 이미지에 표시된 보안 문자 코드를 입력하거나 다른 양식을 클릭하여 봇이 아닌 사람이 로그인을 시도하고 있는지 확인해야 할 수 있습니다.

- 반복되는 로그인 시도 제한 : 서비스는 봇이 단기간에 많은 로그인 시도를 시도하지 못하도록 차단해야합니다. 현대의 정교한 봇은 자격 증명 입력 시도를 위장하기 위해 한 번에 여러 IP 주소에서 로그인을 시도 할 수 있습니다.

부실한 암호 관행과 공정하고 보안이 취약한 온라인 시스템으로 인해 너무 쉽게 훼손되기 쉬운 온라인 시스템은 온라인 계정 보안에 심각한 위험을 초래합니다. 당연하다 기술 산업의 많은 기업들이 비밀번호없이 더 안전한 세상을 만들고 싶어합니다. .