I alt 500 millioner Zoom-konti er til salg på det mørke web takket være "legitimationsopfyldning." Det er en almindelig måde for kriminelle at bryde ind på konti online. Her er hvad ordet faktisk betyder, og hvordan du kan beskytte dig selv.

Det starter med utætte adgangskodedatabaser

Angreb mod onlinetjenester er almindelige. Kriminelle udnytter ofte sikkerhedsfejl i systemer til at erhverve databaser med brugernavne og adgangskoder. Databaser med stjålne loginoplysninger sælges ofte online det mørke web , med kriminelle, der betaler ind Bitcoin for privilegiet at få adgang til databasen.

Lad os sige, at du havde en konto på Avast-forummet, hvilket var brudt tilbage i 2014 . Denne konto blev overtrådt, og kriminelle kan have dit brugernavn og din adgangskode på Avast-forummet. Avast kontaktede dig og havde du ændret din adgangskode til forummet, så hvad er problemet?

Desværre er problemet, at mange mennesker genbruger de samme adgangskoder på forskellige websteder. Lad os sige, at dine Avast-forum-loginoplysninger var "[email protected]" og "AmazingPassword." Hvis du logger ind på andre websteder med det samme brugernavn (din e-mail-adresse) og adgangskode, kan enhver kriminel, der erhverver dine lækkede adgangskoder, få adgang til disse andre konti.

RELATEREDE: Hvad er det mørke web?

Legitimationsopfyldning i aktion

"Credential stuffing" indebærer brug af disse databaser med lækkede loginoplysninger og forsøg på at logge ind med dem på andre onlinetjenester.

Kriminelle tager store databaser med lækkede brugernavn og adgangskodekombinationer - ofte millioner af loginoplysninger - og prøver at logge ind med dem på andre websteder. Nogle mennesker genbruger den samme adgangskode på flere websteder, så nogle vil matche. Dette kan generelt automatiseres med software, hvor man hurtigt prøver mange loginkombinationer.

For noget så farligt, der lyder så teknisk, er det alt det - at prøve allerede lækkede legitimationsoplysninger på andre tjenester og se, hvad der fungerer. Med andre ord fylder "hackere" alle disse loginoplysninger i loginformularen og se hvad der sker. Nogle af dem er sikker på at arbejde.

Dette er en af de mest almindelige måder, som angribere "hacker" online-konti på disse dage. Alene i 2018 indholdsleveringsnetværket Akamai logget næsten 30 mia.

RELATEREDE: Hvordan angribere faktisk "hacker konti" online, og hvordan du beskytter dig selv

Sådan beskytter du dig selv

Det er ret simpelt at beskytte dig mod legitimationsopfyldning og involverer at følge den samme adgangskodesikkerhedspraksis, som sikkerhedseksperter har anbefalet i årevis. Der er ingen magisk løsning - bare god adgangskodehygiejne. Her er rådene:

- Undgå at genbruge adgangskoder: Brug en unik adgangskode til hver konto, du bruger online. På den måde, selvom din adgangskode lækker, kan den ikke bruges til at logge ind på andre websteder. Angribere kan prøve at indsætte dine legitimationsoplysninger i andre loginformularer, men de fungerer ikke.

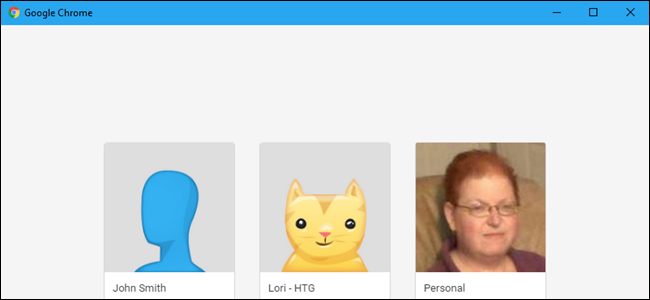

- Brug en adgangskodeadministrator: At huske stærke unikke adgangskoder er en næsten umulig opgave, hvis du har konti på en hel del websteder, og næsten alle har det. Vi anbefaler ved hjælp af en adgangskodeadministrator synes godt om 1Password (betalt) eller Bitwarden (gratis og open source) for at huske dine adgangskoder for dig. Det kan endda generere de stærke adgangskoder fra bunden.

- Aktivér godkendelse af to faktorer: Med totrinsgodkendelse , skal du give noget andet - som en kode genereret af en app eller sendt til dig via SMS - hver gang du logger ind på et websted. Selvom en hacker har dit brugernavn og din adgangskode, kan de ikke logge ind på din konto, hvis de ikke har den kode.

- Få lækkede adgangskodemeddelelser: Med en tjeneste som Er jeg blevet pwned? , du kan få en underretning, når dine legitimationsoplysninger vises i en lækage .

RELATEREDE: Sådan kontrolleres, om din adgangskode er stjålet

Hvordan tjenester kan beskytte mod legitimationsopfyldning

Mens enkeltpersoner har brug for at tage ansvar for at sikre deres konti, er der mange måder for onlinetjenester at beskytte mod legitimationsudfyldningsangreb.

- Scan utætte databaser efter brugeradgangskoder: Facebook og Netflix har scannet lækkede databaser for adgangskoder, krydshenvise dem mod loginoplysninger på deres egne tjenester. Hvis der er en kamp, kan Facebook eller Netflix bede deres egen bruger om at ændre deres adgangskode. Dette er en måde at slå legitimationsopgaver på.

- Tilby to-faktor-godkendelse: Brugere skal være i stand til at aktivere tofaktorautentificering for at sikre deres online-konti. Særligt følsomme tjenester kan gøre dette obligatorisk. De kan også få en bruger til at klikke på et loginbekræftelseslink i en e-mail for at bekræfte loginanmodningen.

- Kræv en CAPTCHA: Hvis et loginforsøg ser mærkeligt ud, kan en tjeneste kræve at indtaste en CAPTCHA-kode, der vises i et billede eller klikke gennem en anden form for at bekræfte, at et menneske - og ikke en bot - forsøger at logge på.

- Begræns gentagne loginforsøg : Tjenester skal forsøge at blokere bots fra at forsøge et stort antal loginforsøg på kort tid. Moderne sofistikerede bots kan forsøge at logge ind fra flere IP-adresser på én gang for at skjule deres forsøg på legitimationsfyldning.

Dårlig adgangskodepraksis - og for at være retfærdig, dårligt sikrede online-systemer, der ofte er for lette at gå på kompromis - gør legitimationsopfyldning til en alvorlig fare for online kontosikkerhed. Det er ikke underligt mange virksomheder i teknologibranchen ønsker at opbygge en mere sikker verden uden adgangskoder .

RELATEREDE: Teknologibranchen vil dræbe adgangskoden. Eller gør det?