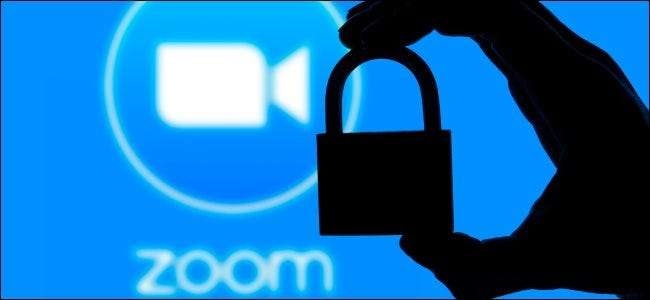

Zoom-tilejä on yhteensä 500 miljoonaa myytävänä pimeässä verkossa "tunnistetietojen" ansiosta. Rikolliset ovat tavallinen tapa murtautua tileihin verkossa. Tässä mitä tämä termi todella tarkoittaa ja miten voit suojautua.

Se alkaa vuotaneiden salasanojen tietokannoista

Hyökkäykset verkkopalveluihin ovat yleisiä. Rikolliset käyttävät usein järjestelmien tietoturva-aukkoja hankkiakseen tietokantoja käyttäjänimistä ja salasanoista. Varastettujen kirjautumistietokantojen tietokannat myydään usein verkossa tumma verkko , rikolliset maksavat sisään Bitcoin tietokantaan pääsyn etuoikeus.

Oletetaan, että sinulla oli tili Avast-foorumilla, joka oli rikottu jo vuonna 2014 . Tätä tiliä rikottiin, ja rikollisilla saattaa olla käyttäjänimesi ja salasanasi Avast-keskustelupalstalla. Avast otti sinuun yhteyttä ja jos olet vaihtanut foorumin salasanasi, niin mikä ongelma on?

Valitettavasti ongelmana on, että monet ihmiset käyttävät samoja salasanoja uudelleen eri verkkosivustoilla. Oletetaan, että Avast-foorumin kirjautumistietosi olivat "sinä@esimerkki.fi" ja "AmazingPassword". Jos kirjaudut muille verkkosivustoille samalla käyttäjätunnuksella (sähköpostiosoitteesi) ja salasanallasi, kaikki rikolliset, jotka hankkivat vuotamasi salasanasi, voivat käyttää näitä muita tilejä.

LIITTYVÄT: Mikä on pimeä verkko?

Tunnisteen täyttäminen toiminnassa

"Tunnustietojen täyttäminen" tarkoittaa näiden vuotaneiden kirjautumistietojen tietokantojen käyttöä ja yrittämistä kirjautua heidän kanssaan muissa verkkopalveluissa.

Rikolliset ottavat suuria tietokantoja vuotaneista käyttäjätunnus- ja salasanayhdistelmistä - usein miljoonista kirjautumistiedoista - ja yrittävät kirjautua sisään heidän kanssaan muilla verkkosivustoilla. Jotkut ihmiset käyttävät samaa salasanaa uudelleen useilla verkkosivustoilla, joten jotkut sopivat yhteen. Tämä voidaan yleensä automatisoida ohjelmistolla, kokeilemalla nopeasti monia kirjautumisyhdistelmiä.

Jotain niin vaarallista, joka kuulostaa niin tekniseltä, se on kaikki - kokeilla jo vuotaneita tunnistetietoja muissa palveluissa ja nähdä, mikä toimii. Toisin sanoen "hakkerit" työntävät kaikki nämä kirjautumistiedot sisään kirjautumislomakkeeseen ja näkevät mitä tapahtuu. Jotkut heistä toimivat varmasti.

Tämä on yksi kaikkein yleisiä tapoja, joilla hyökkääjät "hakkeroivat" verkkotilejä näinä päivinä. Pelkästään vuonna 2018 sisällönjakeluverkosto Akamai kirjasi lähes 30 miljardia tunnistetietoja.

LIITTYVÄT: Kuinka hyökkääjät todella "hakkeroivat tilit" verkossa ja kuinka suojautua

Kuinka suojata itseäsi

Suojautuminen tunnisteiden täyttämiseltä on melko yksinkertaista ja edellyttää samojen salasanasuojauskäytäntöjen noudattamista, joita turvallisuusasiantuntijat ovat suosittaneet jo vuosia. Maagista ratkaisua ei ole - vain hyvä salasanahygienia. Tässä on neuvo:

- Vältä salasanojen uudelleenkäyttöä: Käytä yksilöllistä salasanaa jokaiselle verkossa käyttämällesi tilille. Tällä tavoin, vaikka salasanasi vuotaa, sitä ei voida käyttää kirjautumiseen muille verkkosivustoille. Hyökkääjät voivat yrittää täyttää kirjautumistietosi muihin kirjautumislomakkeisiin, mutta ne eivät toimi.

- Käytä salasananhallintaa: Vahvojen yksilöllisten salasanojen muistaminen on melkein mahdotonta, jos sinulla on tilejä useilla verkkosivustoilla, ja melkein kaikki tekevät. Suosittelemme käyttämällä salasananhallintaa Kuten 1Salasana (maksettu) tai Bitwarden (ilmainen ja avoimen lähdekoodin) muistaa salasanasi puolestasi. Se voi jopa luoda nämä vahvat salasanat tyhjästä.

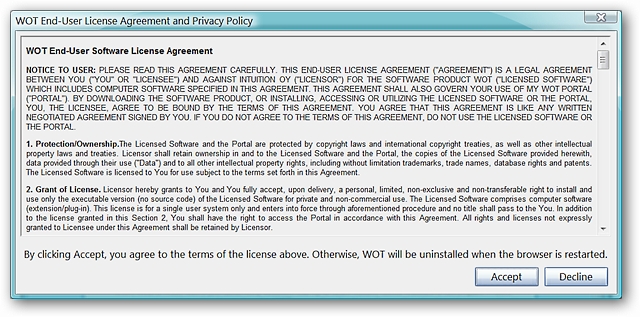

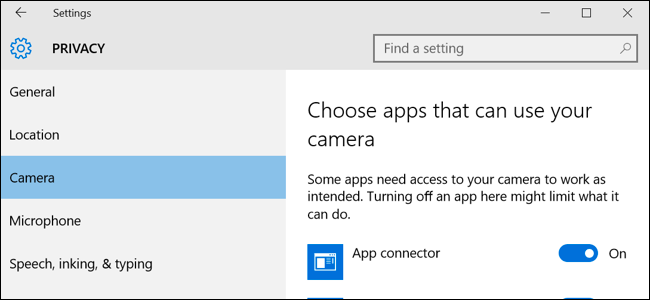

- Ota kaksitekijäinen todennus käyttöön: Kanssa kaksivaiheinen todennus , sinun on annettava jotain muuta - kuten sovelluksen luoma tai sinulle tekstiviestinä lähetetty koodi - joka kerta, kun kirjaudut verkkosivustolle. Vaikka hyökkääjällä olisi käyttäjänimesi ja salasanasi, hän ei voi kirjautua tilillesi, jos hänellä ei ole kyseistä koodia.

- Hanki vuotaneet salasana-ilmoitukset: Palvelulla, kuten Olenko ollut luvattu? , sinä pystyt saat ilmoituksen, kun kirjautumistietosi ilmestyvät vuotamaan .

LIITTYVÄT: Kuinka tarkistaa, onko salasanasi varastettu

Kuinka palvelut voivat suojautua tunnistetietojen täyttämiseltä

Vaikka ihmisten on otettava vastuu tiliensä turvaamisesta, verkkopalveluilla on monia tapoja suojautua tunnistetietojen hyökkäyksiltä.

- Tarkista vuotaneet tietokannat käyttäjän salasanoille: Facebook ja Netflix ovat skannanneet vuotanut salasanojen tietokantoja vertaamalla niitä omien palvelujensa kirjautumistietoihin. Jos ottelu löytyy, Facebook tai Netflix voi kehottaa omaa käyttäjää vaihtamaan salasanansa. Tämä on tapa voittaa tunnistetiedot.

- Tarjoa kaksitekijän todennusta: Käyttäjien tulisi pystyä ottamaan käyttöön kaksivaiheinen todennus verkkotilien suojaamiseksi. Erityisen arkaluontoiset palvelut voivat tehdä siitä pakollisen. He voivat myös pyytää käyttäjää vahvistamaan kirjautumispyynnön napsauttamalla sisäänkirjautumisen vahvistuslinkkiä sähköpostissa.

- Vaadi CAPTCHA: Jos sisäänkirjautumisyritys näyttää oudolta, palvelu voi vaatia kirjoittamalla kuvassa näkyvän CAPTCHA-koodin tai napsauttamalla toista lomaketta varmistaakseen, että ihminen - eikä botti - yrittää kirjautua sisään.

- Rajoita toistuvia kirjautumisyrityksiä : Palvelujen tulisi yrittää estää robotteja yrittämästä suurta määrää kirjautumisyrityksiä lyhyessä ajassa. Nykyaikaiset hienostuneet robotit voivat yrittää kirjautua sisään useista IP-osoitteista kerralla peittääksesi tunnistetietojensa yrityksensä.

Huonot salasanakäytännöt - ja oikeudenmukaisesti huonosti suojatut online-järjestelmät, joihin on usein liian helppo tinkiä - tekevät tunnistetiedoista vakavan vaaran verkkotilin turvallisuudelle. Ei ihme monet teknologiateollisuuden yritykset haluavat rakentaa turvallisemman maailman ilman salasanoja .

LIITTYVÄT: Tekninen teollisuus haluaa tappaa salasanan. Vai onko se?