Hollywood begrijpt geen technologie en 'hacking'. Dat dachten we in ieder geval. Maar veel van de belachelijke dingen die we in films hebben gezien, bleken helemaal waar te zijn.

We lachten veel van deze mythen uit toen we ze in films zagen. "Geloof niet wat je op tv ziet", zeiden we tegen mensen. Jongen, hadden we het mis.

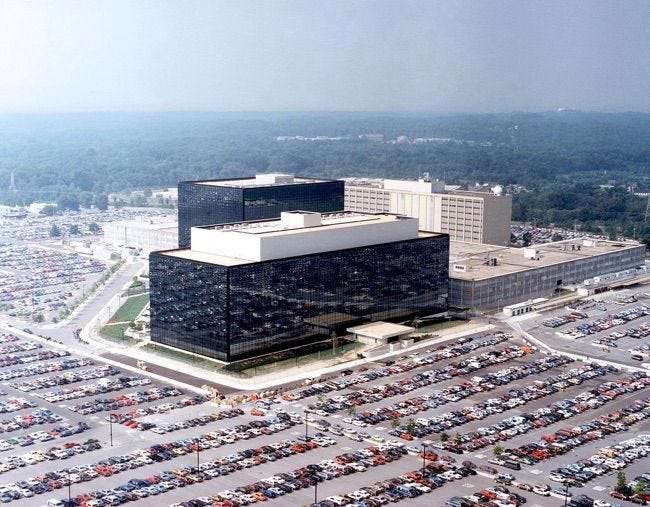

De NSA bespioneert iedereen

Een van de oudste thema's is een overheid die alles weet en alles ziet. Als de held wat informatie nodig heeft om een plot te stoppen, kunnen ze gebruikmaken van een schijnbaar oneindige hoeveelheid realtime informatie om de slechterik te vinden, te bepalen met wie ze communiceren en deze vervolgens in realtime volgen. Als alternatief wordt de alziende overheidstoezichtstaat vaak afgeschilderd als een slechterik.

We spotten hier allemaal mee, maar veel ervan lijkt waar te zijn. De NSA (en de inlichtingendiensten van andere landen) houden het internetverkeer en telefoongesprekken in de gaten en bouwen enorme databases op die ze kunnen doorzoeken. Die scène waarin de held een enorme database aanboort die hen alle informatie geeft die ze nodig hebben - nou, het is meer waar dan we ons ooit hadden kunnen voorstellen. Heck, zelfs The Simpsons noemden dit in 2007's The Simpsons Movie!

Afbeelding tegoed: Onbekend op imgur

Uw locatie kan worden gevolgd

Mobiele telefoons kunnen worden gevolgd door trianguleren van hun relatieve signaalsterkte tussen drie nabijgelegen zendmasten , we weten dat. Maar de Amerikaanse regering heeft nog meer moeite gedaan. Ze hebben nep-zendmasten op kleine vliegtuigen geplaatst en over stedelijke gebieden gevlogen, waarbij ze de communicatie tussen de mobiele telefoon van een verdachte en de echte zendmast onderscheppen om de exacte locatie van iemand te bepalen zonder zelfs maar een mobiele provider voor hulp nodig te hebben. ( Bron )

Ja, die scène waarin een held aan boord van een vliegtuig gaat en over een stedelijk gebied vliegt, starend naar een kaart terwijl ze op de een of andere manier de exacte locatie van een verdachte volgen - dat is ook waar.

Webcam-kaping

Webcams kunnen eng zijn. Ze bieden een manier voor een onzichtbare aanvaller om ons van ver te zien. Ze kunnen door een verwrongen geest worden gebruikt om iemand uit te buiten, waarbij wordt geëist dat iemand zich uittrekt voor de webcam of dat hun geheimen of privéfoto's naar familieleden of het publiek worden gestuurd. Of een webcam kan gewoon functioneren als een handige manier voor iemand om rond te snuffelen in een anderszins beveiligd gebied.

Het kapen van een webcam is zeker ook echt. Er is een hele gemeenschap van verwrongen geesten die RAT-software (Remote Access Tool) gebruiken om mensen te bespioneren, in de hoop een glimp op te vangen van hen die zich uitkleden en proberen ze te manipuleren om ze voor de camera te strippen. ( Bron ) De Britse inlichtingendienst GHCQ heeft miljoenen Yahoo! webcambeelden, waaronder veel pornografische beelden. ( Bron )

Hacken van verkeerslichten en camera's

Ga naar de dramatische achtervolgingsscène. Onze helden zijn op jacht naar een ervaren hacker. Of onze helden moeten hun hackvaardigheden gebruiken om de slechterik in te halen. Hoe dan ook, iemand manipuleert de verkeerscamera's, maakt ze groen als ze erdoor moeten rijden en rood als hun achtervolgers erdoor moeten rijden. Of onze helden hacken het raster van de verkeerscamera om iemands bewegingen door een stad te bespioneren. Of, erger nog, een stad wordt overgenomen door een supervillian die alle verkeerslichten op groen zet om chaos te veroorzaken en maniakaal te kakelen.

Dat zorgt voor een dramatische scène, maar het is gek - of toch? Het blijkt dat het hacken van verkeerslichten en hun camera's vaak triviaal is. Onderzoekers hebben ontdekt dat veel verkeerslichten zijn verbonden met open Wi-Fi-netwerken en standaardwachtwoorden gebruiken. ( Bron )

De Italiaanse baan uit 2003 heeft een personage dat verkeerslichten 'hackt' en alle lichten op een kruispunt op groen zet om een verkeersopstopping te creëren.

Darknet Drug Rings, Wapenhandel en Hitmen

VERWANT: Wat is bitcoin en hoe werkt het?

Er is een geheim deel van het internet waar de criminelen op de loer liggen, onder de glanzende buitenkant waar wij rechtopstaande burgers elke dag overheen lopen. Je kunt hier alles krijgen voor een prijs. Alle soorten illegale drugs die u maar wilt, gestolen creditcardnummers, valse identificatiedocumenten, illegale wapens en professionele huurmoordenaars.

Veel hiervan is waar dankzij het "darknet" - poort verborgen diensten, bijvoorbeeld. Het is meer algemeen bekend geworden dankzij de buste van Silk Road, maar er zijn ook andere sites verschenen. Natuurlijk is er geen garantie dat al deze dingen echt legitiem zijn. Toen Silk Road's "Dread Pirate Roberts" probeerde huurmoordenaars in te huren en ze te betalen BitCoin , Lijkt hij zowel iemand te hebben aangenomen die het geld heeft aangenomen en is verdwenen, als de politie die het heeft gebruikt om een zaak tegen hem op te bouwen. Er is geen bewijs dat de honderdduizenden dollars in BitCoin die hij heeft uitgegeven, daadwerkelijk iemand hebben laten doden, dus misschien is dit criminele meesterbrein niet zo slim als hij dacht dat hij was. ( Bron )

Hacken van beveiligingscamera's en beveiligingssystemen

Onze helden - of schurken - moeten inbreken op een veilige locatie. Om het te begrijpen, hacken ze de beveiligingscamera's en onderzoeken ze de beveiliging van de plaats, waarbij ze opmerken hoeveel bewakers, hun patrouilles en andere beveiligingsfuncties ze moeten omzeilen.

Het is handig, maar ook niet te moeilijk. Veel IP-beveiligingscamera's hebben een verschrikkelijk zwakke beveiliging en kunnen triviaal worden gehackt. U kunt zelfs websites vinden met een lijst met openbaar blootgestelde beveiligingscamera's die u zelf kunt scannen. ( Bron )

Net als veel andere producten hebben beveiligingssystemen zelf vaak een gruwelijk zwakke beveiliging, dus ze kunnen worden uitgeschakeld of vastgelopen als iemand de moeite doet.

Geldautomaten hacken voor contant geld

VERWANT: Hoe creditcardafschuimers werken en hoe u ze kunt herkennen

Geldautomaten zijn een geweldig doelwit voor hackers. Als iemand wat geld nodig heeft, kan hij gewoon een geldautomaat hacken om het te krijgen. Hoewel de geldautomaat misschien niet overal op straat rekeningen begint te schieten, zoals in de films, hebben we ook een verscheidenheid aan geldautomaten zien opduiken. De meest voetgangers van hen zijn het bevestigen van een magneetstriplezer en camera aan de machine zelf "Skim" de inloggegevens van de pinpas van mensen , maar er zijn aanvallen die rechtstreeks werken door de software van de geldautomaat te hacken. ( Bron )

Deze verschijnt al in de Terminator 2 uit 1991, waar John Connor een apparaat in een geldautomaat steekt en het wat gratis geld laat verdelen.

Beveiligingsachterdeurtjes in versleutelingsprotocollen

VERWANT: Dit is waarom de codering van Windows 8.1 de FBI niet bang lijkt te maken

"Het is niet goed, meneer - hij praat niet. We zullen de codering op zijn harde schijf nooit verbreken. " Het is een regel die kan worden uitgesproken voordat een slimme overheidshacker iets zegt en zegt dat het geen probleem is. De overheid heeft immers een achterdeur in de versleuteling en kan deze kraken. Dat is slechts een dramatische versie van een mogelijke scène - in werkelijkheid manifesteert dit zich meestal doordat de overheid elke gewenste codering kan kraken, gewoon omdat.

We hebben nu in de echte wereld achterdeurtjes in versleutelingssystemen gezien. De NSA manipuleerde de NIST om een achterdeur te plaatsen in de Dual_EC_DRBG-coderingsstandaard, die werd aanbevolen door de Amerikaanse overheid. ( Bron ) De NSA betaalde vervolgens $ 10 miljoen aan RSA Security in een geheime deal, en deze gecompromitteerde coderingsstandaard werd vervolgens standaard gebruikt in hun BSAFE-bibliotheek. ( Bron ) En dat is slechts een achterdeur die we kennen.

De standaard "apparaatversleuteling" van Windows 8.1 doet er alles aan om een herstelsleutel aan Microsoft te overhandigen , zodat de regering het van hen kon krijgen. Backdoors kunnen er ook uitzien als deze in Windows, die enkele handige functies biedt voor Windows-gebruikers, toegang voor de Amerikaanse overheid en plausibele ontkenning voor Microsoft.

Sleutelkaarten voor hotels kunnen gemakkelijk worden gehackt

Wil iemand een hotelkamer binnenkomen? Geen probleem! De sloten van hotelkamers worden gemakkelijk gekaapt dankzij hun kaartlezers. Klap gewoon het slot open, doe iets met de draden en je bent binnen.

Degene die deze mythe heeft uitgevonden, heeft er waarschijnlijk niet veel tijd aan besteed, maar het is mogelijk. Met wat goedkope hardware en een paar seconden kan een aanvaller de montage aan de buitenkant van het slot openen, hardware in een open poort steken, de decoderingssleutel uit het geheugen lezen en het slot openen. Miljoenen hotelkamersloten over de hele wereld zijn hier kwetsbaar voor. ( Bron )

Onity, het bedrijf dat de sloten heeft vervaardigd, zal hotels een dop geven om over de poort te plaatsen en schroeven waardoor het geheel moeilijker los te draaien is. Maar hotels willen dit niet oplossen, en Onity wil geen gratis vervangende sloten weggeven, dus veel sloten zullen nooit worden gerepareerd. ( Bron )

Wachtwoorden kunnen gemakkelijk worden gehackt

VERWANT: Hoe aanvallers online accounts "hacken" en hoe u uzelf kunt beschermen

Wachtwoorden zijn nooit een groot obstakel in films. Ofwel een slim persoon gaat zitten en probeert iemands wachtwoord te raden, of ze pluggen iets in en kraken snel hun wachtwoord.

Veel wachtwoorden zijn vreselijk, dus als je combinaties probeert, zoals 'wachtwoord', 'letmein', de naam van een kind, de naam van een huisdier, de verjaardag van een echtgenoot en andere voor de hand liggende gegevens, kun je vaak geluk hebben bij iemands wachtwoord. En als u hetzelfde wachtwoord op meerdere plaatsen hergebruikt, aanvallers hebben waarschijnlijk al inloggegevens voor uw accounts .

Als u toegang krijgt tot een wachtwoorddatabase, kunt u een brute aanval Daarentegen is het vaak snel om het wachtwoord te raden dankzij lijsten met duidelijke, veelgebruikte wachtwoorden. Rainbow-tabellen versnellen dit ook en bieden vooraf berekende hashes waarmee u snel veelgebruikte wachtwoorden kunt identificeren zonder veel rekenkracht uit te geven. ( Bron )

Dit zijn verre van de enige mythen die waar bleken te zijn. Als er hier één rode draad is, is het dat beveiliging (en privacy) in de echte wereld vaak een bijzaak is, en dat de technologie die we gebruiken nooit zo veilig is als we zouden willen. We streven naar steeds meer verbonden apparaten dankzij " Het internet der dingen , "Moeten we beveiliging veel serieuzer nemen.

Afbeelding tegoed: Kenneth Lu op Flickr , Alexander Markin op Flickr , Sean McGrath op Flickr , Belastingkredieten op Flickr , NSA