Hollywood não entende de tecnologia e "hacking". Isso é o que pensamos, de qualquer maneira. Mas muitas das coisas ridículas que vimos nos filmes se revelaram completamente verdadeiras.

Rimos de muitos desses mitos quando os vimos nos filmes. “Não acredite no que você vê na TV”, dissemos às pessoas. Rapaz, estávamos errados.

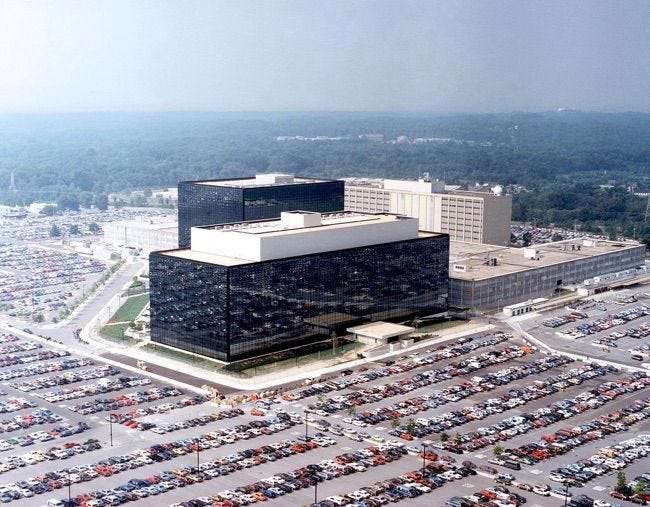

A NSA espionando todos

Um dos temas mais antigos é um governo que tudo sabe e vê tudo. Se o herói precisa de algumas informações para interromper uma trama, ele pode acessar uma quantidade aparentemente infinita de informações em tempo real para encontrar o vilão, determinar com quem eles estão se comunicando e rastreá-los em tempo real. Como alternativa, o estado de vigilância governamental que tudo vê é freqüentemente retratado como um vilão.

Todos nós zombamos disso, mas muito do que parece ser verdade. A NSA (e agências de inteligência de outros países) estão monitorando o tráfego da Internet e chamadas telefônicas, construindo enormes bancos de dados que podem consultar. Aquela cena em que o herói acessa um enorme banco de dados que fornece todas as informações de que precisam - bem, é mais verdadeiro do que jamais poderíamos ter imaginado. Caramba, até os Simpsons mencionaram isso no filme Os Simpsons de 2007!

Crédito da imagem: Desconhecido em imgur

Sua localização pode ser rastreada

Os telefones celulares podem ser rastreados por triangular suas intensidades de sinal relativo entre três torres de celular próximas , nós sabemos isso. Mas o governo dos EUA foi até mais longe. Eles colocaram torres de celular falsas em pequenos aviões e sobrevoaram áreas urbanas, interceptando as comunicações entre o telefone celular de um suspeito e a torre de celular real para determinar a localização exata de alguém, sem precisar de ajuda de uma operadora de celular. ( Fonte )

Sim, aquela cena em que um herói embarca em um avião e sobrevoa uma área urbana, olhando para um mapa enquanto rastreia a localização exata de um suspeito - isso também é verdade.

Seqüestro de webcam

As webcams podem ser assustadoras. Eles oferecem uma maneira de um atacante invisível nos ver de longe. Eles podem ser usados por uma mente distorcida para explorar alguém, exigindo que alguém tire a roupa para a webcam ou seus segredos ou fotografias privadas sejam enviadas para familiares ou para o público. Ou uma webcam pode simplesmente funcionar como uma maneira conveniente de alguém espionar uma área segura.

O sequestro de webcam certamente também é real. Há toda uma comunidade de mentes distorcidas usando o software RAT (Remote Access Tool) para espionar as pessoas, na esperança de vê-las se despindo e tentando manipulá-las para se despir para a câmera. ( Fonte ) A agência de inteligência GHCQ do Reino Unido capturou milhões de usuários do Yahoo! imagens de webcam, incluindo muitas pornográficas. ( Fonte )

Hackeando semáforos e câmeras

Corta para a dramática cena de perseguição. Nossos heróis estão perseguindo um hacker habilidoso. Ou nossos heróis precisam usar suas habilidades de hacker para alcançar o vilão. De qualquer forma, alguém está manipulando as câmeras de tráfego, tornando-as verdes quando precisam passar e vermelhas quando seus perseguidores precisam passar. Ou nossos heróis invadem a grade de câmeras de trânsito para espionar os movimentos de alguém pela cidade. Ou, pior ainda, uma cidade é tomada por um supervillian que deixa todos os semáforos verdes para causar o caos enquanto gargalha loucamente.

Isso cria uma cena dramática, mas é bobo - ou não? Acontece que hackear semáforos e suas câmeras costuma ser trivial. Os pesquisadores descobriram que muitos semáforos estão conectados a redes Wi-Fi abertas e usando senhas padrão. ( Fonte )

2003's The Italian Job apresenta um personagem "hackeando" semáforos, transformando todos os semáforos em um cruzamento em verde para criar um engarrafamento.

Darknet drogas anéis, tráfico de armas e assassinos

RELACIONADOS: O que é Bitcoin e como funciona?

Há uma parte secreta da Internet onde os criminosos se escondem, abaixo do exterior brilhante que nós, cidadãos íntegros, passamos todos os dias. Você pode conseguir qualquer coisa aqui, por um preço. Qualquer tipo de droga ilegal que você queira, números de cartão de crédito roubados, documentos de identificação falsos, armas ilegais e assassinos profissionais de aluguel.

Muito disso é verdade graças à “darknet” - portão serviços ocultos, por exemplo. Tornou-se mais conhecido pelo público graças ao busto do Silk Road, mas outros sites surgiram. Claro, não há garantia de que todas essas coisas sejam realmente legítimas. Quando "Dread Pirate Roberts" do Silk Road tentou contratar assassinos e pagá-los BitCoin , Ele parece ter contratado alguém que pegou o dinheiro e desapareceu e também a polícia que o usou para abrir um processo contra ele. Não há evidências de que as centenas de milhares de dólares em BitCoin que ele gastou realmente mataram alguém, então talvez esse gênio do crime não seja tão inteligente quanto pensava. ( Fonte )

Hackeando câmeras de segurança e sistemas de segurança

Nossos heróis - ou vilões - precisam invadir um local seguro. Para descobrir isso, eles invadem as câmeras de segurança e examinam a segurança do local, observando a quantidade de guardas, suas patrulhas e outros recursos de segurança que precisarão contornar.

É conveniente, mas também não muito difícil. Muitas câmeras de segurança IP têm uma segurança terrivelmente fraca e podem ser facilmente hackeadas. Você pode até encontrar sites que fornecem uma lista de câmeras de segurança expostas publicamente que você faz a varredura de você mesmo. ( Fonte )

Como muitos outros produtos, os próprios sistemas de segurança costumam ter uma segurança terrivelmente fraca, então podem ser desligados ou travados se alguém se esforçar.

Hacking ATMs for Cash

RELACIONADOS: Como funcionam os skimmers de cartão de crédito e como identificá-los

ATMs são um grande alvo de hackers. Se alguém precisa de algum dinheiro, pode simplesmente invadir um caixa eletrônico para obtê-lo. Embora o caixa eletrônico não comece a disparar contas por toda a rua como pode acontecer nos filmes, também vimos uma variedade de hacks de caixa eletrônico surgindo. O mais comum deles envolve conectar um leitor de fita magnética e uma câmera à própria máquina para “Skim” as credenciais do cartão ATM das pessoas , mas existem ataques que funcionam diretamente por hackear o software do ATM. ( Fonte )

Este aparece já em Terminator 2 de 1991, onde John Connor conecta um dispositivo em um caixa eletrônico e o obtém para distribuir algum dinheiro grátis.

Backdoors de segurança em protocolos de criptografia

RELACIONADOS: Veja por que a criptografia do Windows 8.1 não parece assustar o FBI

"Não é bom, senhor - ele não está falando. Nós nunca iremos quebrar a criptografia em seu disco rígido. ” É uma linha que pode ser falada antes que um hacker inteligente do governo fale e diga que não há problema. Afinal, o governo tem uma porta dos fundos para a criptografia e pode quebrá-la. Essa é apenas uma versão dramática de uma cena possível - na realidade, isso geralmente se manifesta como o governo sendo capaz de quebrar qualquer criptografia que quiser, apenas porque.

Agora vimos backdoors inseridos em sistemas de criptografia no mundo real. A NSA manipulou o NIST para inserir uma porta dos fundos no padrão de criptografia Dual_EC_DRBG, que foi recomendado pelo governo dos EUA. ( Fonte ) A NSA então pagou US $ 10 milhões à RSA Security em um acordo secreto e esse padrão de criptografia comprometido foi usado por padrão em sua biblioteca BSAFE. ( Fonte ) E essa é apenas uma porta dos fundos que conhecemos.

A "criptografia de dispositivo" padrão do Windows 8.1 sai de seu caminho para entregar uma chave de recuperação à Microsoft , para que o governo pudesse obtê-lo deles. Backdoors também podem se parecer com este no Windows, que oferece alguns recursos convenientes para usuários do Windows, acesso para o governo dos EUA e negação plausível para a Microsoft.

Cartões-chave de hotel podem ser facilmente hackeados

Alguém quer entrar em um quarto de hotel? Sem problemas! As fechaduras de quartos de hotel são facilmente sequestradas graças aos seus leitores de cartão. Basta abrir a fechadura, fazer algo com os fios e pronto.

Quem inventou esse mito provavelmente não perdeu muito tempo pensando nisso, mas é possível. Com algum hardware barato e alguns segundos, um invasor pode abrir o conjunto do lado de fora da fechadura, conectar o hardware em uma porta aberta, ler a chave de descriptografia da memória e abrir a fechadura. Milhões de fechaduras de quartos de hotel em todo o mundo são vulneráveis a isso. ( Fonte )

Onity, a empresa que fabricou as fechaduras, vai dar aos hotéis uma tampa para colocar na porta e parafusos que dificultam o desaparafusamento da montagem. Mas os hotéis não querem consertar isso, e a Onity não quer distribuir bloqueios de reposição de graça, então muitos bloqueios nunca serão consertados. ( Fonte )

As senhas podem ser facilmente hackeadas

RELACIONADOS: Como os invasores realmente "invadem contas" on-line e como se proteger

As senhas nunca são um grande obstáculo nos filmes. Uma pessoa inteligente se senta e tenta adivinhar a senha de alguém ou conecta algo e rapidamente decifra a senha.

Muitas senhas são horríveis, então tentar combinações como "senha", "letmein", o nome de um filho, o nome de um animal de estimação, o aniversário do cônjuge e outros dados óbvios muitas vezes permitem que você acesse a senha de alguém. E, se você reutilizar a mesma senha em vários lugares, invasores provavelmente já possuem informações de login para suas contas .

Se você obtiver acesso a um banco de dados de senhas, poderá realizar um ataque de força bruta contra ele, muitas vezes é rápido adivinhar a senha graças a listas que incluem senhas óbvias e comuns. As tabelas Rainbow também aceleram isso, oferecendo hashes pré-computados que permitem identificar rapidamente as senhas comuns sem gastar muito poder de computação. ( Fonte )

Esses estão longe de ser os únicos mitos que se revelaram verdadeiros. Se há um ponto em comum aqui, é que a segurança (e privacidade) muitas vezes é algo que fica em segundo plano no mundo real, e a tecnologia que usamos nunca é tão segura quanto gostaríamos que fosse. À medida que avançamos em direção a dispositivos cada vez mais conectados, graças a “ A Internet das Coisas , "Precisamos levar a segurança muito mais a sério.

Crédito da imagem: Kenneth Lu no Flickr , Alexander Markin no Flickr , Sean McGrath no Flickr , Créditos fiscais no Flickr , NSA