Hollywoodul nu înțelege tehnologia și „hacking-ul”. Oricum, asta am crezut. Dar multe dintre lucrurile ridicole pe care le-am văzut în filme s-au dovedit a fi complet adevărate.

Am râs de multe dintre aceste mituri când le-am văzut în filme. „Nu credeți ce vedeți la televizor”, le-am spus oamenilor. Băiete, ne-am înșelat.

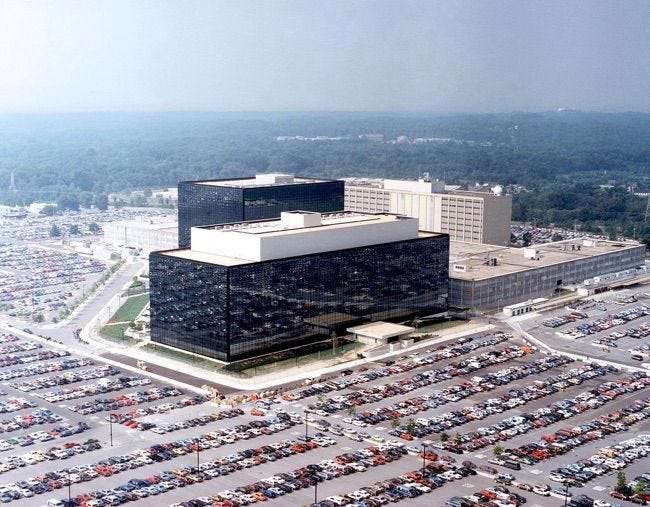

NSA spionează pe toată lumea

Una dintre cele mai vechi teme este un guvern care știe totul și vede totul. Dacă eroul are nevoie de niște informații pentru a opri un complot, acesta poate accesa o cantitate aparent infinită de informații în timp real pentru a găsi ticălosul, pentru a determina cu cine comunică și apoi pentru a-i urmări în timp real. Alternativ, statul de supraveghere guvernamentală atotvăzător este adesea descris ca un ticălos.

Ne-am batjocorit cu toții, dar o mare parte din acestea pare a fi adevărată. NSA (și agențiile de informații din alte țări) monitorizează traficul pe Internet și apelurile telefonice, construind baze de date imense pe care le pot interoga. Acea scenă în care eroul intră într-o bază de date masivă care le oferă toate informațiile de care au nevoie - ei bine, este mai adevărat decât ne-am fi putut imagina vreodată. Heck, chiar și The Simpsons au menționat acest lucru în filmul The Simpsons din 2007!

Credit de imagine: Necunoscut pe imgur

Locația dvs. poate fi urmărită

Telefoanele mobile pot fi urmărite de triangulând puterea lor relativă a semnalului între trei turnuri celulare din apropiere , noi stim aia. Dar guvernul SUA a depus eforturi și mai mari. Au așezat turnuri celulare false pe avioane mici și au zburat deasupra zonelor urbane, interceptând comunicațiile între telefonul mobil al unui suspect și turnul celular real pentru a determina locația exactă a cuiva fără a fi nevoie chiar de un operator de telefonie mobilă pentru ajutor. ( Sursă )

Da, acea scenă în care un erou urcă într-un avion și zboară deasupra unei zone urbane, uitându-se la o hartă în timp ce urmăresc cumva locația exactă a unui suspect - și asta este adevărat.

Webcam Hijacking

Camerele web pot fi înfricoșătoare. Acestea oferă o cale pentru ca un atacator nevăzut să ne privească de departe. Ele pot fi folosite de o minte răsucită pentru a exploata pe cineva, cerând ca cineva să dezbrace camera web sau secretele sau fotografiile private să fie trimise membrilor familiei sau publicului. Sau, o cameră web poate funcționa pur și simplu ca o modalitate convenabilă pentru cineva să spioneze pe o zonă altfel sigură.

Deturnarea camerei web este cu siguranță reală. Există o întreagă comunitate de minți răsucite care utilizează software-ul RAT (Remote Access Tool) pentru a spiona oamenii, sperând să le vadă cum se dezbracă și încearcă să le manipuleze pentru a le dezbrăca pentru cameră. ( Sursă ) Agenția de informații GHCQ din Marea Britanie a capturat milioane de Yahoo! imagini cu webcam, inclusiv multe pornografice. ( Sursă )

Hacking semafoare și camere

Ajungeți la scena dramatică a urmăririi. Eroii noștri aleargă după un hacker priceput. Sau, eroii noștri trebuie să își folosească abilitățile de hacking pentru a ajunge din urmă pe ticălos. Oricum ar fi, cineva manipulează camerele de trafic, devenind verzi când trebuie să circule și roșii când urmăritorii lor trebuie să circule. Sau eroii noștri intră în grila camerelor de trafic pentru a spiona mișcările cuiva în tot orașul. Sau, și mai rău, un oraș este preluat de un supervilian care transformă toate semafoarele în verde pentru a provoca haos în timp ce chicotește maniacal.

Asta face o scenă dramatică, dar este o prostie - sau este? Se pare că piratarea semaforelor și a camerelor lor este adesea banală. Cercetătorii au descoperit că multe semafoare sunt conectate la rețele Wi-Fi deschise și folosind parole implicite. ( Sursă )

The Italian Job din 2003 are un personaj care „hacking” semafoare, transformând toate luminile la o intersecție verde pentru a crea un blocaj de trafic.

Inele de droguri Darknet, traficul de arme și asasinii

LEGATE DE: Ce este Bitcoin și cum funcționează?

Există o parte secretă a Internetului unde criminalii se ascund, sub exteriorul strălucitor pe care noi, cetățenii de sus, îl parcurgem în fiecare zi. Puteți obține orice aici, la un preț. Orice tip de drog ilegal pe care îl doriți, numere de card de credit furate, documente de identificare false, arme ilegale și sicari profesioniști pentru închiriere.

O mare parte din acest lucru este adevărat datorită „darknet” - Poartă servicii ascunse, de exemplu. A devenit mai cunoscut public datorită bustului Drumului Mătăsii, dar au apărut și alte site-uri. Desigur, nu există nicio garanție că toate aceste lucruri sunt de fapt legitime. Când „Dread Pirate Roberts” de la Silk Road a încercat să angajeze asasinii și să-i plătească BitCoin , Se pare că a angajat atât pe cineva care a luat banii și a dispărut, cât și polițiști care i-au folosit pentru a construi un dosar împotriva lui. Nu există dovezi că sutele de mii de dolari în BitCoin pe care le-a cheltuit au ucis pe cineva, așa că poate acest creier criminal nu este atât de inteligent pe cât credea că este. ( Sursă )

Hacking camere de securitate și sisteme de securitate

Eroii noștri - sau ticăloșii - trebuie să intre într-o locație sigură. Pentru a rezolva problema, ei sparg camerele de securitate și examinează securitatea locului, observând cantitatea de paznici, patrulele lor și alte caracteristici de securitate pe care vor trebui să le ocolească.

Este convenabil, dar nici prea greu. Multe camere de securitate IP au o securitate teribil de slabă și pot fi piratate în mod banal. Puteți găsi chiar și site-uri web care furnizează o listă de camere de securitate expuse public pe care le scanați singuri. ( Sursă )

La fel ca multe alte produse, sistemele de securitate în sine au adesea o securitate oribil de slabă, deci pot fi închise sau blocate dacă cineva depune efortul.

Hacking bancomat pentru numerar

LEGATE DE: Cum funcționează skimmers-urile pentru carduri de credit și cum să le identifice

Bancomatele sunt o țintă excelentă de hacking. Dacă cineva are nevoie de bani, poate pur și simplu să pirateze un bancomat pentru a-l obține. Deși este posibil ca bancomatul să nu înceapă să emită facturi pe toată strada, așa cum s-ar putea întâmpla în filme, am văzut, de asemenea, o varietate de hack-uri bancare care apar. Cea mai pietonală dintre ele implică atașarea unui cititor de benzi magnetice și a camerei la mașină Acreditări ale cardului ATM ale persoanelor „degresate” , dar există atacuri care funcționează direct prin piratarea software-ului ATM-ului. ( Sursă )

Acesta apare încă din Terminator 2 din 1991, unde John Connor introduce un dispozitiv într-un bancomat și îl pune să distribuie niște numerar gratuit.

Portiere de securitate în protocoalele de criptare

LEGATE DE: Iată de ce criptarea Windows 8.1 nu pare să sperie FBI-ul

„Nu este bine, domnule - nu vorbește. Nu vom sparge niciodată criptarea de pe hard diskul său. ” Este o linie care ar putea fi rostită înainte ca un hacker guvernamental inteligent să vorbească și să spună că nu este o problemă. La urma urmei, guvernul are o ușă din spate în criptare și o poate sparge. Aceasta este doar o versiune dramatică a unei posibile scene - în realitate, aceasta se manifestă de obicei ca guvernul fiind capabil să spargă orice criptare pe care o dorește, doar pentru că.

Acum am văzut ușile din spate inserate în sistemele de criptare din lumea reală. NSA a manipulat NIST pentru a introduce o ușă din spate în standardul de criptare Dual_EC_DRBG, care a fost recomandat de guvernul SUA. ( Sursă ) NSA a plătit apoi 10 milioane de dolari către RSA Security într-o afacere secretă, iar acest standard de criptare compromis a fost apoi utilizat în mod implicit în biblioteca lor BSAFE. ( Sursă ) Și acesta este doar un backdoor despre care știm.

„Criptarea dispozitivului” implicită din Windows 8.1 se depășește pentru a preda o cheie de recuperare către Microsoft , astfel încât guvernul să poată obține de la ei. Backdoors poate arăta, de asemenea, ca acesta în Windows, care oferă câteva caracteristici convenabile pentru utilizatorii de Windows, acces pentru guvernul SUA și negare plauzibilă pentru Microsoft.

Cardurile cheie ale hotelului pot fi ușor piratate

Dorește cineva să intre într-o cameră de hotel? Nici o problema! Încuietorile camerei de hotel sunt ușor deturnate datorită cititoarelor de carduri. Pur și simplu deschideți încuietoarea, faceți ceva cu firele și sunteți înăuntru.

Oricine a inventat acest mit probabil că nu și-a petrecut mult timp gândindu-se la el, dar este posibil. Cu ceva hardware ieftin și câteva secunde, un atacator ar putea deschide ansamblul din exteriorul blocării, conecta hardware-ul la un port deschis, citi cheia de decriptare din memorie și deschide blocarea. Milioane de încuietori de camere de hotel din întreaga lume sunt vulnerabile la acest lucru. ( Sursă )

Onity, compania care a fabricat încuietorile, va oferi hotelurilor un capac pentru a pune peste port și șuruburi care fac ansamblul mai greu de deșurubat. Însă hotelurile nu vor să remedieze acest lucru, iar Onity nu vrea să ofere încuietori de schimb gratuit, așa că multe încuietori nu vor fi reparate niciodată. ( Sursă )

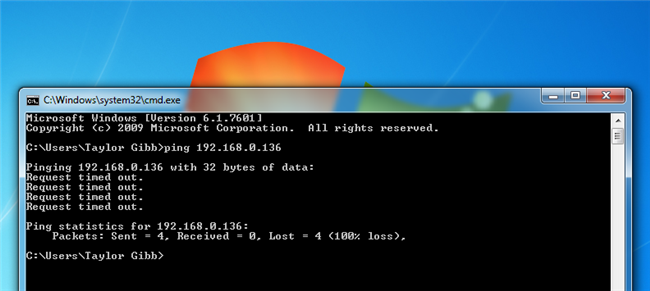

Parolele pot fi ușor piratate

LEGATE DE: Cum atacatorii „piratează conturile” online și cum să vă protejați

Parolele nu sunt niciodată un obstacol prea mare în filme. Fie o persoană inteligentă se așează și încearcă să ghicească parola cuiva, fie conectează ceva și își sparge rapid parola.

Multe parole sunt oribile, așa că încercarea de combinații precum „parolă”, „letmein”, numele unui copil, numele unui animal de companie, ziua de naștere a soțului și alte fragmente evidente de date vă vor lăsa adesea noroc în parola cuiva. Și, dacă reutilizați aceeași parolă în mai multe locuri, atacatorii probabil au deja informații de conectare pentru conturile dvs. .

Dacă obțineți acces la o bază de date cu parolă, puteți efectua un atac cu forță brută împotriva acesteia, este adesea rapid să ghiciți parola datorită listelor care includ parole evidente și comune. Mesele curcubeu accelerează, de asemenea, acest lucru, oferind hash-uri precomputate care vă permit să identificați rapid parolele obișnuite fără a cheltui multă putere de calcul. ( Sursă )

Acestea sunt departe de singurele mituri care s-au dovedit a fi adevărate. Dacă există un fir comun aici, siguranța (și confidențialitatea) sunt adesea o idee ulterioară în lumea reală, iar tehnologia pe care o folosim nu este niciodată atât de sigură pe cât am dori să fie. Pe măsură ce încărcăm mai multe dispozitive conectate datorită „ Internetul obiectelor ”, Va trebui să luăm securitatea mult mai în serios.

Credit de imagine: Kenneth Lu pe Flickr , Alexander Markin pe Flickr , Sean McGrath pe Flickr , Credite fiscale pe Flickr , NSA