Hollywood nie rozumie technologii i „hakowania”. W każdym razie tak myśleliśmy. Ale wiele śmiesznych rzeczy, które widzieliśmy w filmach, okazało się całkowicie prawdą.

Śmialiśmy się z wielu z tych mitów, kiedy widzieliśmy je w filmach. „Nie wierz w to, co widzisz w telewizji” - mówiliśmy ludziom. Chłopcze, myliliśmy się.

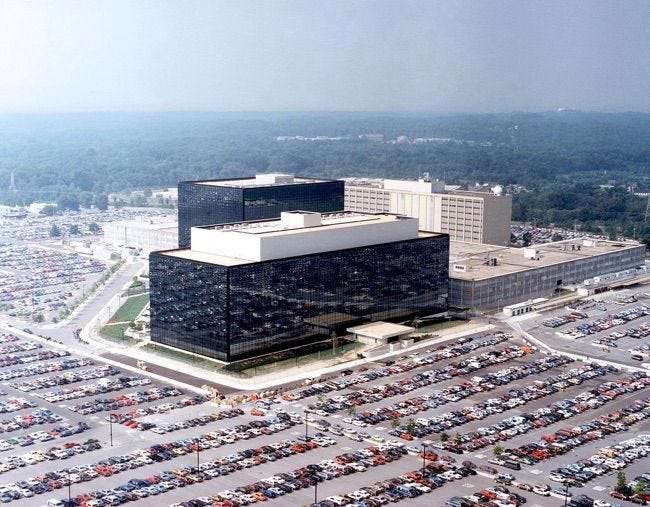

NSA szpieguje wszystkich

Jednym z najstarszych tematów jest rząd, który wie wszystko i wszystko widzi. Jeśli bohater potrzebuje jakichś informacji, aby zatrzymać fabułę, może wykorzystać pozornie nieskończoną ilość informacji w czasie rzeczywistym, aby znaleźć złoczyńcę, określić, z kim się komunikuje, a następnie śledzić ich w czasie rzeczywistym. Alternatywnie, wszechwidzący rządowy stan nadzoru jest często przedstawiany jako czarny charakter.

Wszyscy szydziliśmy z tego, ale większość z nich wydaje się być prawdą. NSA (i agencje wywiadowcze innych krajów) monitorują ruch internetowy i rozmowy telefoniczne, tworząc ogromne bazy danych, do których mogą przeszukiwać. Ta scena, w której bohater korzysta z ogromnej bazy danych, która zawiera wszystkie potrzebne informacje - cóż, jest bardziej prawdziwa, niż moglibyśmy sobie kiedykolwiek wyobrazić. Heck, nawet The Simpsons wspomnieli o tym w filmie The Simpsons z 2007 roku!

Źródło zdjęcia: Nieznane na imgur

Twoja lokalizacja może być śledzona

Telefony komórkowe mogą być śledzone przez triangulację ich względnej mocy sygnału między trzema pobliskimi wieżami komórkowymi , wiemy to. Ale rząd USA poszedł jeszcze dalej. Umieścili fałszywe wieże komórkowe na małych samolotach i przelecieli nad obszarami miejskimi, przechwytując komunikację między telefonem komórkowym podejrzanego a prawdziwą wieżą komórkową, aby określić czyjąś dokładną lokalizację bez konieczności korzystania z pomocy operatora komórkowego. ( Źródło )

Tak, ta scena, w której bohater wsiada do samolotu i leci nad obszarem miejskim, wpatrując się w mapę, gdy w jakiś sposób śledzi dokładną lokalizację podejrzanego - to też prawda.

Przejęcie kamery internetowej

Kamery internetowe mogą być przerażające. Umożliwiają niewidzialnemu napastnikowi spojrzenie na nas z daleka. Mogą być wykorzystywane przez pokręcony umysł do wykorzystywania kogoś, domagając się, aby ktoś rozebrał się przed kamerą internetową lub aby jego sekrety lub prywatne zdjęcia zostały wysłane do członków rodziny lub opinii publicznej. Lub kamera internetowa może po prostu służyć jako wygodny sposób, aby ktoś mógł szpiegować w bezpiecznym miejscu.

Porwanie kamery internetowej też jest prawdziwe. Istnieje cała społeczność pokręconych umysłów, którzy używają oprogramowania RAT (Narzędzie zdalnego dostępu) do szpiegowania ludzi, mając nadzieję, że uda im się zobaczyć, jak rozbrają się i próbują zmanipulować ich do rozbierania się do kamery. ( Źródło ) Brytyjska agencja wywiadowcza GHCQ przechwyciła miliony Yahoo! obrazy z kamer internetowych, w tym wiele pornograficznych. ( Źródło )

Hakowanie świateł drogowych i kamer

Cięcie do dramatycznej sceny pościgu. Nasi bohaterowie ścigają utalentowanego hakera. Albo nasi bohaterowie muszą użyć swoich umiejętności hakerskich, aby dogonić złoczyńcę. Tak czy inaczej, ktoś manipuluje kamerami drogowymi, zmieniając je na zielone, gdy muszą przejechać, i czerwone, gdy ich prześladowcy muszą przejechać. Albo nasi bohaterowie włamują się do sieci kamer drogowych, aby śledzić czyjeś ruchy w całym mieście. Lub, co gorsza, miasto zostaje przejęte przez superwillianina, który zmienia wszystkie światła na zielone, by wywołać chaos i maniakalnie rechotać.

To tworzy dramatyczną scenę, ale jest głupia - czy tak jest? Okazuje się, że hakowanie sygnalizacji świetlnej i ich kamer jest często banalne. Badacze odkryli, że wiele sygnalizacji świetlnych jest podłączonych do otwartych sieci Wi-Fi i używa domyślnych haseł. ( Źródło )

The Italian Job z 2003 roku przedstawia postać „hakującą” światła drogowe, zmieniającą wszystkie światła na skrzyżowaniu na zielono, tworząc korek uliczny.

Kręgi narkotykowe Darknet, handel bronią i zabójcy

ZWIĄZANE Z: Co to jest Bitcoin i jak to działa?

Istnieje sekretna część Internetu, w której kryminaliści czają się pod błyszczącą powierzchnią, po której codziennie chodzą nas uczciwi obywatele. Możesz dostać tutaj wszystko za odpowiednią cenę. Każdy rodzaj narkotyku, skradzione numery kart kredytowych, fałszywe dokumenty tożsamości, nielegalna broń i zawodowi płatni zabójcy do wynajęcia.

Wiele z tego jest prawdą dzięki „darknetowi” - Tor na przykład usługi ukryte. Dzięki upadkowi Silk Road stało się bardziej znane, ale pojawiły się inne witryny. Oczywiście nie ma gwarancji, że wszystkie te rzeczy są rzeczywiście legalne. Kiedy „Dread Pirate Roberts” z Silk Road próbował zatrudnić zabójców i wpłacić im pieniądze BitCoin Wydaje się, że zatrudnił zarówno kogoś, kto zabrał pieniądze i zniknął, jak i policję, która wykorzystała je do zbudowania sprawy przeciwko niemu. Nie ma dowodów na to, że setki tysięcy dolarów w BitCoinie, które wydał, rzeczywiście doprowadziły do śmierci każdego, więc może ten przestępczy mózg nie jest tak sprytny, jak myślał. ( Źródło )

Hakowanie kamer bezpieczeństwa i systemów bezpieczeństwa

Nasi bohaterowie - lub złoczyńcy - muszą włamać się do bezpiecznego miejsca. Aby to zbadać, włamują się do kamer bezpieczeństwa i sprawdzają bezpieczeństwo tego miejsca, zwracając uwagę na liczbę strażników, ich patrole i inne funkcje bezpieczeństwa, które będą musieli ominąć.

Jest to wygodne, ale też niezbyt trudne. Wiele kamer bezpieczeństwa IP ma strasznie słabe zabezpieczenia i można je w trywialny sposób zhakować. Możesz nawet znaleźć strony internetowe, które zawierają listę publicznie ujawnionych kamer bezpieczeństwa, które skanujesz samodzielnie. ( Źródło )

Podobnie jak wiele innych produktów, same systemy bezpieczeństwa często mają strasznie słabe zabezpieczenia, więc mogą zostać wyłączone lub zablokowane, jeśli ktoś włoży w to wysiłek.

Hakowanie bankomatów w celu uzyskania gotówki

ZWIĄZANE Z: Jak działają odpieniacze kart kredytowych i jak je rozpoznać

Bankomaty to świetny cel hakerski. Jeśli ktoś potrzebuje gotówki, może po prostu zhakować bankomat, aby ją zdobyć. Chociaż bankomat może nie zacząć wystawiać rachunków na całej ulicy, jak to ma miejsce w filmach, widzieliśmy również wiele hacków związanych z bankomatami. Większość pieszych polega na przymocowaniu czytnika pasków magnetycznych i kamery do samej maszyny „Przejrzeć” dane logowania do kart bankomatowych , ale są ataki, które działają bezpośrednio, hakując oprogramowanie bankomatu. ( Źródło )

Ten pojawia się już w Terminatorze 2 z 1991 roku, gdzie John Connor podłącza urządzenie do bankomatu i dostaje je do wydania darmowej gotówki.

Bezpieczeństwo Backdoory w protokołach szyfrowania

ZWIĄZANE Z: Oto dlaczego szyfrowanie w systemie Windows 8.1 nie wydaje się przerażać FBI

„To niedobrze, sir - on nic nie mówi. Nigdy nie złamiemy szyfrowania na jego dysku twardym ”. To kwestia, którą można wypowiedzieć, zanim przemówi sprytny haker rządowy i powie, że to żaden problem. W końcu rząd ma tylne drzwi do szyfrowania i może je złamać. To tylko dramatyczna wersja możliwej sceny - w rzeczywistości objawia się to zwykle tym, że rząd jest w stanie złamać każde szyfrowanie, którego chce, tylko dlatego, że.

Widzieliśmy teraz backdoory wstawione do systemów szyfrowania w prawdziwym świecie. NSA zmanipulowała NIST, aby wstawił backdoora do standardu szyfrowania Dual_EC_DRBG, co było zalecane przez rząd USA. ( Źródło Następnie NSA zapłaciła 10 milionów dolarów firmie RSA Security w ramach tajnej umowy, a ten zhakowany standard szyfrowania był następnie domyślnie używany w ich bibliotece BSAFE. ( Źródło ) A to tylko backdoor, o którym wiemy.

Domyślne „szyfrowanie urządzeń” systemu Windows 8.1 robi wszystko, aby przekazać klucz odzyskiwania firmie Microsoft , żeby rząd mógł to od nich uzyskać. Podobnie może wyglądać backdoor w systemie Windows, który oferuje kilka wygodnych funkcji dla użytkowników systemu Windows, dostęp dla rządu Stanów Zjednoczonych i wiarygodną możliwość zaprzeczenia dla Microsoft.

Hotelowe karty-klucze można łatwo zhakować

Czy ktoś chce dostać się do pokoju hotelowego? Nie ma problemu! Zamki w pokojach hotelowych można łatwo przejąć dzięki czytnikom kart. Po prostu otwórz zamek, zrób coś z przewodami i gotowe.

Ktokolwiek wymyślił ten mit, prawdopodobnie nie spędził dużo czasu na myśleniu o nim, ale jest to możliwe. Mając jakiś tani sprzęt i kilka sekund, osoba atakująca może otworzyć zespół na zewnątrz zamka, podłączyć sprzęt do otwartego portu, odczytać klucz deszyfrujący z pamięci i otworzyć zamek. Miliony zamków do pokoi hotelowych na całym świecie są na to narażone. ( Źródło )

Firma Onity, która wyprodukowała zamki, dostarczy hotelom zaślepkę, którą można założyć na port oraz śruby, które utrudnią odkręcenie zespołu. Ale hotele nie chcą tego naprawiać, a Onity nie chce wydawać zamków na wymianę za darmo, więc wiele zamków nigdy nie zostanie naprawionych. ( Źródło )

Hasła można łatwo zhakować

ZWIĄZANE Z: W jaki sposób osoby atakujące faktycznie „włamują się do kont” w Internecie i jak się chronić

W filmach hasła nigdy nie są zbyt dużą przeszkodą. Sprytna osoba siada i próbuje odgadnąć czyjeś hasło, albo coś podłącza i szybko łamie swoje hasło.

Wiele haseł jest okropnych, więc próbowanie kombinacji, takich jak „hasło”, „pozwól mi”, imię dziecka, imię zwierzaka, data urodzenia współmałżonka i inne oczywiste fragmenty danych, często pozwala ci na zdobycie czyjegoś hasła. Jeśli ponownie użyjesz tego samego hasła w wielu miejscach, osoby atakujące prawdopodobnie mają już dane logowania do Twoich kont .

Jeśli uzyskasz dostęp do bazy danych haseł, aby móc wykonać plik brutalny atak wbrew temu często łatwo jest odgadnąć hasło dzięki listom zawierającym oczywiste, typowe hasła. Tęczowe tablice również to przyspieszają, oferując wstępnie obliczone skróty, które pozwalają szybko zidentyfikować popularne hasła bez zużywania dużej mocy obliczeniowej. ( Źródło )

To nie są jedyne mity, które okazały się prawdziwe. Jeśli jest tu jeden wspólny wątek, to to, że bezpieczeństwo (i prywatność) jest często refleksją w prawdziwym świecie, a technologia, której używamy, nigdy nie jest tak bezpieczna, jak byśmy chcieli. W miarę jak dążymy do coraz większej liczby połączonych urządzeń dzięki „ Internet rzeczy ”, Będziemy musieli poważnie potraktować kwestie bezpieczeństwa.

Źródło zdjęcia: Kenneth Lu na Flickr , Aleksander Markin on Flickr , Sean McGrath na Flickr , Ulgi podatkowe na Flickr , NSA