Hollywood versteht Technologie und "Hacking" nicht. Das haben wir uns sowieso gedacht. Aber viele der lächerlichen Dinge, die wir in Filmen gesehen haben, haben sich als völlig wahr herausgestellt.

Wir haben über viele dieser Mythen gelacht, als wir sie in Filmen gesehen haben. "Glauben Sie nicht, was Sie im Fernsehen sehen", sagten wir den Leuten. Junge, haben wir uns geirrt?

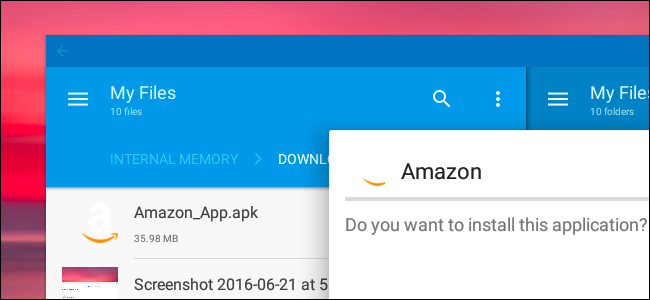

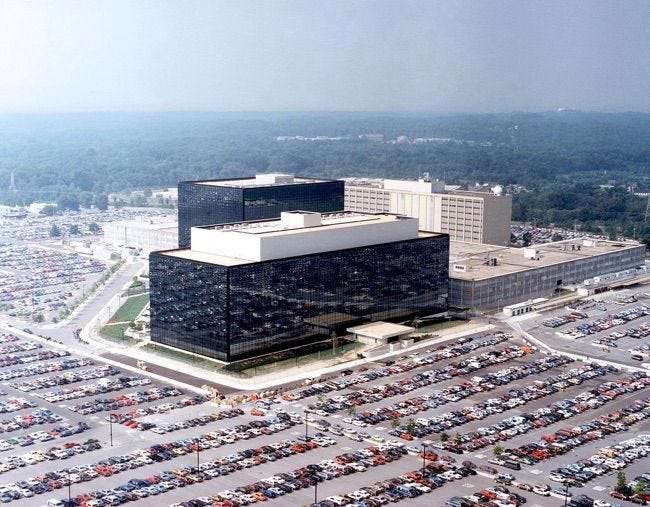

Die NSA spioniert alle aus

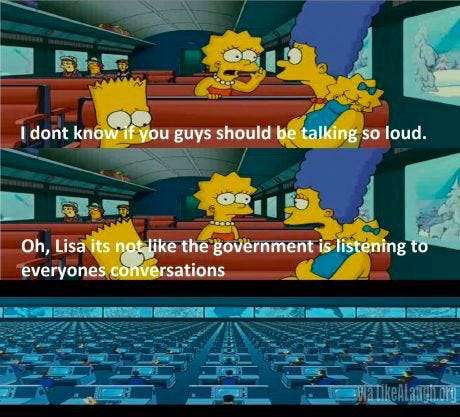

Eines der ältesten Themen ist eine Regierung, die alles weiß und alles sieht. Wenn der Held Informationen benötigt, um eine Verschwörung zu stoppen, kann er auf eine scheinbar unendliche Menge an Echtzeitinformationen zugreifen, um den Bösewicht zu finden, festzustellen, mit wem er kommuniziert, und sie dann in Echtzeit verfolgen. Alternativ wird der allsehende Überwachungsstaat der Regierung oft als Bösewicht dargestellt.

Wir haben uns alle darüber lustig gemacht, aber vieles davon scheint wahr zu sein. Die NSA (und die Geheimdienste anderer Länder) überwachen den Internetverkehr und Telefonanrufe und bauen riesige Datenbanken auf, die sie abfragen können. Diese Szene, in der der Held auf eine riesige Datenbank zugreift, die ihnen alle Informationen liefert, die sie benötigen - nun, es ist wahrer, als wir es uns jemals hätten vorstellen können. Selbst die Simpsons haben dies im The Simpsons Movie 2007 erwähnt!

Bildnachweis: Unbekannt auf imgur

Ihr Standort kann verfolgt werden

Handys können von verfolgt werden Triangulieren ihrer relativen Signalstärken zwischen drei nahe gelegenen Zelltürmen , Wir wissen das. Aber die US-Regierung hat noch größere Anstrengungen unternommen. Sie haben gefälschte Mobilfunkmasten in kleinen Flugzeugen platziert und über städtische Gebiete geflogen. Sie haben die Kommunikation zwischen dem Mobiltelefon eines Verdächtigen und dem realen Mobilfunkmast abgefangen, um den genauen Standort einer Person zu bestimmen, ohne dass ein Mobilfunkanbieter Hilfe benötigt. ( Quelle )

Ja, diese Szene, in der ein Held in ein Flugzeug steigt und über ein Stadtgebiet fliegt und auf eine Karte starrt, während er irgendwie den genauen Standort eines Verdächtigen verfolgt - das ist auch wahr.

Webcam-Hijacking

Webcams können beängstigend sein. Sie bieten einem unsichtbaren Angreifer die Möglichkeit, uns aus der Ferne zu betrachten. Sie können von einem verdrehten Verstand benutzt werden, um jemanden auszunutzen, der verlangt, dass jemand, der sich für die Webcam oder ihre Geheimnisse oder privaten Fotos auszieht, an Familienmitglieder oder die Öffentlichkeit gesendet wird. Oder eine Webcam kann einfach als bequeme Möglichkeit für jemanden dienen, einen ansonsten sicheren Bereich zu erkunden.

Webcam-Hijacking ist sicherlich auch real. Es gibt eine ganze Gemeinschaft verdrehter Köpfe, die RAT-Software (Remote Access Tool) verwenden, um Menschen auszuspionieren, in der Hoffnung, einen Blick auf sie zu werfen, die sich ausziehen, und zu versuchen, sie dazu zu bringen, sich für die Kamera auszuziehen. ( Quelle ) Der britische Geheimdienst GHCQ hat Millionen von Yahoo! Webcam-Bilder, darunter viele pornografische. ( Quelle )

Ampeln und Kameras hacken

Schnitt zur dramatischen Verfolgungsjagd. Unsere Helden jagen einem erfahrenen Hacker nach. Oder unsere Helden müssen ihre Hacking-Fähigkeiten einsetzen, um den Bösewicht einzuholen. In jedem Fall manipuliert jemand die Verkehrskameras und macht sie grün, wenn sie durchfahren müssen, und rot, wenn ihre Verfolger durchfahren müssen. Oder unsere Helden hacken sich in das Gitter der Verkehrskameras, um die Bewegungen von jemandem in einer Stadt auszuspionieren. Oder, noch schlimmer, eine Stadt wird von einem Supervillianer übernommen, der alle Ampeln grün macht, um Chaos zu verursachen, während er wahnsinnig gackert.

Das ist eine dramatische Szene, aber es ist albern - oder? Es stellt sich heraus, dass das Hacken von Ampeln und ihren Kameras oft trivial ist. Forscher haben herausgefunden, dass viele Ampeln mit offenen Wi-Fi-Netzwerken verbunden sind und Standardkennwörter verwenden. ( Quelle )

In The Italian Job aus dem Jahr 2003 wird eine Ampel gehackt, die alle Ampeln an einer Kreuzung grün macht, um einen Stau zu verursachen.

Darknet Drogenringe, Waffenhandel und Hitmen

VERBUNDEN: Was ist Bitcoin und wie funktioniert es?

Es gibt einen geheimen Teil des Internets, in dem die Kriminellen unter dem glänzenden Äußeren lauern, über das wir aufrechten Bürger jeden Tag gehen. Sie können hier alles zu einem Preis bekommen. Jede Art von illegaler Droge, gestohlene Kreditkartennummern, gefälschte Ausweisdokumente, illegale Waffen und professionelle Killer zum Mieten.

Vieles davon ist dank des „Darknet“ wahr - Tor versteckte Dienste zum Beispiel. Dank der Büste der Seidenstraße ist das Wissen der Öffentlichkeit gestiegen, aber es sind auch andere Websites entstanden. Natürlich gibt es keine Garantie dafür, dass all diese Dinge tatsächlich legitim sind. Als "Dread Pirate Roberts" von Silk Road versuchte, Killer einzustellen und einzuzahlen BitCoin Er scheint sowohl jemanden eingestellt zu haben, der das Geld genommen hat und verschwunden ist, als auch die Polizei, die es benutzt hat, um ein Verfahren gegen ihn einzuleiten. Es gibt keine Beweise dafür, dass die Hunderttausende von Dollar in BitCoin, die er ausgegeben hat, tatsächlich jemanden getötet haben. Vielleicht ist dieser kriminelle Mastermind nicht so klug, wie er dachte. ( Quelle )

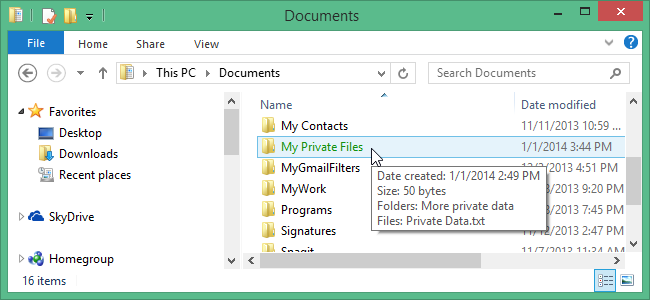

Hacking von Überwachungskameras und Sicherheitssystemen

Unsere Helden - oder Bösewichte - müssen an einen sicheren Ort einbrechen. Um dies herauszufinden, hacken sie die Überwachungskameras und untersuchen die Sicherheit des Ortes. Dabei notieren sie die Anzahl der Wachen, ihre Patrouillen und andere Sicherheitsfunktionen, die sie umgehen müssen.

Es ist praktisch, aber auch nicht zu schwer. Viele IP-Sicherheitskameras haben eine horizontal schwache Sicherheit und können trivial gehackt werden. Sie können sogar Websites finden, die eine Liste öffentlich zugänglicher Überwachungskameras enthalten, die Sie selbst scannen. ( Quelle )

Wie viele andere Produkte weisen Sicherheitssysteme selbst häufig eine schrecklich schwache Sicherheit auf, sodass sie heruntergefahren oder blockiert werden können, wenn sich jemand darum bemüht.

Geldautomaten gegen Bargeld hacken

VERBUNDEN: Wie Kreditkarten-Skimmer funktionieren und wie man sie erkennt

Geldautomaten sind ein großartiges Hacking-Ziel. Wenn jemand etwas Geld braucht, kann er einfach einen Geldautomaten hacken, um es zu bekommen. Während der Geldautomat möglicherweise nicht wie im Film auf der ganzen Straße Rechnungen abschießt, sind auch verschiedene Geldautomaten-Hacks aufgetaucht. Bei den meisten Fußgängern werden ein Magnetstreifenleser und eine Kamera an der Maschine selbst angebracht "Überfliegen" Sie die ATM-Karten-Anmeldeinformationen von Personen Es gibt jedoch Angriffe, die direkt durch Hacken der Geldautomaten-Software funktionieren. ( Quelle )

Dieser taucht bereits im Terminator 2 von 1991 auf, wo John Connor ein Gerät an einen Geldautomaten anschließt und es dazu bringt, etwas kostenloses Geld auszugeben.

Sicherheits-Backdoors in Verschlüsselungsprotokollen

VERBUNDEN: Hier ist der Grund, warum die Verschlüsselung von Windows 8.1 das FBI nicht zu erschrecken scheint

"Es ist nicht gut, Sir - er redet nicht. Wir werden die Verschlüsselung auf seiner Festplatte niemals aufheben. " Es ist eine Zeile, die gesprochen werden könnte, bevor ein kluger Regierungshacker das Wort ergreift und sagt, dass dies kein Problem ist. Immerhin hat die Regierung eine Hintertür in die Verschlüsselung und kann sie knacken. Dies ist nur eine dramatische Version einer möglichen Szene - in Wirklichkeit manifestiert sich dies normalerweise darin, dass die Regierung jede gewünschte Verschlüsselung knacken kann, nur weil.

Wir haben jetzt Hintertüren in Verschlüsselungssystemen in der realen Welt gesehen. Die NSA manipulierte das NIST, um eine Hintertür in den von der US-Regierung empfohlenen Verschlüsselungsstandard Dual_EC_DRBG einzufügen. ( Quelle ) Die NSA zahlte dann in einem geheimen Geschäft 10 Millionen US-Dollar an RSA Security, und dieser kompromittierte Verschlüsselungsstandard wurde dann standardmäßig in ihrer BSAFE-Bibliothek verwendet. ( Quelle ) Und das ist nur eine Hintertür, die wir kennen.

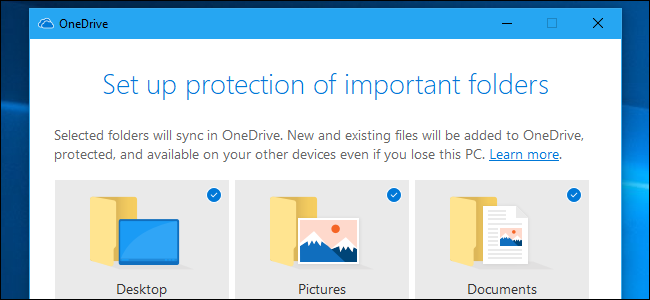

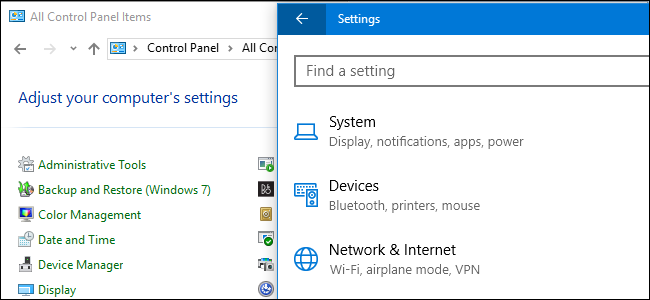

Die standardmäßige "Geräteverschlüsselung" von Windows 8.1 gibt sich keine Mühe, einen Wiederherstellungsschlüssel an Microsoft zu übergeben , damit die Regierung es von ihnen bekommen konnte. Backdoors sehen möglicherweise auch so aus wie in Windows, das einige praktische Funktionen für Windows-Benutzer, Zugriff für die US-Regierung und plausible Verleugnung für Microsoft bietet.

Hotelschlüsselkarten können leicht gehackt werden

Möchte jemand in ein Hotelzimmer? Kein Problem! Hotelzimmerschlösser können dank ihrer Kartenleser leicht entführt werden. Öffnen Sie einfach das Schloss, machen Sie etwas mit den Drähten und schon sind Sie drin.

Wer diesen Mythos erfunden hat, hat wahrscheinlich nicht viel Zeit damit verbracht, darüber nachzudenken, aber es ist möglich. Mit etwas billiger Hardware und ein paar Sekunden könnte ein Angreifer die Baugruppe an der Außenseite des Schlosses öffnen, Hardware an einen offenen Port anschließen, den Entschlüsselungsschlüssel aus dem Speicher lesen und das Schloss öffnen. Millionen von Hotelzimmerschlössern auf der ganzen Welt sind dafür anfällig. ( Quelle )

Onity, das Unternehmen, das die Schlösser hergestellt hat, wird den Hotels eine Kappe über den Anschluss und Schrauben geben, die das Lösen der Baugruppe erschweren. Hotels möchten dies jedoch nicht beheben, und Onity möchte keine kostenlosen Ersatzschlösser herausgeben, sodass viele Schlösser niemals repariert werden. ( Quelle )

Passwörter können leicht gehackt werden

VERBUNDEN: Wie Angreifer tatsächlich Konten online "hacken" und wie Sie sich schützen

Passwörter sind im Film nie ein zu großes Hindernis. Entweder setzt sich eine kluge Person hin und versucht, das Passwort einer Person zu erraten, oder sie steckt etwas ein und knackt schnell ihr Passwort.

Viele Passwörter sind schrecklich. Wenn Sie also Kombinationen wie "Passwort", "Letmein", den Namen eines Kindes, den Namen eines Haustieres, den Geburtstag eines Ehepartners und andere offensichtliche Daten versuchen, können Sie häufig Glück mit dem Passwort einer Person haben. Wenn Sie dasselbe Kennwort an mehreren Stellen erneut verwenden, Angreifer haben wahrscheinlich bereits Anmeldeinformationen für Ihre Konten .

Wenn Sie Zugriff auf eine Kennwortdatenbank erhalten, können Sie eine Brute-Force-Angriff dagegen ist es oft schnell, das Passwort zu erraten, dank Listen, die offensichtliche, gebräuchliche Passwörter enthalten. Rainbow-Tabellen beschleunigen dies ebenfalls und bieten vorberechnete Hashes, mit denen Sie häufig verwendete Kennwörter schnell identifizieren können, ohne viel Rechenleistung aufzuwenden. ( Quelle )

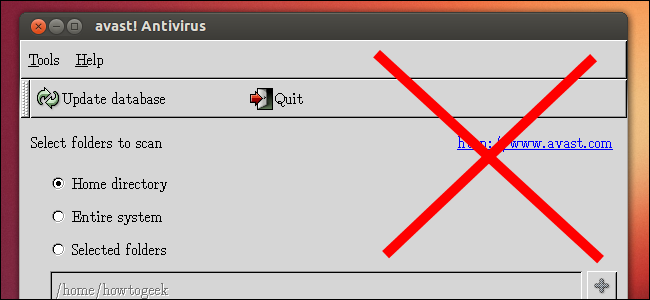

Dies sind weit entfernt von den einzigen Mythen, die sich als wahr herausstellten. Wenn es hier einen roten Faden gibt, ist Sicherheit (und Datenschutz) in der realen Welt oft ein nachträglicher Gedanke, und die von uns verwendete Technologie ist niemals so sicher, wie wir es uns wünschen. Da wir dank „ Das Internet der Dinge "Wir müssen die Sicherheit viel ernster nehmen.

Bildnachweis: Kenneth Lu auf Flickr , Alexander Markin auf Flickr , Sean McGrath auf Flickr , Steuergutschriften auf Flickr , NSA