हॉलीवुड तकनीक और "हैकिंग" को नहीं समझता है। वैसे भी हमने यही सोचा था। लेकिन फिल्मों में हमने जो कई हास्यास्पद चीजें देखीं, वे पूरी तरह सच थीं।

जब हम उन्हें फिल्मों में देखते हैं तो हम उनमें से कई मिथकों को हंसते हैं। "हमें विश्वास नहीं है कि आप टीवी पर क्या देखते हैं," हमने लोगों को बताया। लड़का, क्या हम गलत थे।

एनएसए हर किसी पर जासूसी करता है

सबसे पुराने विषयों में से एक ऐसी सरकार है जिसे सभी जानते हैं और सभी देखते हैं। यदि नायक को किसी भूखंड को रोकने के लिए कुछ जानकारी की आवश्यकता होती है, तो वे खलनायक को खोजने के लिए वास्तविक समय की जानकारी की एक असीम मात्रा में टैप कर सकते हैं, यह निर्धारित कर सकते हैं कि वे किसके साथ संवाद कर रहे हैं, और फिर उन्हें वास्तविक समय में ट्रैक करें। वैकल्पिक रूप से, सभी-देखने वाले सरकारी निगरानी राज्य को अक्सर एक खलनायक के रूप में चित्रित किया जाता है।

हम सभी इस बात की खिल्ली उड़ाते हैं, लेकिन इसमें से बहुत कुछ सच प्रतीत होता है। एनएसए (और अन्य देशों की खुफिया एजेंसियां) इंटरनेट ट्रैफ़िक और फोन कॉल की निगरानी कर रही हैं, जिससे वे विशाल डेटाबेस बना सकते हैं। वह दृश्य जहां नायक एक बड़े पैमाने पर डेटाबेस में टैप करता है जो उन्हें उन सभी जानकारी देता है जिनकी उन्हें ज़रूरत है - ठीक है, यह जितना हम कल्पना कर सकते हैं उससे अधिक सच है। हेक, यहां तक कि द सिम्पसंस ने 2007 की द सिम्पसंस मूवी में इसका उल्लेख किया है!

छवि क्रेडिट: इमगुर पर अज्ञात

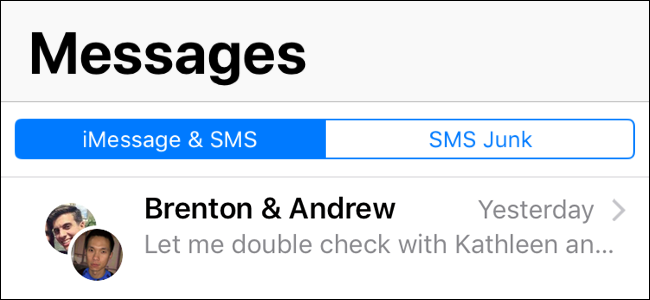

आपका स्थान ट्रैक किया जा सकता है

सेल फोन द्वारा नज़र रखी जा सकती है पास के तीन सेल टावरों के बीच उनकी सापेक्ष सिग्नल स्ट्रेंग्थ को तीन गुना करना , हम जानते हैं कि। लेकिन अमेरिकी सरकार और भी अधिक लंबाई में चली गई है। उन्होंने छोटे हवाई जहाज पर नकली सेलुलर टॉवर लगाए और शहरी क्षेत्रों में बह गए, किसी संदिग्ध के सेल फोन और वास्तविक सेल टॉवर के बीच संचार को बाधित करने में मदद के लिए सेलुलर वाहक की आवश्यकता के बिना किसी का सटीक स्थान निर्धारित करने के लिए। ( स्रोत )

हां, वह दृश्य जहां एक नायक एक हवाई जहाज पर चढ़ता है और एक शहरी क्षेत्र में उड़ान भरता है, एक मानचित्र पर घूरता है क्योंकि वे किसी संदिग्ध स्थान को किसी भी तरह से ट्रैक करते हैं - यह भी सच है।

वेब कैमरा अपहरण

वेबकैम डरावना हो सकता है। वे हमें दूर से देखने के लिए एक अनदेखी हमलावर के लिए एक रास्ता प्रदान करते हैं। वे किसी का शोषण करने के लिए एक मुड़ दिमाग द्वारा उपयोग किया जा सकता है, यह मांग करते हुए कि वेबकैम या उनके रहस्यों या निजी तस्वीरों के लिए किसी को पट्टी परिवार के सदस्यों या जनता को भेजी जाएगी। या, एक वेब कैमरा बस किसी के लिए एक सुविधाजनक तरीका के रूप में कार्य कर सकता है जो अन्यथा सुरक्षित क्षेत्र में स्नूप कर सकता है।

वेब कैमरा अपहरण निश्चित रूप से वास्तविक है, भी। लोगों पर जासूसी करने के लिए RAT (रिमोट एक्सेस टूल) सॉफ्टवेयर का उपयोग करते हुए मुड़ दिमागों का एक पूरा समुदाय है, जो उन्हें अनदेखे की एक झलक पाने की उम्मीद कर रहा है, और कैमरे के लिए स्ट्रिपिंग में हेरफेर करने का प्रयास कर रहा है। ( स्रोत ) ब्रिटेन की GHCQ खुफिया एजेंसी ने लाखों Yahoo! कई अश्लील चित्रों सहित वेब कैमरा छवियां। ( स्रोत )

हैकिंग ट्रैफिक लाइट और कैमरे

नाटकीय पीछा दृश्य में कटौती। हमारे नायक एक कुशल हैकर के बाद पीछा कर रहे हैं। या, हमारे नायकों को खलनायक के साथ पकड़ने के लिए अपने हैकिंग कौशल का उपयोग करने की आवश्यकता है। किसी भी तरह से, कोई ट्रैफिक कैमरों में हेरफेर कर रहा है, उन्हें हरे रंग में बदल रहा है जब उन्हें ड्राइव करने की आवश्यकता होती है और लाल जब उनके अनुयायियों को ड्राइव करने की आवश्यकता होती है। या, हमारे नायक पूरे शहर में किसी की हरकत की जासूसी करने के लिए ट्रैफिक कैमरा ग्रिड में घुस जाते हैं। या, इससे भी बदतर, एक शहर एक पर्यवेक्षक द्वारा लिया जाता है जो सभी ट्रैफिक लाइटों को हरे रंग में बदल देता है, जिससे वे मानसिक रूप से पीड़ित हो जाते हैं।

यह एक नाटकीय दृश्य के लिए बनाता है, लेकिन यह मूर्खतापूर्ण है - या यह है? यह पता चला है कि हैकिंग ट्रैफिक लाइट और उनके कैमरे अक्सर तुच्छ होते हैं। शोधकर्ताओं ने पाया है कि वाई-फाई नेटवर्क खोलने और डिफ़ॉल्ट पासवर्ड का उपयोग करने के लिए कई ट्रैफिक लाइट जुड़े हुए हैं। ( स्रोत )

2003 की इटैलियन जॉब में एक ट्रैफ़िक लाइट्स को "हैकिंग" ट्रैफ़िक लाइट्स की सुविधा दी गई है, जिससे ट्रैफ़िक जाम होने पर सभी लाइटों को ट्रैफ़िक जाम में बदल दिया जाता है।

डार्कनेट ड्रग रिंग्स, आर्म्स ट्रैफिकिंग और हिटमैन

सम्बंधित: बिटकॉइन क्या है, और यह कैसे काम करता है?

इंटरनेट का एक गुप्त हिस्सा है जहां अपराधियों को चमकदार बाहरी से नीचे की ओर ले जाता है, जिसे हम समझ रहे हैं कि नागरिक हर रोज चलते हैं। आपको यहां कुछ भी, कीमत के लिए मिल सकता है। किसी भी प्रकार की अवैध दवा जो आप चाहते हैं, क्रेडिट कार्ड नंबर, नकली पहचान दस्तावेज, अवैध हथियार, और किराए के लिए पेशेवर हिटमैन।

यह बहुत "डार्कनेट" के लिए सच है धन्यवाद - तोर छिपी हुई सेवाएँ, उदाहरण के लिए। सिल्क रोड की हलचल के लिए यह अधिक सार्वजनिक ज्ञान बन गया है, लेकिन अन्य साइट उछली हैं। बेशक, इस बात की कोई गारंटी नहीं है कि यह सारा सामान वास्तव में वैध है। जब सिल्क रोड के "ड्रेड पाइरेट रॉबर्ट्स" ने हिटमैन को काम पर रखने और उन्हें भुगतान करने का प्रयास किया BitCoin , ऐसा लगता है कि उसने किसी ऐसे व्यक्ति को काम पर रख लिया है, जिसने पैसे ले लिए और पुलिस को गायब कर दिया। इस बात का कोई सबूत नहीं है कि बिटकॉइन में हजारों डॉलर का खर्च उसने वास्तव में किसी को मार डाला, इसलिए शायद यह आपराधिक मास्टरमाइंड उतना चालाक नहीं है जितना उसने सोचा था कि वह था। ( स्रोत )

हैकिंग सिक्योरिटी कैमरा और सिक्योरिटी सिस्टम

हमारे नायकों - या खलनायक - को एक सुरक्षित स्थान पर तोड़ने की आवश्यकता है। इसे बाहर निकालने के लिए, वे सुरक्षा कैमरों को हैक करते हैं और जगह की सुरक्षा की जांच करते हैं, गार्ड की मात्रा, उनके पहरेदारों और अन्य सुरक्षा विशेषताओं को ध्यान में रखते हुए जिन्हें उन्हें बायपास करने की आवश्यकता होती है।

यह सुविधाजनक है, लेकिन बहुत कठिन भी नहीं है। कई आईपी सुरक्षा कैमरों में क्षैतिज रूप से कमजोर सुरक्षा होती है और इसे तुच्छ रूप से हैक किया जा सकता है। आप ऐसी वेबसाइटें भी खोज सकते हैं जो सार्वजनिक रूप से उजागर सुरक्षा कैमरों की सूची प्रदान करती हैं जिन्हें आप अपने आप से स्नूप स्कैन करते हैं। ( स्रोत )

कई अन्य उत्पादों की तरह, सुरक्षा प्रणालियों में अक्सर क्षैतिज रूप से कमजोर सुरक्षा होती है, इसलिए यदि किसी ने प्रयास किया तो वे बंद या जाम हो सकते हैं।

एटीएम को कैश के लिए हैक करना

सम्बंधित: क्रेडिट कार्ड स्किमर्स कैसे काम करते हैं, और उन्हें कैसे स्पॉट करें

एटीएम एक बेहतरीन हैकिंग लक्ष्य है। अगर किसी को कुछ नकदी की जरूरत है, तो वे इसे प्राप्त करने के लिए एटीएम को हैक कर सकते हैं। जबकि एटीएम सड़क पर बिलों की शूटिंग शुरू नहीं कर सकता है, जैसा कि फिल्मों में हो सकता है, हमने कई तरह के एटीएम हैक करने की भी कोशिश की है। उनमें से सबसे अधिक पैदल यात्री में एक चुंबकीय पट्टी रीडर और कैमरा को मशीन में संलग्न करना शामिल है "स्किम" लोगों के एटीएम कार्ड क्रेडेंशियल्स , लेकिन ऐसे हमले होते हैं जो सीधे एटीएम के सॉफ्टवेयर को हैक करके काम करते हैं। ( स्रोत )

यह एक 1991 के टर्मिनेटर 2 के रूप में दिखाई देता है, जहां जॉन कॉनर एक एटीएम में एक उपकरण को जमा करता है और कुछ मुफ्त नकद निकालने के लिए इसे प्राप्त करता है।

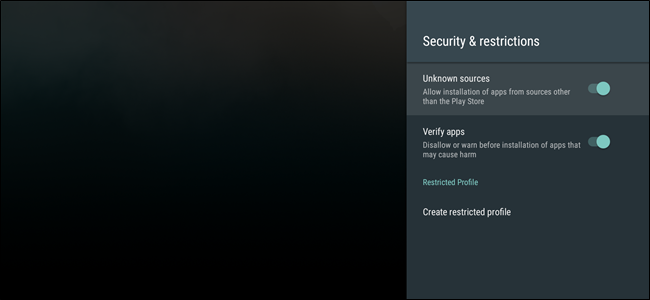

एन्क्रिप्शन प्रोटोकॉल में सुरक्षा बैकस्ट

सम्बंधित: यहाँ है क्यों विंडोज 8.1 की एन्क्रिप्शन एफबीआई को डराने के लिए नहीं लगता है

"यह अच्छा नहीं है, सर - वह बात नहीं कर रहा है हम उसकी हार्ड ड्राइव पर एन्क्रिप्शन को कभी नहीं तोड़ेंगे। " यह एक लाइन है जो एक चतुर सरकारी हैकर से पहले बोली जा सकती है और बोलती है कि यह कोई समस्या नहीं है। आखिरकार, सरकार के पास एन्क्रिप्शन में एक बैकडोर है और यह दरार कर सकता है। यह एक संभावित दृश्य का सिर्फ एक नाटकीय संस्करण है - वास्तव में, यह आमतौर पर खुद को प्रकट करता है क्योंकि सरकार किसी भी एन्क्रिप्शन को क्रैक करने में सक्षम है, बस इसलिए।

अब हम वास्तविक दुनिया में एन्क्रिप्शन सिस्टम में बैकडोर डाले गए हैं। एनएसए ने एनआईएसटी को दोहरी_EC_DRBG एन्क्रिप्शन मानक में एक बैकडोर डालने में हेरफेर किया, जिसकी अमेरिकी सरकार ने सिफारिश की थी। ( स्रोत ) एनएसए ने तब एक गुप्त सौदे में आरएसए सिक्योरिटी को $ 10 मिलियन का भुगतान किया था, और इस समझौता एन्क्रिप्शन मानक को तब उनके बीएसएएफ लाइब्रेरी में डिफ़ॉल्ट रूप से उपयोग किया गया था। ( स्रोत ) और यह सिर्फ एक पिछले दरवाजे के बारे में है जिसे हम जानते हैं।

विंडोज 8.1 का डिफ़ॉल्ट "डिवाइस एन्क्रिप्शन" Microsoft को पुनर्प्राप्ति कुंजी सौंपने के लिए अपने रास्ते से बाहर चला जाता है , ताकि सरकार उनसे प्राप्त कर सके। विंडोज में बैकसाइड भी ऐसा ही दिख सकता है, जो विंडोज यूजर्स के लिए कुछ सुविधाजनक फीचर्स, अमेरिकी सरकार के लिए एक्सेस और माइक्रोसॉफ्ट के लिए प्रशंसनीय विकृति प्रदान करता है।

होटल कुंजी कार्ड आसानी से हैक किए जा सकते हैं

क्या कोई होटल के कमरे में जाना चाहता है? कोई दिक्कत नहीं है! होटल के कमरे के ताले आसानी से अपने कार्ड पाठकों की बदौलत अपहृत हो जाते हैं। बस पॉप को लॉक खोलें, तारों के साथ कुछ करें, और आप अंदर हैं।

जिसने भी इस मिथक का आविष्कार किया है उसने शायद इसके बारे में सोचने में ज्यादा समय नहीं लगाया है, लेकिन यह संभव है। कुछ सस्ते हार्डवेयर और कुछ सेकंड के साथ, एक हमलावर लॉक के बाहर असेंबली खोल सकता है, एक खुले पोर्ट में हार्डवेयर प्लग कर सकता है, मेमोरी से डिक्रिप्शन कुंजी पढ़ सकता है और लॉक को खोल सकता है। दुनिया भर में लाखों होटल के कमरे के ताले इसकी चपेट में हैं। ( स्रोत )

Onity, कंपनी जो ताले का निर्माण करती थी, होटलों को बंदरगाह और शिकंजा लगाने के लिए एक टोपी देगी जो असेंबली को असम्बद्ध करने के लिए कठिन बनाती है। लेकिन होटल इसे ठीक नहीं करना चाहते हैं, और ओनिटी मुफ्त में प्रतिस्थापन ताले नहीं देना चाहते हैं, इसलिए कई ताले कभी भी तय नहीं होंगे। ( स्रोत )

पासवर्ड आसानी से हैक किए जा सकते हैं

सम्बंधित: हमलावरों ने वास्तव में "हैक अकाउंट्स" को ऑनलाइन और खुद को कैसे सुरक्षित रखा जाए

फिल्मों में पासवर्ड कभी भी बहुत अधिक बाधा नहीं बनते हैं। या तो एक चतुर व्यक्ति नीचे बैठता है और किसी के पासवर्ड का अनुमान लगाने का प्रयास करता है, या वे कुछ प्लग इन करते हैं और जल्दी से अपना पासवर्ड क्रैक करते हैं।

कई पासवर्ड भयानक होते हैं, इसलिए "पासवर्ड," "लेटमिन", एक बच्चे का नाम, एक पालतू जानवर का नाम, एक पति या पत्नी का जन्मदिन और डेटा के अन्य स्पष्ट बिट्स जैसे संयोजन की कोशिश करते हैं, जो अक्सर आपको किसी के पासवर्ड में भाग्य का एहसास कराते हैं। और, यदि आप एक ही पासवर्ड को कई जगहों पर फिर से इस्तेमाल करते हैं, हमलावरों के पास पहले से ही आपके खातों के लिए लॉगिन जानकारी है .

यदि आप पासवर्ड डेटाबेस तक पहुँच प्राप्त करते हैं तो आप प्रदर्शन कर सकते हैं पशु बल का आक्रमण इसके विरुद्ध, यह अक्सर सूचियों के लिए पासवर्ड का अनुमान लगाने के लिए त्वरित होता है जिसमें स्पष्ट, सामान्य पासवर्ड शामिल होते हैं। रेनबो टेबल भी इस गति को बढ़ाते हैं, जो कि प्रीकम्प्यूटेड हैश की पेशकश करते हैं, जो आपको बहुत अधिक कंप्यूटिंग शक्ति खर्च किए बिना सामान्य पासवर्डों की पहचान करने देता है। ( स्रोत )

ये केवल उन मिथकों से दूर हैं जो सच निकले। यदि यहां एक सामान्य धागा है, तो यह उस सुरक्षा (और गोपनीयता) का वास्तविक दुनिया में अक्सर उपयोग किया जाता है, और हम जिस तकनीक का उपयोग करते हैं वह कभी भी उतना सुरक्षित नहीं है जितना हम होना चाहते हैं। जैसा कि हम कभी-कभी जुड़े उपकरणों के लिए धन्यवाद करते हैं " इंटरनेट ऑफ थिंग्स , "हमें सुरक्षा को और अधिक गंभीरता से लेने की आवश्यकता होगी।

छवि क्रेडिट: फ़्लिकर पर केनेथ लू , फ़्लिकर पर अलेक्जेंडर मार्किन , फ़्लिकर पर शॉन मैकग्राथ , फ़्लिकर पर टैक्स क्रेडिट , ंसा