한 보안 연구원이 최근 많은 D-Link 라우터에서 백도어를 발견하여 누구나 사용자 이름이나 암호를 몰라도 라우터에 액세스 할 수 있습니다. 이것은 첫 번째 라우터 보안 문제가 아니며 마지막 문제도 아닙니다.

자신을 보호하려면 라우터가 안전하게 구성되어 있는지 확인해야합니다. 이것은 단순히 Wi-Fi 암호화를 활성화하는 것 이상입니다. 개방형 Wi-Fi 네트워크를 호스팅하지 않음 .

원격 액세스 비활성화

라우터는 웹 인터페이스를 제공하므로 브라우저를 통해 구성 할 수 있습니다. 라우터는 웹 서버를 실행하며 라우터의 로컬 네트워크에있을 때이 웹 페이지를 사용할 수 있도록합니다.

그러나 대부분의 라우터는 전 세계 어디서나이 웹 인터페이스에 액세스 할 수있는 "원격 액세스"기능을 제공합니다. 사용자 이름과 암호를 설정하더라도이 취약점의 영향을받는 D-Link 라우터가 있으면 누구나 자격 증명없이 로그인 할 수 있습니다. 원격 액세스를 사용하지 않도록 설정하면 라우터에 원격으로 액세스하여 조작하는 사람들로부터 안전합니다.

이렇게하려면 라우터의 웹 인터페이스를 열고 "원격 액세스", "원격 관리"또는 "원격 관리"기능을 찾으십시오. 비활성화되어 있는지 확인합니다. 대부분의 라우터에서 기본적으로 비활성화되어 있어야하지만 확인하는 것이 좋습니다.

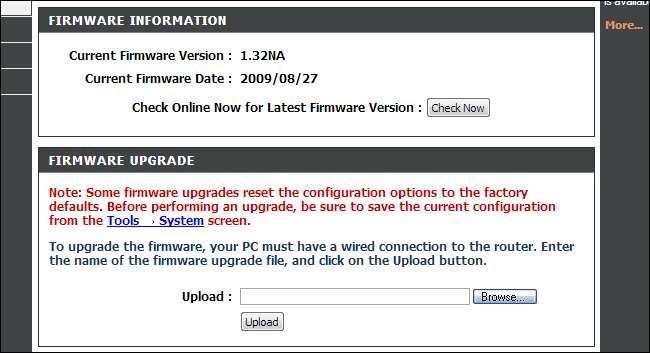

펌웨어 업데이트

운영 체제, 웹 브라우저 및 우리가 사용하는 다른 모든 소프트웨어와 마찬가지로 라우터 소프트웨어는 완벽하지 않습니다. 라우터의 펌웨어 (기본적으로 라우터에서 실행되는 소프트웨어)에는 보안 결함이있을 수 있습니다. 라우터 제조업체는 이러한 보안 허점을 수정하는 펌웨어 업데이트를 출시 할 수 있지만, 대부분의 라우터에 대한 지원을 신속하게 중단하고 다음 모델로 이동합니다.

안타깝게도 대부분의 라우터에는 Windows와 같은 자동 업데이트 기능이 없으며 웹 브라우저와 같은 기능이 없습니다. 라우터 제조업체의 웹 사이트에서 펌웨어 업데이트를 확인하고 라우터의 웹 인터페이스를 통해 수동으로 설치해야합니다. 라우터에 사용 가능한 최신 펌웨어가 설치되어 있는지 확인하십시오.

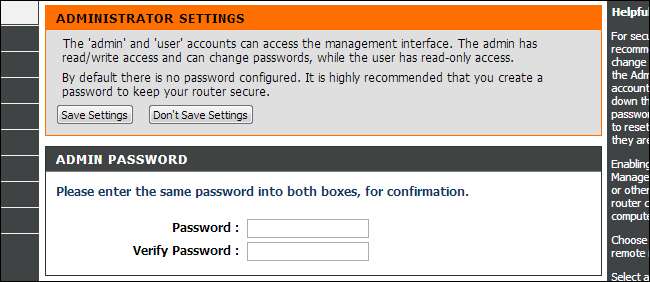

기본 로그인 자격 증명 변경

많은 라우터에는 암호 "admin"과 같이 매우 분명한 기본 로그인 자격 증명이 있습니다. 누군가가 일종의 취약성을 통해 또는 Wi-Fi 네트워크에 로그인하여 라우터의 웹 인터페이스에 액세스 한 경우 쉽게 로그인하여 라우터 설정을 조작 할 수 있습니다.

이를 방지하려면 라우터의 암호를 공격자가 쉽게 추측 할 수없는 기본이 아닌 암호로 변경하십시오. 일부 라우터에서는 라우터에 로그인하는 데 사용하는 사용자 이름을 변경할 수도 있습니다.

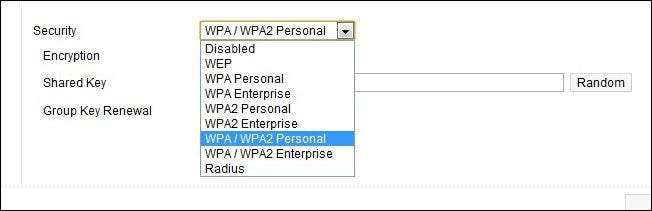

Wi-Fi 액세스 잠금

관련 : 잘못된 보안 감각을 갖지 마십시오 : Wi-Fi를 보호하는 5 가지 안전하지 않은 방법

누군가가 Wi-Fi 네트워크에 액세스하면 라우터를 조작하려고 시도하거나 로컬 파일 공유를 스누핑하거나 연결을 사용하여 저작권이있는 콘텐츠를 다운로드하여 문제를 일으킬 수 있습니다. 개방형 Wi-Fi 네트워크를 실행하는 것은 위험 할 수 있습니다.

이를 방지하려면 라우터의 Wi-Fi가 안전한지 확인하세요. 이것은 매우 간단합니다. WPA2 암호화를 사용하고 합리적으로 안전한 암호를 사용하도록 설정합니다. 하지 마십시오 약한 WEP 암호화를 사용하거나 "암호"와 같은 명확한 암호를 설정합니다. .

UPnP 비활성화

관련 : UPnP는 보안 위험입니까?

소비자 라우터에서 다양한 UPnP 결함이 발견되었습니다. 수천만 개의 소비자 라우터가 인터넷의 UPnP 요청에 응답하여 인터넷의 공격자가 라우터를 원격으로 구성 할 수 있습니다. 브라우저의 플래시 애플릿은 UPnP를 사용하여 포트를 열 수 있으므로 컴퓨터가 더 취약해질 수 있습니다. UPnP는 상당히 안전하지 않습니다. 다양한 이유로.

UPnP 기반 문제를 방지하려면 웹 인터페이스를 통해 라우터에서 UPnP를 비활성화하십시오. 포트 포워딩이 필요한 소프트웨어 (예 : BitTorrent 클라이언트, 게임 서버 또는 통신 프로그램)를 사용하는 경우 라우터의 포트를 전달해야합니다. UPnP에 의존하지 않고.

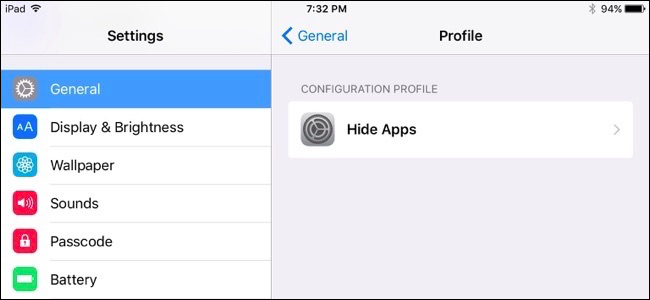

구성이 완료되면 라우터의 웹 인터페이스에서 로그 아웃

일부 라우터에서 XSS (Cross Site Scripting) 결함이 발견되었습니다. 이러한 XSS 결함이있는 라우터는 악성 웹 페이지에 의해 제어 될 수 있으므로 로그인 한 상태에서 웹 페이지에서 설정을 구성 할 수 있습니다. 라우터가 기본 사용자 이름과 암호를 사용하는 경우 악성 웹 페이지에 쉽게 접근 할 수 있습니다. 액세스 할 수 있습니다.

라우터의 비밀번호를 변경 했더라도 이론적으로 웹 사이트에서 로그인 한 세션을 사용하여 라우터에 액세스하고 설정을 수정할 수 있습니다.

이를 방지하려면 구성을 마친 후 라우터에서 로그 아웃하기 만하면됩니다. 그렇게 할 수없는 경우 브라우저 쿠키를 삭제하는 것이 좋습니다. 이것은 너무 편집증 적이지는 않지만 사용이 끝나면 라우터에서 로그 아웃하는 것이 빠르고 쉽습니다.

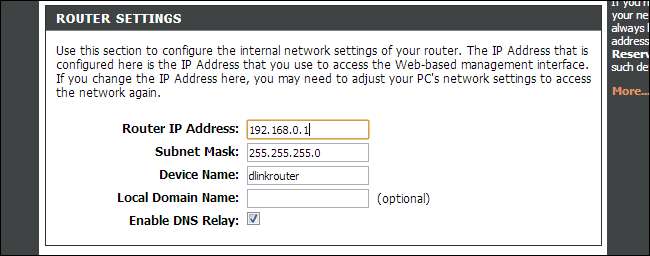

라우터의 로컬 IP 주소 변경

편집증이 심하다면 라우터의 로컬 IP 주소를 변경할 수 있습니다. 예를 들어 기본 주소가 192.168.0.1이면 192.168.0.150으로 변경할 수 있습니다. 라우터 자체가 취약하고 웹 브라우저에있는 일종의 악성 스크립트가 교차 사이트 스크립팅 취약점을 악용하고 로컬 IP 주소에서 알려진 취약한 라우터에 액세스하고이를 변조하려고 시도하면 공격이 실패합니다.

이 단계는 특히 로컬 공격자로부터 보호 할 수 없기 때문에 완전히 필요한 것은 아닙니다. 누군가가 네트워크에 있거나 PC에서 소프트웨어를 실행 중이라면 라우터의 IP 주소를 확인하고 연결할 수 있습니다.

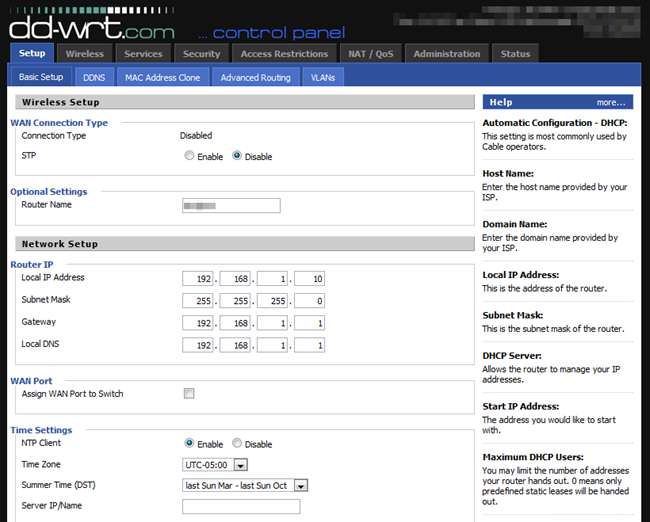

타사 펌웨어 설치

보안이 정말 걱정된다면 타사 펌웨어 설치 같은 DD-WRT 또는 OpenWRT . 이러한 대체 펌웨어에서 라우터 제조업체가 추가 한 모호한 백도어를 찾을 수 없습니다.

소비자 라우터는 새로운 보안 패치로 자동 업데이트되지 않고 인터넷에 직접 연결되고 제조업체가 신속하게 지원을 중단하고 많은 소비자 라우터가 불량으로 가득 찬 것처럼 보입니다. UPnP 악용 및 쉽게 악용되는 백도어로 이어지는 코드. 몇 가지 기본적인 예방 조치를 취하는 것이 현명합니다.

이미지 크레딧 : Flickr의 Nuscreen