AMDは、CTS-Labsによって明らかにされた「AMDの欠陥」が本物であることを確認しました。利用可能になったときにそれらを修正するBIOSアップデートをインストールすることをお勧めします。しかし、あまり心配しないでください。これらの欠陥の危険性は誇張されています。

4つの個別の脆弱性が特定されており、それらにはRyzenfall、Masterkey、Fallout、およびChimeraという名前が付けられています。これらの欠陥は影響します AMDRyzenプロセッサー およびEPYCサーバープロセッサ。どちらもAMDのZenマイクロアーキテクチャに基づいています。現在、これらの脆弱性が実際に利用されているという報告はありません。欠陥自体は最近確認されたばかりです。残念ながら、CPUが危険にさらされているかどうかを判断する方法はまだありません。しかし、これが私たちが知っていることです。

攻撃者には管理アクセスが必要です

関連: メルトダウンとスペクターの欠陥は私のPCにどのように影響しますか?

ここでの本当のポイントは、すべての脆弱性が CTS-ラボ アナウンスするには、AMDRyzenまたはEPYCCPUを実行しているコンピューターでの管理アクセスが必要です。また、攻撃者がコンピュータに管理アクセス権を持っている場合、攻撃者はキーロガーをインストールし、実行しているすべてを監視し、すべてのデータを盗み、その他多くの厄介な攻撃を実行する可能性があります。

言い換えれば、これらの脆弱性により、すでにコンピュータを侵害している攻撃者は、実行できないはずの追加の悪いことを実行できます。

もちろん、これらの脆弱性は依然として問題です。最悪の場合、攻撃者はCPU自体を効果的に侵害し、PCを再起動したり、オペレーティングシステムを再インストールしたりしても、CPU内にマルウェアが潜んでいる可能性があります。それは悪いことであり、AMDは修正に取り組んでいます。ただし、攻撃者がこの攻撃を実行するには、そもそもPCへの管理アクセスが必要です。

言い換えれば、これはよりもはるかに怖くないです MeltdownとSpectreの脆弱性 、これにより、管理アクセスのないソフトウェア(WebブラウザのWebページで実行されているJavaScriptコードでさえ)が、アクセスしてはならないデータを読み取ることができました。

そして、MeltdownとSpectreのパッチがどのようにできるかとは異なり 既存のシステムの速度を落とす 、AMDは、これらのバグを修正してもパフォーマンスへの影響はないと述べています。

MASTERKEY、FALLOUT、RYZENFALL、CHIMERAとは何ですか?

関連: Intel Management Engine、説明:CPU内の小さなコンピューター

4つの脆弱性のうち3つは、AMDのプラットフォームセキュリティプロセッサ(PSP)への攻撃です。これは、AMDのCPUに組み込まれた小型の組み込みセキュリティコプロセッサです。実際には、別のARMCPUで実行されます。これはAMDのバージョンです インテルマネジメントエンジン (Intel ME)、または Apple Secure Enclave 。

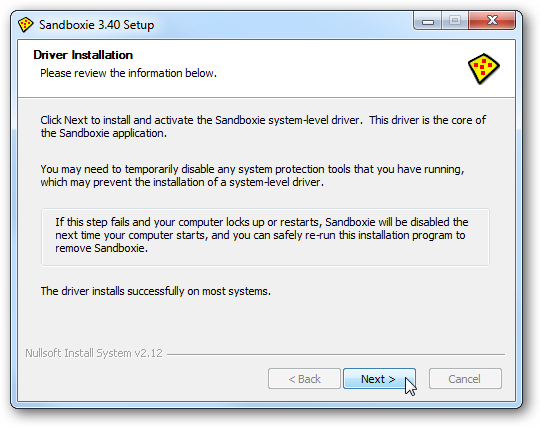

このセキュリティプロセッサは、コンピュータの他の部分から完全に分離されており、信頼できる安全なコードの実行のみが許可されているはずです。また、システム上のすべてに完全にアクセスできます。たとえば、それは処理します トラステッドプラットフォームモジュール(TPM) デバイスの暗号化などを可能にする機能。 PSPには、システムBIOSアップデートを介してアップデートできるファームウェアがありますが、AMDによって暗号で署名されたアップデートのみを受け入れます。つまり、理論上、攻撃者はそれを解読できません。

MASTERKEYの脆弱性により、コンピューターの管理アクセス権を持つ攻撃者は、署名チェックをバイパスして、AMDプラットフォームセキュリティプロセッサー内に独自のファームウェアをインストールできます。この悪意のあるファームウェアは、システムへのフルアクセスを持ち、オペレーティングシステムを再起動または再インストールしても存続します。

PSPは、APIをコンピューターに公開します。 FALLOUTおよびRYZENFALLの脆弱性は、PSPがPSPまたはシステム管理モード(SMM)でコードを実行するために公開する欠陥を利用します。攻撃者はこれらの保護された環境内でコードを実行できないようにする必要があり、永続的なマルウェアをSMM環境にインストールする可能性があります。

多くのソケットAM4およびTR4マザーボードには、「Promontoryチップセット」が搭載されています。これは、AMD CPU、メモリ、およびその他のシステムデバイス間の通信を処理するマザーボード上のハードウェアコンポーネントです。システム上のすべてのメモリとデバイスに完全にアクセスできます。ただし、CHIMERAの脆弱性は、Promontoryチップセットの欠陥を利用しています。これを利用するには、攻撃者は新しいハードウェアドライバーをインストールし、そのドライバーを使用してチップセットをクラックし、チップセットプロセッサ自体でコードを実行する必要があります。チップセットはEPYCサーバープラットフォームで使用されないため、この問題は一部のRyzenワークステーションおよびRyzenProシステムにのみ影響します。

繰り返しになりますが、ここにあるすべてのAMDの欠陥(MASTERKEY、FALLOUT、RYZENFALL、およびCHIMERA)はすべて、攻撃者がPCを侵害し、管理者アクセス権を持つソフトウェアを実行してそれらを悪用する必要があります。ただし、その攻撃者は、従来のセキュリティプログラムでは検出されない悪意のあるコードを隠すことができます。

詳細については、 AMDの技術的評価 この Trail ofBitsの技術概要 。

これらのフローを開示したCTS-Labsは、AMDは 軽視 それらの重大度。ただし、これらは修正が必要な潜在的に深刻な問題であることに同意しますが、MeltdownやSpectreとは異なり、悪用するのがどれほど難しいかを指摘することが重要だと考えています。

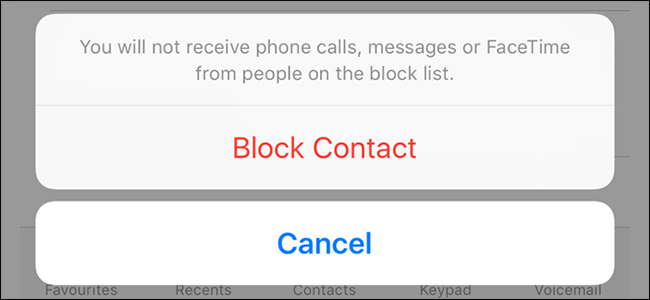

BIOSアップデートが進行中です

AMDは、AMDプラットフォームセキュリティプロセッサ(PSP)のファームウェアアップデートを介して、MASTERKEY、FALLOUT、およびRYZENFALLの問題を修正します。これらのアップデートは、 BIOSアップデート 。これらのBIOSアップデートは、PCの製造元から、または独自のPCを構築した場合は、マザーボードの製造元から入手する必要があります。

AMDは3月21日、これらのアップデートを「数週間以内に」リリースする予定であると述べたため、4月末までにBIOSアップデートに注意してください。 CTS-Labsは、このタイムラインは「劇的に楽観的」であると考えていますが、どうなるかを見ていきます。

AMDはまた、Promontoryチップセットを開発したサードパーティ企業であるASMediaと協力して、CHIMERA攻撃にパッチを適用すると発表しました。ただし、CTS-Labsが指摘しているように、AMDはこのパッチのタイムラインを提供していません。 CHIMERAの修正は、将来のBIOSアップデートでも利用できるようになります。

画像クレジット: Joerg Huettenhoelscher /しゅってrsとck。こm、 CTSラボ