AMD는 이제 CTS-Labs가 공개 한 "AMD 결함"이 진짜임을 확인했습니다. 가능한 경우이를 수정하는 BIOS 업데이트를 설치하는 것이 좋습니다. 하지만 너무 걱정하지 마세요. 이러한 결함의 위험은 과장되었습니다.

4 개의 개별 취약성이 확인되었으며 Ryzenfall, Masterkey, Fallout 및 Chimera로 명명되었습니다. 이러한 결함은 AMD Ryzen 프로세서 그리고 둘 다 AMD의 Zen 마이크로 아키텍처를 기반으로하는 EPYC 서버 프로세서. 현재 이러한 취약점이 실제로 악용되고 있다는보고는 없습니다. 결함 자체는 최근에야 확인되었습니다. 안타깝게도 아직 CPU가 손상되었는지 확인할 방법이 없습니다. 하지만 여기에 우리가 알고있는 것이 있습니다.

공격자는 관리 액세스가 필요합니다

관련 : Meltdown 및 Spectre 결함이 내 PC에 어떤 영향을 줍니까?

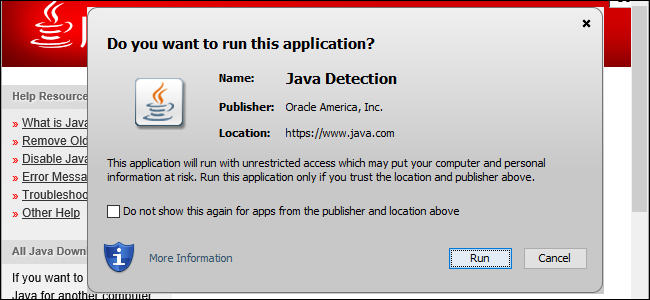

여기서 진정한 의미는 모든 취약점이 CTS-Labs 발표 된 내용을 악용하려면 AMD Ryzen 또는 EPYC CPU를 실행하는 컴퓨터에 대한 관리 액세스 권한이 필요합니다. 또한 공격자가 컴퓨터에 대한 관리 액세스 권한이있는 경우 키로거를 설치하고, 수행중인 모든 작업을 감시하고, 모든 데이터를 도용하고, 기타 여러 가지 불쾌한 공격을 수행 할 수 있습니다.

즉, 이러한 취약점을 통해 이미 컴퓨터를 손상시킨 공격자가 할 수 없어야 할 추가적인 나쁜 작업을 수행 할 수 있습니다.

물론 이러한 취약점은 여전히 문제입니다. 최악의 경우 공격자는 CPU 자체를 효과적으로 손상시켜 PC를 재부팅하거나 운영 체제를 다시 설치하더라도 지속되는 맬웨어를 내부에 숨길 수 있습니다. 그것은 나쁘고 AMD는 수정 작업을하고 있습니다. 그러나 공격자는이 공격을 실행하기 위해 처음부터 PC에 대한 관리 액세스 권한이 여전히 필요합니다.

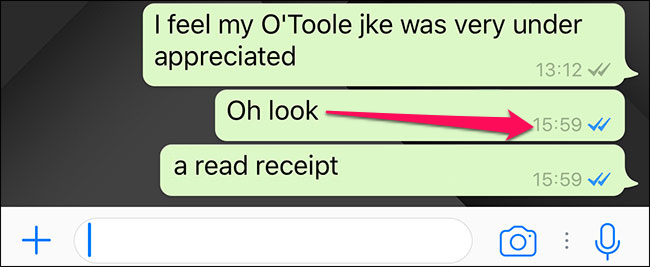

즉, 이것은 Meltdown 및 Spectre 취약성 , 관리 액세스 권한이없는 소프트웨어 (웹 브라우저의 웹 페이지에서 실행되는 JavaScript 코드 포함)가 액세스 권한이 없어야하는 데이터를 읽을 수 있도록했습니다.

그리고 Meltdown 및 Spectre 용 패치가 기존 시스템 속도 저하 , AMD는 이러한 버그를 수정할 때 성능에 영향을 미치지 않을 것이라고 말합니다.

MASTERKEY, FALLOUT, RYZENFALL 및 CHIMERA는 무엇입니까?

관련 : Intel 관리 엔진, 설명 : CPU 내부의 작은 컴퓨터

4 가지 취약점 중 3 가지는 AMD의 플랫폼 보안 프로세서 또는 PSP에 대한 공격입니다. 이것은 AMD의 CPU에 내장 된 소형 임베디드 보안 코 프로세서입니다. 실제로 별도의 ARM CPU에서 실행됩니다. AMD의 버전입니다. 인텔 관리 엔진 (Intel ME) 또는 Apple Secure Enclave .

이 보안 프로세서는 컴퓨터의 나머지 부분과 완전히 격리되어야하며 신뢰할 수있는 보안 코드 만 실행할 수 있습니다. 또한 시스템의 모든 항목에 대한 전체 액세스 권한이 있습니다. 예를 들어, TPM (신뢰할 수있는 플랫폼 모듈) 장치 암호화와 같은 것을 가능하게하는 기능. PSP에는 시스템 BIOS 업데이트를 통해 업데이트 할 수있는 펌웨어가 있지만 AMD가 암호화하여 서명 한 업데이트 만 허용하므로 이론상 공격자가 크래킹 할 수 없습니다.

MASTERKEY 취약성은 컴퓨터에 대한 관리 액세스 권한이있는 공격자가 서명 검사를 우회하고 AMD 플랫폼 보안 프로세서 내부에 자체 펌웨어를 설치할 수 있도록합니다. 이 악성 펌웨어는 시스템에 대한 전체 액세스 권한을 가지며 운영 체제를 재부팅하거나 다시 설치해도 지속됩니다.

PSP는 또한 컴퓨터에 API를 노출합니다. FALLOUT 및 RYZENFALL 취약성은 PSP가 PSP 또는 SMM (시스템 관리 모드)에서 코드를 실행하기 위해 노출하는 결함을 이용합니다. 공격자는 이러한 보호 된 환경 내에서 코드를 실행할 수 없어야하며 SMM 환경에 영구 멀웨어를 설치할 수 있습니다.

많은 소켓 AM4 및 TR4 마더 보드에는 "Promontory 칩셋"이 있습니다. 이것은 AMD CPU, 메모리 및 기타 시스템 장치 간의 통신을 처리하는 마더 보드의 하드웨어 구성 요소입니다. 시스템의 모든 메모리 및 장치에 대한 전체 액세스 권한이 있습니다. 그러나 CHIMERA 취약점은 Promontory 칩셋의 결함을 이용합니다. 이를 이용하려면 공격자는 새 하드웨어 드라이버를 설치 한 다음 해당 드라이버를 사용하여 칩셋을 해독하고 칩셋 프로세서 자체에서 코드를 실행해야합니다. 이 문제는 칩셋이 EPYC 서버 플랫폼에서 사용되지 않기 때문에 일부 Ryzen Workstation 및 Ryzen Pro 시스템에만 영향을 미칩니다.

다시 말하지만, 여기서 모든 AMD 결함 (MASTERKEY, FALLOUT, RYZENFALL 및 CHIMERA)은 모두 공격자가 PC를 손상시키고이를 악용하기 위해 관리자 액세스 권한으로 소프트웨어를 실행해야합니다. 그러나이 공격자는 기존 보안 프로그램에서 찾을 수없는 악성 코드를 숨길 수 있습니다.

자세한 내용은 AMD의 기술 평가 이 Trail of Bits의 기술 요약 .

이러한 흐름을 공개 한 CTS-Labs는 AMD가 경시 그들의 심각성. 그러나 이러한 문제가 잠재적으로 수정되어야하는 심각한 문제라는 데 동의하지만 Meltdown 및 Spectre와 달리 악용하기가 얼마나 어려운지 지적하는 것이 중요하다고 생각합니다.

BIOS 업데이트가 진행 중입니다

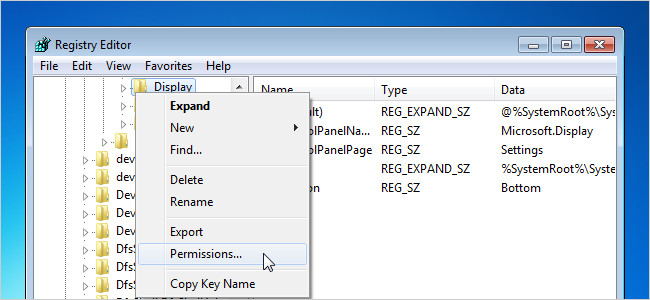

AMD는 AMD 플랫폼 보안 프로세서 (PSP)에 대한 펌웨어 업데이트를 통해 MASTERKEY, FALLOUT 및 RYZENFALL 문제를 수정할 것입니다. 이러한 업데이트는 다음을 통해 제공됩니다. BIOS 업데이트 . 이러한 BIOS 업데이트는 PC 제조업체 또는 자체 PC를 구축 한 경우 마더 보드 제조업체로부터 받아야합니다.

3 월 21 일 AMD는 이러한 업데이트를 "앞으로 몇 주 안에"출시 할 계획이라고 밝혔으므로 4 월 말 이전에 BIOS 업데이트를 주시하십시오. CTS-Labs는이 타임 라인이 '엄청나게 낙관적'이라고 생각하지만 어떤 일이 발생하는지 살펴 보겠습니다.

AMD는 또한 CHIMERA 공격을 패치하기 위해 Promontory 칩셋을 개발 한 제 3 자 회사 인 ASMedia와 협력 할 것이라고 말했습니다. 그러나 CTS-Labs가 지적했듯이 AMD는이 패치에 대한 일정을 제공하지 않았습니다. CHIMERA에 대한 수정 사항은 향후 BIOS 업데이트를 통해 제공 될 것입니다.

이미지 크레딧 : Joerg Huettenhoelscher /Shutterstock.com, CTS 실험실