AMD зараз підтвердила, що "недоліки AMD", виявлені CTS-Labs, є реальними. Ми рекомендуємо встановити оновлення BIOS, яке їх виправляє, коли воно доступне. Але, не хвилюйтеся занадто. Небезпека цих вад перебільшена.

Було виявлено чотири окремі вразливості, і вони названі Ryzenfall, Masterkey, Fallout та Chimera. Ці недоліки впливають Процесори AMD Ryzen та серверні процесори EPYC, які обидва базуються на мікроархітектурі Zen від AMD. На даний момент не надходило повідомлень про те, щоб цими вразливими місцями скористалися в дикій природі. Самі вади підтверджені лише нещодавно. І на жаль, поки що неможливо визначити, чи не порушено центральний процесор. Але ось що ми знаємо.

Зловмиснику потрібен адміністративний доступ

ПОВ'ЯЗАНІ: Як вплинуть розплави та примари на мій ПК?

Справжнім виводом тут є кожна вразливість CTS-Labs оголошено, що для використання потрібен адміністративний доступ на комп’ютері з процесором AMD Ryzen або EPYC. І якщо зловмисник має адміністративний доступ на вашому комп’ютері, він може встановлювати кейлоггери, спостерігати за всім, що ви робите, викрадати всі ваші дані та виконувати багато інших неприємних атак.

Іншими словами, ці вразливості дозволяють зловмиснику, який уже скомпрометував ваш комп’ютер, робити додаткові погані дії, які вони не повинні мати змоги зробити.

Звичайно, ці вразливості все ще є проблемою. У найгіршому випадку зловмисник може ефективно скомпрометувати сам процесор, приховуючи всередині нього шкідливе програмне забезпечення, яке зберігається, навіть якщо ви перезавантажите ПК або перевстановите операційну систему. Це погано, і AMD працює над виправленням. Але для здійснення цієї атаки зловмиснику все-таки потрібен адміністративний доступ до вашого ПК.

Іншими словами, це набагато менш страшно, ніж вразливості Meltdown та Spectre , що дозволяло програмному забезпеченню без адміністративного доступу - навіть коду JavaScript, що працює на веб-сторінці у веб-браузері - читати дані, до яких воно не повинно мати доступу.

І, на відміну від того, як могли патчі для Meltdown і Spectre уповільнити існуючі системи , AMD заявляє, що не буде впливати на продуктивність при виправленні цих помилок.

Що таке MASTERKEY, FALLOUT, RYZENFALL та CHIMERA?

ПОВ'ЯЗАНІ: Пояснення Intel Engine Engine: Крихітний комп'ютер всередині вашого процесора

Три з чотирьох уразливостей - це атаки на процесор захисту платформи AMD (PSP). Це невеликий вбудований сопроцесор безпеки, вбудований в центральні процесори AMD. Він фактично працює на окремому ARM-процесорі. Це версія AMD від Механізм управління Intel (Intel ME), або Apple Secure Enclave .

Цей процесор захисту повинен бути повністю ізольований від решти комп’ютера і мати змогу запускати лише надійний захищений код. Він також має повний доступ до всього, що в системі. Наприклад, він обробляє Модуль довіреної платформи (TPM) функції, які дозволяють такі речі, як шифрування пристрою. PSP має вбудоване програмне забезпечення, яке можна оновити за допомогою системних оновлень BIOS, але воно приймає лише оновлення, підписані AMD, що означає, що зловмисники не можуть його зламати - теоретично.

Уразливість MASTERKEY дозволяє зловмиснику з адміністративним доступом на комп'ютері обійти перевірку підписів та встановити власну прошивку всередині процесора захисту платформи AMD. Тоді це шкідливе програмне забезпечення мало б повний доступ до системи і зберігатиметься навіть при перезавантаженні або перевстановленні операційної системи.

PSP також надає API комп'ютеру. Уразливості FALLOUT та RYZENFALL використовують переваги недоліків, які PSP виявляє для запуску коду в PSP або режимі управління системою (SMM). Зловмисник не повинен мати можливість запускати код всередині цих захищених середовищ і може встановлювати стійке шкідливе програмне забезпечення в середовищі SMM.

Багато материнських плат AM4 та TR4 мають “чіпсет Promontory”. Це апаратний компонент на материнській платі, який обробляє зв'язок між процесором AMD, пам'яттю та іншими системними пристроями. Він має повний доступ до всієї пам'яті та пристроїв у системі. Однак уразливість CHIMERA використовує недоліки чіпсета Promontory. Щоб скористатися цим, зловмисникові доведеться встановити новий драйвер обладнання, а потім використовувати цей драйвер, щоб зламати чіпсет і запустити код на самому процесорі чіпсету. Ця проблема стосується лише деяких систем Ryzen Workstation та Ryzen Pro, оскільки чіпсет не використовується на платформах EPYC Server.

Знову ж, кожен недолік AMD тут - MASTERKEY, FALLOUT, RYZENFALL та CHIMERA - всі вимагають, щоб зловмисник зламав ваш ПК і запустив програмне забезпечення з доступом адміністратора для їх використання. Однак зловмисник зможе приховати зловмисний код там, де традиційні програми безпеки ніколи його не знайдуть.

Детальніше читайте Технічна оцінка AMD і це технічне резюме з Trail of Bits .

CTS-Labs, яка розкрила ці потоки, вважає, що AMD є применшення їх тяжкість. Однак, хоча ми погоджуємось, що це потенційно серйозні проблеми, які слід виправити, ми вважаємо важливим зазначити, наскільки важко їх було б використати - на відміну від Meltdown і Spectre.

Оновлення BIOS вже в дорозі

ПОВ'ЯЗАНІ: Як перевірити версію BIOS та оновити її

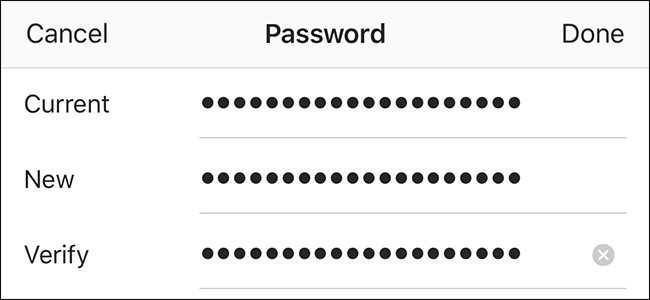

AMD вирішить проблеми MASTERKEY, FALLOUT та RYZENFALL за допомогою оновлення мікропрограми процесора безпеки платформи AMD (PSP). Ці оновлення будуть доступні через Оновлення BIOS . Вам доведеться отримувати ці оновлення BIOS у виробника ПК - або, якщо ви створили власний ПК, у виробника материнської плати.

21 березня компанія AMD заявила, що планує випустити ці оновлення "найближчими тижнями", тому слідкуйте за оновленнями BIOS до кінця квітня. CTS-Labs вважає, що цей графік є "суто оптимістичним", але ми побачимо, що станеться.

AMD також заявила, що буде співпрацювати з ASMedia, сторонньою компанією, яка розробила чіпсет Promontory, для виправлення атаки CHIMERA. Однак, як зазначає CTS-Labs, AMD не надала графік для цього патча. Виправлення для CHIMERA також будуть доступні через майбутні оновлення BIOS.

Кредит зображення: Йорг Хюттенхоельшер /Shutterstock.com, Лабораторії CTS