Η AMD έχει πλέον επιβεβαιώσει ότι τα "AMD Flaws" που αποκαλύφθηκαν από την CTS-Labs είναι αληθινά. Συνιστούμε να εγκαταστήσετε την ενημέρωση του BIOS που τις διορθώνει όταν είναι διαθέσιμη. Όμως, μην ανησυχείτε πάρα πολύ. Ο κίνδυνος αυτών των ελαττωμάτων είναι υπερβολικός.

Έχουν εντοπιστεί τέσσερα ξεχωριστά τρωτά σημεία και ονομάζονται Ryzenfall, Masterkey, Fallout και Chimera. Αυτά τα ελαττώματα επηρεάζουν Επεξεργαστές AMD Ryzen και επεξεργαστές διακομιστή EPYC, οι οποίοι βασίζονται και οι δύο στη μικροαρχιτεκτονική της AMD Zen. Αυτήν τη στιγμή, δεν έχουν αναφερθεί αξιοποίηση αυτών των τρωτών σημείων στην άγρια φύση. Τα ίδια τα ελαττώματα επιβεβαιώθηκαν πρόσφατα. Δυστυχώς, δεν υπάρχει ακόμη τρόπος να καθοριστεί εάν έχει παραβιαστεί μια CPU Αλλά, αυτό γνωρίζουμε.

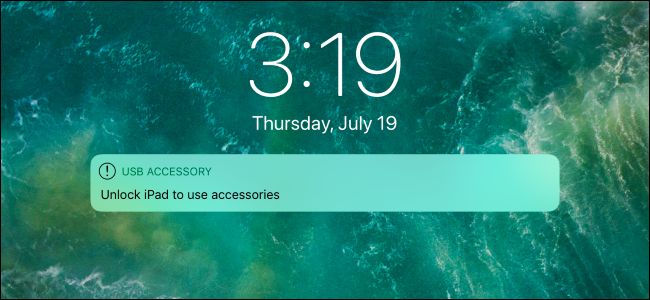

Ο εισβολέας χρειάζεται πρόσβαση διαχειριστή

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Πώς επηρεάζουν τα ελαττώματα του Meltdown και του Spectre τον υπολογιστή μου;

Η πραγματική λύση εδώ είναι ότι κάθε ευπάθεια Εργαστήρια CTS ανακοινώθηκε απαιτεί πρόσβαση διαχειριστή σε έναν υπολογιστή που εκτελεί AMD Ryzen ή EPYC CPU για εκμετάλλευση. Και, εάν ο εισβολέας έχει πρόσβαση διαχειριστή στον υπολογιστή σας, μπορεί να εγκαταστήσει πληκτρολόγια, να παρακολουθεί ό, τι κάνετε, να κλέβει όλα τα δεδομένα σας και να εκτελεί πολλές άλλες δυσάρεστες επιθέσεις.

Με άλλα λόγια, αυτές οι ευπάθειες επιτρέπουν σε έναν εισβολέα που έχει ήδη παραβιάσει τον υπολογιστή σας να κάνει επιπλέον κακά πράγματα που δεν πρέπει να είναι σε θέση να κάνει.

Αυτά τα τρωτά σημεία εξακολουθούν να αποτελούν πρόβλημα, φυσικά. Στη χειρότερη περίπτωση, ένας εισβολέας μπορεί να θέσει σε κίνδυνο τον ίδιο τον επεξεργαστή, κρύβοντας κακόβουλο λογισμικό μέσα του που παραμένει ακόμη και αν κάνετε επανεκκίνηση του υπολογιστή σας ή εγκαταστήσετε ξανά το λειτουργικό σας σύστημα. Αυτό είναι κακό, και η AMD εργάζεται για τη διόρθωση. Αλλά ένας εισβολέας χρειάζεται ακόμα πρόσβαση διαχειριστή στον υπολογιστή σας από την πρώτη θέση για να εκτελέσει αυτήν την επίθεση.

Με άλλα λόγια, αυτό είναι πολύ λιγότερο τρομακτικό από τις ευπάθειες Meltdown και Specter , το οποίο επέτρεπε στο λογισμικό χωρίς πρόσβαση διαχειριστή - ακόμη και κώδικα JavaScript που εκτελείται σε μια ιστοσελίδα σε ένα πρόγραμμα περιήγησης ιστού - να διαβάζει δεδομένα στα οποία δεν θα έπρεπε να έχει πρόσβαση.

Και, σε αντίθεση με το πώς θα μπορούσαν να επιδιορθώσουν τα Meltdown και Specter επιβραδύνει τα υπάρχοντα συστήματα , Η AMD λέει ότι δεν θα υπάρξει καμία επίπτωση στην απόδοση κατά τη διόρθωση αυτών των σφαλμάτων.

Τι είναι τα MASTERKEY, FALLOUT, RYZENFALL και CHIMERA;

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Intel Management Engine, Επεξήγηση: Ο μικροσκοπικός υπολογιστής μέσα στην CPU σας

Τρεις από τις τέσσερις ευπάθειες είναι επιθέσεις στον επεξεργαστή πλατφόρμας ασφάλειας του AMD ή στο PSP. Αυτός είναι ένας μικρός, ενσωματωμένος επεξεργαστής ασφαλείας ενσωματωμένος στις CPU της AMD. Τρέχει πραγματικά σε ξεχωριστό επεξεργαστή ARM. Είναι η έκδοση του AMD του Μηχανή Διαχείρισης Intel (Intel ME), ή Apple Secure Enclave .

Αυτός ο επεξεργαστής ασφαλείας υποτίθεται ότι είναι εντελώς απομονωμένος από τον υπόλοιπο υπολογιστή και επιτρέπεται μόνο η εκτέλεση αξιόπιστου, ασφαλούς κώδικα. Έχει επίσης πλήρη πρόσβαση σε όλα τα στοιχεία του συστήματος. Για παράδειγμα, χειρίζεται Ενότητα αξιόπιστης πλατφόρμας (TPM) λειτουργίες που επιτρέπουν πράγματα όπως κρυπτογράφηση συσκευών. Το PSP διαθέτει υλικολογισμικό που μπορεί να ενημερωθεί μέσω ενημερώσεων BIOS του συστήματος, αλλά δέχεται μόνο ενημερώσεις που υπογράφονται κρυπτογραφικά από την AMD, πράγμα που σημαίνει ότι οι εισβολείς δεν μπορούν να το σπάσουν — θεωρητικά.

Η ευπάθεια MASTERKEY επιτρέπει σε έναν εισβολέα με πρόσβαση διαχειριστή σε έναν υπολογιστή να παρακάμψει τον έλεγχο υπογραφής και να εγκαταστήσει το δικό του υλικολογισμικό μέσα στον AMD Platform Security Processor. Αυτό το κακόβουλο υλικολογισμικό θα έχει τότε πλήρη πρόσβαση στο σύστημα και θα παραμείνει ακόμη και όταν κάνετε επανεκκίνηση ή επανεγκατάσταση του λειτουργικού σας συστήματος.

Το PSP εκθέτει επίσης ένα API στον υπολογιστή. Οι ευπάθειες FALLOUT και RYZENFALL εκμεταλλεύονται τα ελαττώματα που το PSP εκθέτει για να εκτελέσει κώδικα στο PSP ή στη λειτουργία διαχείρισης συστήματος (SMM). Ο εισβολέας δεν θα πρέπει να μπορεί να εκτελεί κώδικα μέσα σε αυτά τα προστατευμένα περιβάλλοντα και θα μπορούσε να εγκαταστήσει επίμονο κακόβουλο λογισμικό στο περιβάλλον SMM.

Πολλές μητρικές πλακέτες AM4 και TR4 διαθέτουν "chipset Promontory". Αυτό είναι ένα στοιχείο υλικού στη μητρική πλακέτα που χειρίζεται την επικοινωνία μεταξύ της CPU AMD, της μνήμης και άλλων συσκευών συστήματος. Έχει πλήρη πρόσβαση σε όλες τις μνήμες και τις συσκευές του συστήματος. Ωστόσο, η ευπάθεια CHIMERA εκμεταλλεύεται τα ελαττώματα στο chipset Promontory. Για να το εκμεταλλευτεί, ένας εισβολέας θα πρέπει να εγκαταστήσει ένα νέο πρόγραμμα οδήγησης υλικού και, στη συνέχεια, να χρησιμοποιήσει αυτό το πρόγραμμα οδήγησης για να σπάσει το chipset και να τρέξει κώδικα στον ίδιο τον επεξεργαστή chipset. Αυτό το πρόβλημα επηρεάζει μόνο ορισμένα συστήματα Ryzen Workstation και Ryzen Pro, καθώς το chipset δεν χρησιμοποιείται σε πλατφόρμες διακομιστή EPYC.

Και πάλι, κάθε ελάττωμα AMD εδώ - MASTERKEY, FALLOUT, RYZENFALL και CHIMERA - όλοι απαιτούν από έναν εισβολέα να θέσει σε κίνδυνο τον υπολογιστή σας και να τρέξει λογισμικό με πρόσβαση διαχειριστή για να τα εκμεταλλευτεί. Ωστόσο, αυτός ο εισβολέας θα μπορεί τότε να κρύψει κακόβουλο κώδικα όπου τα παραδοσιακά προγράμματα ασφαλείας δεν θα το βρουν ποτέ.

Για περισσότερες λεπτομέρειες, διαβάστε Τεχνική αξιολόγηση της AMD και αυτό τεχνική περίληψη από το Trail of Bits .

Η CTS-Labs, η οποία αποκάλυψε αυτές τις ροές, πιστεύει ότι η AMD είναι υποτιμώντας τη σοβαρότητά τους. Ωστόσο, ενώ συμφωνούμε ότι αυτά είναι δυνητικά σοβαρά προβλήματα που πρέπει να επιλυθούν, πιστεύουμε ότι είναι σημαντικό να επισημάνουμε πόσο δύσκολο θα ήταν να εκμεταλλευτούν - σε αντίθεση με το Meltdown και το Specter.

Οι ενημερώσεις του BIOS βρίσκονται στο δρόμο

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Πώς να ελέγξετε την έκδοση του BIOS και να την ενημερώσετε

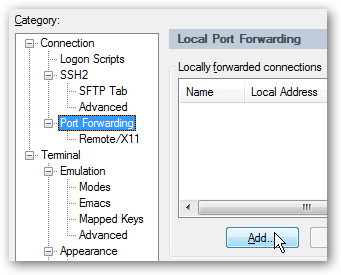

Η AMD θα επιδιορθώσει τα προβλήματα MASTERKEY, FALLOUT και RYZENFALL μέσω ενημερώσεων υλικολογισμικού στον AMD Platform Security Processor (PSP). Αυτές οι ενημερώσεις θα είναι διαθέσιμες μέσω Ενημερώσεις του BIOS . Θα πρέπει να λάβετε αυτές τις ενημερώσεις BIOS από τον κατασκευαστή του υπολογιστή σας - ή, εάν δημιουργήσατε τον δικό σας υπολογιστή, από τον κατασκευαστή της μητρικής πλακέτας.

Στις 21 Μαρτίου, η AMD είπε ότι σχεδίαζε να κυκλοφορήσει αυτές τις ενημερώσεις «τις επόμενες εβδομάδες», οπότε προσέξτε τις ενημερώσεις του BIOS πριν από το τέλος Απριλίου. Η CTS-Labs πιστεύει ότι αυτό το χρονοδιάγραμμα είναι «δραστικά αισιόδοξο», αλλά θα δούμε τι θα συμβεί.

Η AMD είπε επίσης ότι θα συνεργαστεί με την ASMedia, την τρίτη εταιρεία που ανέπτυξε το chipset Promontory, για να διορθώσει την επίθεση CHIMERA. Ωστόσο, όπως σημειώνει το CTS-Labs, η AMD δεν παρείχε χρονοδιάγραμμα για αυτήν την ενημέρωση κώδικα. Οι επιδιορθώσεις για CHIMERA θα διατίθενται επίσης μέσω μελλοντικών ενημερώσεων του BIOS.

Πιστωτική εικόνα: Joerg Huettenhoelscher /Σχυττερστοκχ.κομ, Εργαστήρια CTS