AMD a maintenant confirmé que les «failles AMD» révélées par CTS-Labs sont réelles. Nous vous recommandons d'installer la mise à jour du BIOS qui les corrige lorsqu'elle est disponible. Mais ne vous inquiétez pas trop. Le danger de ces défauts a été exagéré.

Quatre vulnérabilités distinctes ont été identifiées et s'appellent Ryzenfall, Masterkey, Fallout et Chimera. Ces défauts affectent Processeurs AMD Ryzen et les processeurs de serveur EPYC, tous deux basés sur la microarchitecture Zen d'AMD. À l'heure actuelle, il n'y a eu aucun rapport de ces vulnérabilités exploitées dans la nature. Les défauts eux-mêmes n'ont été confirmés que récemment. Et malheureusement, il n’est pas encore possible de déterminer si un processeur a été compromis. Mais voici ce que nous savons.

L'attaquant a besoin d'un accès administratif

EN RELATION: Comment les failles Meltdown et Spectre affecteront-elles mon PC?

Le vrai point à retenir ici est que chaque vulnérabilité CTS-Labs annoncé nécessite un accès administratif sur un ordinateur exécutant un processeur AMD Ryzen ou EPYC à exploiter. Et, si l'attaquant dispose d'un accès administratif sur votre ordinateur, il peut installer des enregistreurs de frappe, surveiller tout ce que vous faites, voler toutes vos données et effectuer de nombreuses autres attaques malveillantes.

En d'autres termes, ces vulnérabilités permettent à un attaquant qui a déjà compromis votre ordinateur de faire d'autres mauvaises choses qu'il ne devrait pas être en mesure de faire.

Ces vulnérabilités sont toujours un problème, bien sûr. Dans le pire des cas, un attaquant peut compromettre efficacement le processeur lui-même, cachant à l'intérieur des logiciels malveillants qui persistent même si vous redémarrez votre PC ou réinstallez votre système d'exploitation. C'est mauvais et AMD travaille sur un correctif. Mais un attaquant a toujours besoin d'un accès administratif à votre PC en premier lieu pour exécuter cette attaque.

En d'autres termes, c'est beaucoup moins effrayant que les vulnérabilités Meltdown et Spectre , qui permettait aux logiciels sans accès administratif (même au code JavaScript exécuté sur une page Web dans un navigateur Web) de lire des données auxquelles ils ne devraient pas avoir accès.

Et, contrairement à la façon dont les correctifs pour Meltdown et Spectre pourraient ralentir les systèmes existants , AMD dit qu'il n'y aura aucun impact sur les performances lors de la correction de ces bogues.

Que sont MASTERKEY, FALLOUT, RYZENFALL et CHIMERA?

EN RELATION: Intel Management Engine, expliqué: le petit ordinateur à l'intérieur de votre processeur

Trois des quatre vulnérabilités sont des attaques sur le processeur de sécurité de plate-forme d’AMD, ou PSP. Il s’agit d’un petit coprocesseur de sécurité intégré aux processeurs AMD. Il fonctionne en fait sur un processeur ARM séparé. C’est la version AMD du Moteur de gestion Intel (Intel ME), ou Enclave sécurisée d'Apple .

Ce processeur de sécurité est censé être complètement isolé du reste de l'ordinateur et uniquement autorisé à exécuter du code fiable et sécurisé. Il a également un accès complet à tout sur le système. Par exemple, il gère Module de plateforme sécurisée (TPM) fonctions qui permettent des choses comme le cryptage de l'appareil. La PSP a un micrologiciel qui peut être mis à jour via les mises à jour du BIOS du système, mais elle n'accepte que les mises à jour signées cryptographiquement par AMD, ce qui signifie que les attaquants ne peuvent pas le casser - en théorie.

La vulnérabilité MASTERKEY permet à un attaquant disposant d'un accès administratif sur un ordinateur de contourner la vérification de signature et d'installer son propre micrologiciel dans le processeur de sécurité de la plateforme AMD. Ce micrologiciel malveillant aurait alors un accès complet au système et persisterait même lorsque vous redémarreriez ou réinstallez votre système d'exploitation.

La PSP expose également une API à l'ordinateur. Les vulnérabilités FALLOUT et RYZENFALL tirent parti des failles que la PSP expose pour exécuter du code en PSP ou en mode de gestion système (SMM). L'attaquant ne devrait pas être en mesure d'exécuter du code dans ces environnements protégés et pourrait installer des logiciels malveillants persistants dans l'environnement SMM.

De nombreuses cartes mères socket AM4 et TR4 ont un «chipset Promontory». Il s'agit d'un composant matériel de la carte mère qui gère la communication entre le processeur AMD, la mémoire et d'autres périphériques système. Il a un accès complet à toute la mémoire et aux périphériques du système. Cependant, la vulnérabilité CHIMERA tire parti des failles du chipset Promontory. Pour en profiter, un attaquant devrait installer un nouveau pilote matériel, puis utiliser ce pilote pour déchiffrer le chipset et exécuter le code sur le processeur du chipset lui-même. Ce problème affecte uniquement certains systèmes Ryzen Workstation et Ryzen Pro, car le chipset n'est pas utilisé sur les plates-formes EPYC Server.

Là encore, toutes les failles AMD - MASTERKEY, FALLOUT, RYZENFALL et CHIMERA - nécessitent toutes qu'un attaquant compromette votre PC et exécute un logiciel avec un accès administrateur pour les exploiter. Cependant, cet attaquant pourra alors cacher le code malveillant là où les programmes de sécurité traditionnels ne le trouveront jamais.

Pour plus de détails, lisez Évaluation technique d’AMD et ça résumé technique de Trail of Bits .

CTS-Labs, qui a divulgué ces flux, pense qu'AMD est minimiser leur gravité. Cependant, alors que nous convenons qu’il s’agit de problèmes potentiellement graves qui devraient être résolus, nous pensons qu’il est important de souligner à quel point ils seraient difficiles à exploiter, contrairement à Meltdown et Spectre.

Les mises à jour du BIOS sont en cours

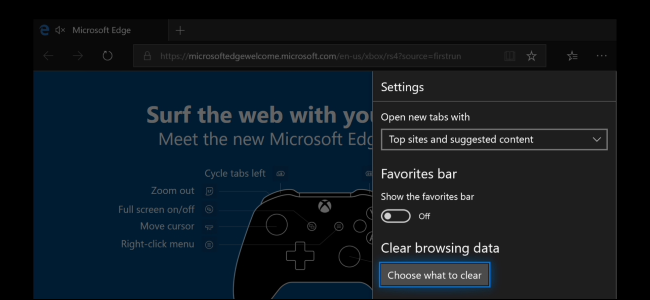

EN RELATION: Comment vérifier la version de votre BIOS et la mettre à jour

AMD corrigera les problèmes MASTERKEY, FALLOUT et RYZENFALL via des mises à jour du micrologiciel du processeur de sécurité de la plate-forme AMD (PSP). Ces mises à jour seront disponibles via BIOS updates . Vous devrez obtenir ces mises à jour du BIOS auprès du fabricant de votre PC ou, si vous avez construit votre propre PC, auprès du fabricant de votre carte mère.

Le 21 mars, AMD a annoncé qu'il prévoyait de publier ces mises à jour «dans les semaines à venir», alors gardez un œil sur les mises à jour du BIOS avant la fin du mois d'avril. CTS-Labs pense que cette chronologie est «radicalement optimiste», mais nous verrons ce qui se passe.

AMD a également annoncé qu'il travaillerait avec ASMedia, la société tierce qui a développé le chipset Promontory, pour corriger l'attaque CHIMERA. Cependant, comme le note CTS-Labs, AMD n'a pas fourni de calendrier pour ce correctif. Les correctifs pour CHIMERA seront également disponibles via les futures mises à jour du BIOS.

Image Credit: Joerg Huettenhoelscher /Shutterstock.com, Laboratoires CTS