AMD har nu bekræftet, at "AMD-fejl" afsløret af CTS-Labs er ægte. Vi anbefaler at installere BIOS-opdateringen, der løser dem, når den er tilgængelig. Men bekymre dig ikke for meget. Faren for disse mangler er blevet overdrevet.

Fire separate sårbarheder er blevet identificeret, og de hedder Ryzenfall, Masterkey, Fallout og Chimera. Disse mangler påvirker AMD Ryzen-processorer og EPYC-serverprocessorer, som begge er baseret på AMDs Zen-mikroarkitektur. Lige nu har der ikke været rapporter om, at disse sårbarheder blev udnyttet i naturen. Fejlene i sig selv er først for nylig blevet bekræftet. Desværre er der endnu ingen måde at afgøre, om en CPU er kompromitteret. Men her er hvad vi ved.

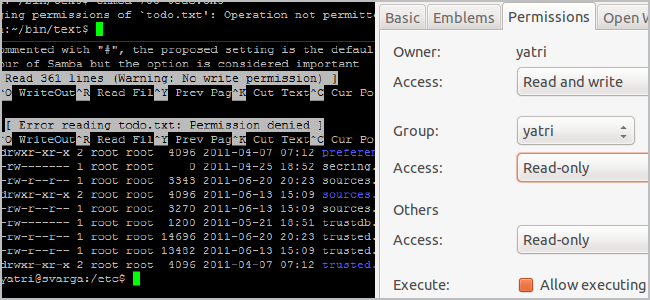

Angriberen har brug for administrativ adgang

RELATEREDE: Hvordan vil nedbrydning og spøgelsesfejl påvirke min pc?

Den virkelige takeaway her er, at hver eneste sårbarhed CTS-labs annonceret kræver administrativ adgang på en computer, der kører en AMD Ryzen eller EPYC CPU for at udnytte. Og hvis angriberen har administrativ adgang på din computer, kan de installere keyloggers, se alt hvad du laver, stjæle alle dine data og udføre mange andre grimme angreb.

Med andre ord tillader disse sårbarheder en hacker, der allerede har kompromitteret din computer, at gøre yderligere dårlige ting, som de ikke skulle være i stand til at gøre.

Disse sårbarheder er naturligvis stadig et problem. I værste fald kan en hacker effektivt kompromittere selve CPU'en og skjule malware inde i den, der fortsætter, selvom du genstarter din pc eller geninstallerer dit operativsystem. Det er dårligt, og AMD arbejder på en løsning. Men en angriber har stadig brug for administrativ adgang til din pc for det første for at udføre dette angreb.

Med andre ord er dette meget mindre skræmmende end Meltdown og Spectre sårbarheder , som tillod software uden administrativ adgang - selv JavaScript-kode, der kører på en webside i en webbrowser - at læse data, som den ikke skulle have adgang til.

Og i modsætning til hvordan patches til Meltdown og Spectre kunne sænke eksisterende systemer , AMD siger, at der ikke vil være nogen ydelsespåvirkning, når disse bugs rettes.

Hvad er MASTERKEY, FALLOUT, RYZENFALL og CHIMERA?

RELATEREDE: Intel Management Engine, forklaret: Den lille computer inde i din CPU

Tre af de fire sårbarheder er angreb på AMDs Platform Security Processor eller PSP. Dette er en lille, indlejret sikkerhedscoprocessor indbygget i AMDs CPU'er. Det kører faktisk på en separat ARM-CPU. Det er AMDs version af Intel Management Engine (Intel ME) eller Apple Secure Enclave .

Denne sikkerhedsprocessor skal være helt isoleret fra resten af computeren og kun få lov til at køre pålidelig, sikker kode. Det har også fuld adgang til alt på systemet. For eksempel håndterer den Trusted Platform Module (TPM) funktioner, der muliggør ting som enhedskryptering. PSP har firmware, der kan opdateres via system-BIOS-opdateringer, men den accepterer kun opdateringer, der er kryptografisk signeret af AMD, hvilket betyder, at angribere ikke kan knække det - i teorien.

MASTERKEY-sårbarheden tillader en hacker med administrativ adgang på en computer til at omgå signaturcheck og installere deres egen firmware inde i AMD Platform Security Processor. Denne ondsindede firmware vil derefter have fuld adgang til systemet og vil fortsætte, selv når du genstarter eller geninstallerer dit operativsystem.

PSP udsætter også en API for computeren. FALLOUT- og RYZENFALL-sårbarhederne udnytter de fejl, som PSP udsætter for at køre kode i PSP eller System Management Mode (SMM). Angriberen burde ikke være i stand til at køre kode i disse beskyttede miljøer og kunne installere vedvarende malware i SMM-miljøet.

Mange AM4- og TR4-bundkort har et "Promontory-chipset". Dette er en hardwarekomponent på bundkortet, der håndterer kommunikation mellem AMD CPU, hukommelse og andre systemenheder. Det har fuld adgang til al hukommelse og enheder på systemet. CHIMERA-sårbarheden udnytter imidlertid fejl i Promontory-chipsættet. For at drage fordel af det ville en angriber være nødt til at installere en ny hardwaredriver og derefter bruge denne driver til at knække chipset og køre kode på selve chipsetprocessoren. Dette problem påvirker kun nogle Ryzen Workstation- og Ryzen Pro-systemer, da chipsættet ikke bruges på EPYC-serverplatforme.

Igen kræver hver eneste AMD-fejl her - MASTERKEY, FALLOUT, RYZENFALL og CHIMERA - en angriber til at kompromittere din pc og køre software med administratoradgang for at udnytte dem. Denne angriber vil dog være i stand til at skjule ondsindet kode, hvor traditionelle sikkerhedsprogrammer aldrig finder den.

For flere detaljer, læs AMDs tekniske vurdering og dette teknisk resume fra Trail of Bits .

CTS-Labs, som afslørede disse strømme, mener AMD er det downplaying deres sværhedsgrad. Selvom vi er enige om, at dette potentielt er alvorlige problemer, der skal løses, føler vi det vigtigt at påpege, hvor vanskeligt de ville være at udnytte - i modsætning til Meltdown og Spectre.

BIOS-opdateringer er på vej

RELATEREDE: Sådan kontrolleres din BIOS-version og opdateres

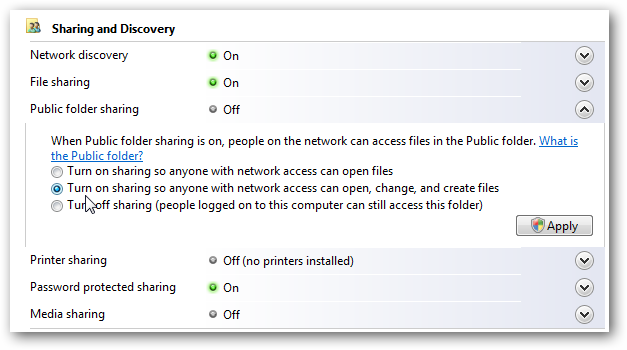

AMD vil løse MASTERKEY-, FALLOUT- og RYZENFALL-problemer via firmwareopdateringer til AMD Platform Security Processor (PSP). Disse opdateringer vil være tilgængelige via BIOS-opdateringer . Du bliver nødt til at få disse BIOS-opdateringer fra din pc-producent - eller, hvis du byggede din egen pc, fra din bundkortproducent.

Den 21. marts sagde AMD, at de planlagde at frigive disse opdateringer "i de kommende uger", så hold øje med BIOS-opdateringer inden udgangen af april. CTS-Labs mener, at denne tidslinje er "drastisk optimistisk", men vi får se, hvad der sker.

AMD har også sagt, at de vil arbejde med ASMedia, tredjepartsfirmaet, der har udviklet Promontory-chipsættet, for at lappe CHIMERA-angrebet. Som CTS-Labs bemærker, leverede AMD imidlertid ikke en tidslinje for denne patch. Rettelser til CHIMERA vil også blive gjort tilgængelige via fremtidige BIOS-opdateringer.

Billedkredit: Joerg Huettenhoelscher /Shutterstock.com, CTS Labs