L'avvelenamento della cache DNS, noto anche come spoofing DNS, è un tipo di attacco che sfrutta le vulnerabilità nel sistema dei nomi di dominio (DNS) per deviare il traffico Internet dai server legittimi e verso quelli falsi.

Uno dei motivi per cui l'avvelenamento DNS è così pericoloso è perché può diffondersi dal server DNS al server DNS. Nel 2010, un evento di avvelenamento da DNS ha portato il Great Firewall cinese a sfuggire temporaneamente ai confini nazionali della Cina, censurando Internet negli Stati Uniti fino a quando il problema non è stato risolto.

Come funziona il DNS

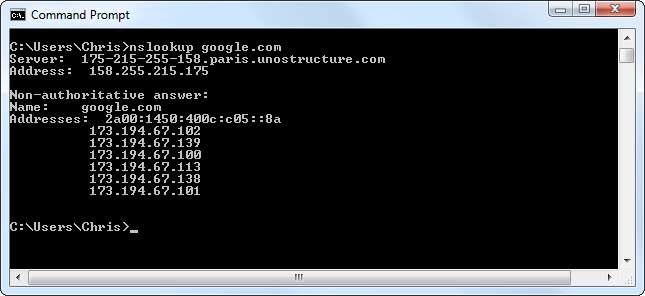

Ogni volta che il tuo computer contatta un nome di dominio come "google.com", deve prima contattare il suo server DNS. Il server DNS risponde con uno o più indirizzi IP dove il tuo computer può raggiungere google.com. Il tuo computer si connette quindi direttamente a quell'indirizzo IP numerico. Il DNS converte gli indirizzi leggibili dall'uomo come "google.com" in indirizzi IP leggibili dal computer come "173.194.67.102".

- Leggi di più: HTG spiega: che cos'è il DNS?

Caching DNS

Internet non ha solo un singolo server DNS, poiché sarebbe estremamente inefficiente. Il provider di servizi Internet gestisce i propri server DNS, che memorizzano nella cache le informazioni di altri server DNS. Il router di casa funziona come un server DNS, che memorizza nella cache le informazioni dai server DNS del tuo ISP. Il tuo computer dispone di una cache DNS locale, quindi può fare rapidamente riferimento alle ricerche DNS già eseguite anziché eseguire una ricerca DNS più e più volte.

Avvelenamento della cache DNS

Una cache DNS può essere avvelenata se contiene una voce errata. Ad esempio, se un utente malintenzionato ottiene il controllo di un server DNS e modifica alcune delle informazioni su di esso, ad esempio, potrebbe dire che google.com punta effettivamente a un indirizzo IP di proprietà dell'aggressore, il server DNS direbbe ai suoi utenti di cercare per Google.com all'indirizzo sbagliato. L'indirizzo dell'aggressore potrebbe contenere una sorta di sito Web di phishing dannoso

Anche l'avvelenamento da DNS come questo può diffondersi. Ad esempio, se vari provider di servizi Internet ottengono le loro informazioni DNS dal server compromesso, la voce DNS avvelenata si diffonderà ai provider di servizi Internet e verrà memorizzata nella cache. Si diffonderà quindi ai router domestici e alle cache DNS dei computer mentre cercano la voce DNS, ricevono la risposta errata e la memorizzano.

Il grande firewall cinese si diffonde negli Stati Uniti

Questo non è solo un problema teorico: è accaduto nel mondo reale su larga scala. Uno dei modi in cui funziona il Great Firewall cinese è il blocco a livello di DNS. Ad esempio, un sito web bloccato in Cina, come twitter.com, potrebbe avere i suoi record DNS puntati a un indirizzo errato sui server DNS in Cina. Ciò renderebbe Twitter inaccessibile con mezzi normali. Pensa a questo come se la Cina avvelenasse intenzionalmente le proprie cache del server DNS.

Nel 2010, un provider di servizi Internet al di fuori della Cina ha erroneamente configurato i propri server DNS per recuperare informazioni dai server DNS in Cina. Ha recuperato i record DNS errati dalla Cina e li ha memorizzati nella cache sui propri server DNS. Altri provider di servizi Internet hanno recuperato le informazioni DNS da quel provider di servizi Internet e le hanno utilizzate sui loro server DNS. Le voci DNS avvelenate hanno continuato a diffondersi fino a quando ad alcune persone negli Stati Uniti è stato impedito di accedere a Twitter, Facebook e YouTube sui loro fornitori di servizi Internet americani. Il Great Firewall of China era “trapelato” al di fuori dei suoi confini nazionali, impedendo a persone di altre parti del mondo di accedere a questi siti web. Questo essenzialmente ha funzionato come un attacco di avvelenamento DNS su larga scala. ( fonte .)

La soluzione

Il vero motivo per cui l'avvelenamento della cache DNS è un tale problema è perché non esiste un modo reale per determinare se le risposte DNS che ricevi siano effettivamente legittime o se siano state manipolate.

La soluzione a lungo termine all'avvelenamento della cache DNS è DNSSEC. DNSSEC consentirà alle organizzazioni di firmare i propri record DNS utilizzando la crittografia a chiave pubblica, assicurando che il computer sappia se un record DNS deve essere considerato attendibile o se è stato avvelenato e reindirizza a una posizione errata.

- Leggi di più: In che modo DNSSEC aiuterà a proteggere Internet e in che modo SOPA l'ha quasi reso illegale

Credito immagine: Andrew Kuznetsov su Flickr , Jemimus su Flickr , NASA