DNS-cachevergiftiging, ook wel DNS-spoofing genoemd, is een type aanval waarbij gebruik wordt gemaakt van kwetsbaarheden in het Domain Name System (DNS) om internetverkeer weg te leiden van legitieme servers en naar nep-servers.

Een van de redenen waarom DNS-vergiftiging zo gevaarlijk is, is omdat het zich van DNS-server naar DNS-server kan verspreiden. In 2010 leidde een DNS-vergiftigingsgebeurtenis ertoe dat de Grote Firewall van China tijdelijk aan de Chinese nationale grenzen ontsnapte en het internet in de VS censureerde totdat het probleem was verholpen.

Hoe DNS werkt

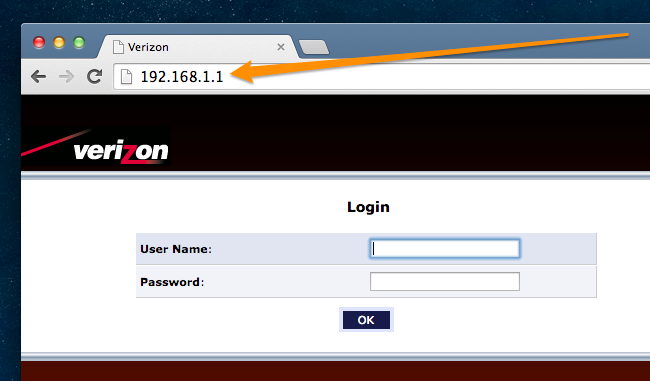

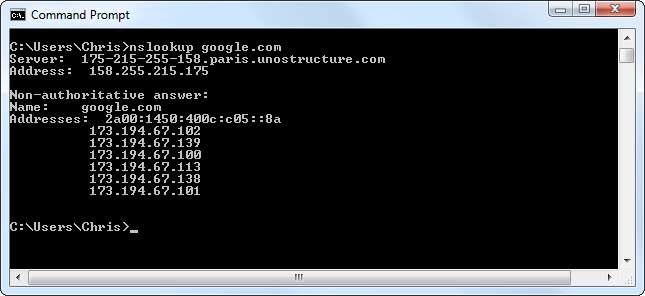

Telkens wanneer uw computer contact maakt met een domeinnaam zoals "google.com", moet deze eerst contact opnemen met de DNS-server. De DNS-server reageert met een of meer IP-adressen waar uw computer google.com kan bereiken. Uw computer maakt dan rechtstreeks verbinding met dat numerieke IP-adres. DNS converteert voor mensen leesbare adressen zoals "google.com" naar computerleesbare IP-adressen zoals "173.194.67.102".

- Lees verder: HTG legt uit: Wat is DNS?

DNS-caching

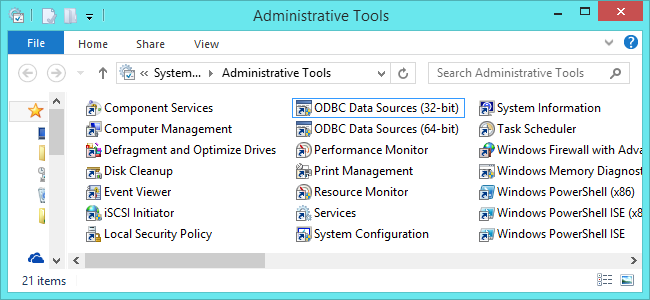

Het internet heeft niet slechts één DNS-server, dat zou buitengewoon inefficiënt zijn. Uw internetprovider beheert zijn eigen DNS-servers, die informatie van andere DNS-servers in de cache opslaan. Uw thuisrouter functioneert als een DNS-server, die informatie van de DNS-servers van uw ISP in de cache opslaat. Uw computer heeft een lokale DNS-cache, zodat deze snel kan verwijzen naar DNS-lookups die al zijn uitgevoerd, in plaats van steeds opnieuw een DNS-lookup uit te voeren.

DNS-cachevergiftiging

Een DNS-cache kan vergiftigd raken als deze een onjuiste invoer bevat. Als een aanvaller bijvoorbeeld de controle krijgt over een DNS-server en een deel van de informatie erop wijzigt - ze zouden bijvoorbeeld kunnen zeggen dat google.com daadwerkelijk verwijst naar een IP-adres dat de aanvaller bezit - zou die DNS-server zijn gebruikers vertellen voor Google.com op het verkeerde adres. Het adres van de aanvaller kan een soort kwaadaardige phishingwebsite bevatten

Dergelijke DNS-vergiftiging kan zich ook verspreiden. Als verschillende internetserviceproviders bijvoorbeeld hun DNS-informatie van de gecompromitteerde server krijgen, zal de vergiftigde DNS-invoer zich verspreiden naar de internetserviceproviders en daar in de cache worden opgeslagen. Het verspreidt zich vervolgens naar thuisrouters en de DNS-caches op computers terwijl ze het DNS-item opzoeken, het onjuiste antwoord ontvangen en het opslaan.

De grote firewall van China breidt zich uit naar de VS.

Dit is niet alleen een theoretisch probleem - het is op grote schaal in de echte wereld gebeurd. Een van de manieren waarop China’s Great Firewall werkt, is door te blokkeren op DNS-niveau. Voor een website die in China is geblokkeerd, zoals twitter.com, kunnen de DNS-records op DNS-servers in China naar een onjuist adres verwijzen. Dit zou ertoe leiden dat Twitter via normale middelen ontoegankelijk zou zijn. Beschouw dit als China dat opzettelijk zijn eigen DNS-servercaches vergiftigt.

In 2010 heeft een internetserviceprovider buiten China ten onrechte zijn DNS-servers geconfigureerd om informatie op te halen van DNS-servers in China. Het haalde de verkeerde DNS-records uit China en cacheerde ze op zijn eigen DNS-servers. Andere internetserviceproviders hebben DNS-informatie van die internetserviceprovider opgehaald en op hun DNS-servers gebruikt. De vergiftigde DNS-vermeldingen bleven zich verspreiden totdat sommige mensen in de VS de toegang tot Twitter, Facebook en YouTube op hun Amerikaanse internetproviders werden geblokkeerd. De Grote Firewall van China was buiten de landsgrenzen "gelekt", waardoor mensen van elders in de wereld geen toegang konden krijgen tot deze websites. Dit functioneerde in wezen als een grootschalige DNS-vergiftigingsaanval. ( Bron .)

De oplossing

De echte reden waarom DNS-cachevergiftiging zo'n probleem is, is omdat er geen echte manier is om vast te stellen of DNS-reacties die u ontvangt daadwerkelijk legitiem zijn of dat ze zijn gemanipuleerd.

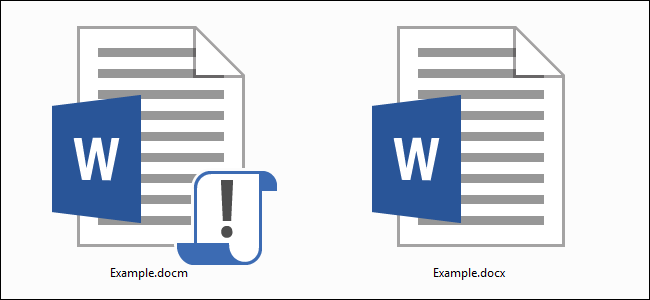

De langetermijnoplossing voor DNS-cache-vergiftiging is DNSSEC. Met DNSSEC kunnen organisaties hun DNS-records ondertekenen met behulp van public-key-cryptografie, zodat uw computer weet of een DNS-record moet worden vertrouwd of dat deze is vergiftigd en wordt omgeleid naar een onjuiste locatie.

- Lees verder: Hoe DNSSEC het internet zal helpen beveiligen en hoe SOPA het bijna illegaal heeft gemaakt

Afbeelding tegoed: Andrew Kuznetsov op Flickr , Jemimus op Flickr , NASA