Отруєння кешу DNS, також відоме як підробка DNS, - це тип атаки, який використовує вразливості в системі доменних імен (DNS), щоб відвернути Інтернет-трафік від законних серверів до підроблених.

Однією з причин отруєння DNS є настільки небезпечним, оскільки воно може поширюватися від DNS-сервера до DNS-сервера. У 2010 році внаслідок отруєння DNS, Великий брандмауер Китаю тимчасово врятувався від національних кордонів Китаю, піддавши цензурі Інтернет в США, доки проблема не була вирішена.

Як працює DNS

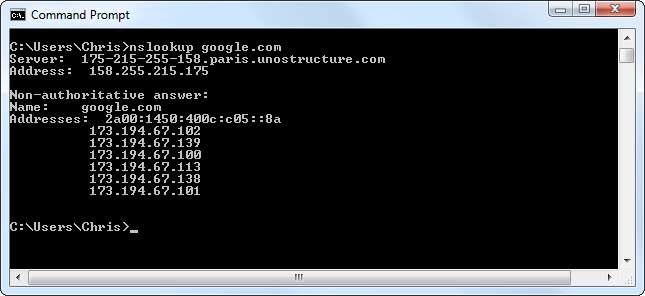

Кожного разу, коли ваш комп’ютер контактує з доменним іменем, таким як “google.com”, він повинен спочатку зв’язатися зі своїм DNS-сервером. DNS-сервер відповідає однією або кількома IP-адресами, за якими ваш комп’ютер може перейти на google.com. Потім ваш комп'ютер підключається безпосередньо до цієї цифрової IP-адреси. DNS перетворює зручні для читання адреси, як-от "google.com", для читання комп'ютером IP-адрес, таких як "173.194.67.102".

- Детальніше: HTG пояснює: що таке DNS?

Кешування DNS

Інтернет має не лише один сервер DNS, оскільки це було б вкрай неефективно. Ваш постачальник послуг Інтернету запускає власні DNS-сервери, які кешують інформацію з інших DNS-серверів. Ваш домашній маршрутизатор функціонує як DNS-сервер, який кешує інформацію з DNS-серверів вашого провайдера. На вашому комп’ютері є локальний кеш DNS, тому він може швидко посилатися на пошук DNS, який він уже виконував, а не виконувати пошук DNS знову і знову.

Отруєння кешу DNS

Кеш DNS може отруїтися, якщо він містить неправильний запис. Наприклад, якщо зловмисник отримує контроль над DNS-сервером і змінює частину інформації на ньому - наприклад, вони можуть сказати, що google.com насправді вказує на IP-адресу, якою володіє зловмисник, - що DNS-сервер скаже своїм користувачам шукати для Google.com за неправильною адресою. Адреса зловмисника може містити якийсь зловмисний фішинговий веб-сайт

Подібне отруєння DNS також може поширюватися. Наприклад, якщо різні постачальники послуг Інтернету отримують свою інформацію про DNS із скомпрометованого сервера, отруєний запис DNS поширюється на постачальників послуг Інтернету та зберігається там. Потім він поширюється на домашні маршрутизатори та кеші DNS на комп’ютерах, коли вони шукають запис DNS, отримують неправильну відповідь і зберігають його.

Великий брандмауер Китаю поширюється на США

Це не просто теоретична проблема - це сталося у реальному світі у великих масштабах. Одним із способів роботи Великого брандмауера Китаю є блокування на рівні DNS. Наприклад, на веб-сайті, заблокованому в Китаї, наприклад twitter.com, записи DNS можуть бути вказані на неправильну адресу на серверах DNS у Китаї. Це призведе до того, що Twitter буде недоступним звичайними засобами. Подумайте про це, як Китай навмисно отруює власні кеші DNS-серверів.

У 2010 році постачальник послуг Інтернету за межами Китаю помилково налаштував свої DNS-сервери для отримання інформації з DNS-серверів у Китаї. Він отримав неправильні записи DNS із Китаю та кешував їх на власних серверах DNS. Інші постачальники послуг Інтернету отримували інформацію DNS від цього постачальника послуг Інтернету та використовували її на своїх DNS-серверах. Отруєні записи DNS продовжували поширюватися, поки деяким людям у США не було заблоковано доступ до Twitter, Facebook та YouTube на своїх американських постачальниках Інтернет-послуг. Великий китайський брандмауер "просочився" за межі своїх національних кордонів, заважаючи людям з інших країн світу отримати доступ до цих веб-сайтів. Це, по суті, функціонувало як широкомасштабна атака отруєння DNS. ( Джерело .)

Рішення

Справжньою причиною отруєння кешу DNS є така проблема, оскільки немає реального способу визначити, чи дійсно отримані вами відповіді DNS є правомірними чи ними маніпулювали.

Довготривалим рішенням отруєння кешу DNS є DNSSEC. DNSSEC дозволить організаціям підписувати свої записи DNS за допомогою криптографії з відкритим ключем, гарантуючи, що ваш комп’ютер буде знати, чи слід довіряти запису DNS, чи він отруєний, і перенаправляє в неправильне місце.

Кредит зображення: Андрій Кузнєцов на Flickr , Джемімус на Flickr , NASA