Otrava mezipaměti DNS, známá také jako spoofing DNS, je typ útoku, který využívá chyby zabezpečení v systému názvů domén (DNS) k přesměrování internetového provozu od legitimních serverů k falešným.

Jedním z důvodů, proč je otrava DNS tak nebezpečná, je její šíření ze serveru DNS na server DNS. V roce 2010 měla událost otravy DNS za následek, že Velký čínský firewall dočasně unikl čínským národním hranicím a cenzuroval internet v USA, dokud nebyl problém vyřešen.

Jak DNS funguje

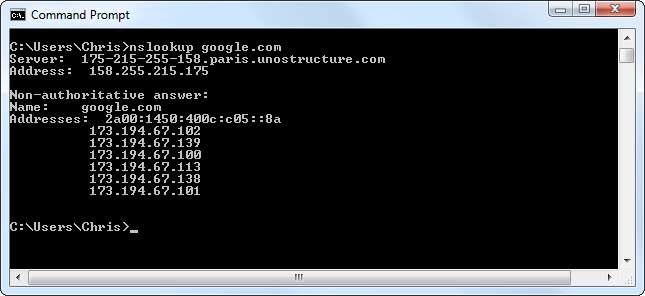

Kdykoli váš počítač kontaktuje název domény, například „google.com“, musí nejprve kontaktovat svůj server DNS. Server DNS odpovídá jednou nebo více adresami IP, které váš počítač může navštívit google.com. Váš počítač se poté připojí přímo k této číselné IP adrese. DNS převádí adresy čitelné člověkem, například „google.com“, na počítače, čitelné adresy IP, například „173.194.67.102“.

- Přečtěte si více: Vysvětlení HTG: Co je to DNS?

Ukládání do mezipaměti DNS

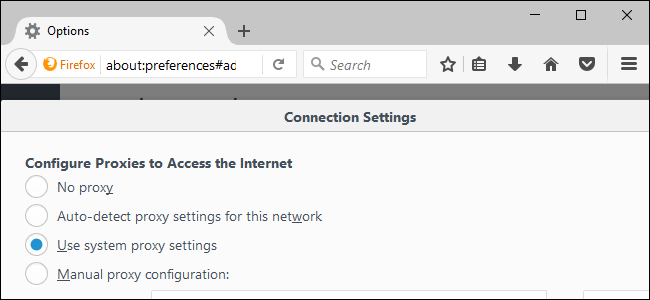

Internet nemá pouze jeden server DNS, protože by to bylo extrémně neúčinné. Váš poskytovatel internetových služeb provozuje své vlastní servery DNS, které ukládají informace z jiných serverů DNS do mezipaměti. Váš domácí router funguje jako server DNS, který ukládá informace ze serverů DNS vašeho poskytovatele internetových služeb. Váš počítač má místní mezipaměť DNS, takže může rychle odkazovat na vyhledávání DNS, která již byla provedena, namísto opakovaného vyhledávání DNS.

Otrava mezipamětí DNS

Mezipaměť DNS může být otrávena, pokud obsahuje nesprávný záznam. Pokud například útočník získá kontrolu nad serverem DNS a změní na něm některé informace - může například říci, že google.com ve skutečnosti ukazuje na adresu IP, kterou útočník vlastní -, že server DNS řekne svým uživatelům, aby se podívali pro Google.com na nesprávné adrese. Adresa útočníka může obsahovat nějaký druh škodlivého phishingového webu

Může se také šířit otrava DNS, jako je tato. Například pokud různí poskytovatelé internetových služeb získávají své informace DNS z napadeného serveru, otrávená položka DNS se rozšíří na poskytovatele internetových služeb a bude tam uložena do mezipaměti. Poté se rozšíří na domácí směrovače a mezipaměti DNS v počítačích, když vyhledají položku DNS, obdrží nesprávnou odpověď a uloží ji.

Velký čínský firewall se šíří do USA

Nejde jen o teoretický problém - stalo se to v reálném světě ve velkém měřítku. Jedním ze způsobů, jak funguje čínský velký firewall, je blokování na úrovni DNS. Například web blokovaný v Číně, například twitter.com, může mít své záznamy DNS namířené na nesprávnou adresu na serverech DNS v Číně. To by vedlo k tomu, že Twitter by byl nepřístupný běžnými prostředky. Přemýšlejte o tom jako o tom, že Čína úmyslně otrávila své vlastní mezipaměti serverů DNS.

V roce 2010 poskytovatel internetových služeb mimo Čínu omylem nakonfiguroval své servery DNS pro načítání informací ze serverů DNS v Číně. Načetlo nesprávné záznamy DNS z Číny a uložilo je do mezipaměti na vlastních serverech DNS. Ostatní poskytovatelé internetových služeb načetli informace DNS od tohoto poskytovatele internetových služeb a použili je na svých serverech DNS. Otrávené položky DNS se dále šířily, dokud některým lidem v USA nebyl u amerických poskytovatelů internetových služeb zablokován přístup k Twitteru, Facebooku a YouTube. Velký čínský firewall „unikl“ mimo své státní hranice a zabránil lidem z jiných částí světa v přístupu na tyto webové stránky. To v podstatě fungovalo jako rozsáhlý útok otravy DNS. ( Zdroj .)

Řešení

Skutečným důvodem otravy mezipaměti DNS je takový problém, protože neexistuje žádný skutečný způsob, jak určit, zda jsou odpovědi DNS, které dostáváte, skutečně legitimní nebo zda s nimi bylo manipulováno.

Dlouhodobým řešením otravy mezipaměti DNS je DNSSEC. DNSSEC umožní organizacím podepisovat své záznamy DNS pomocí kryptografie s veřejným klíčem a zajistí, že váš počítač bude vědět, zda by měl být záznam DNS důvěryhodný nebo zda byl otráven, a přesměrovává na nesprávné místo.

Kredit obrázku: Andrew Kuznetsov na Flickru , Jemimus na Flickru , NASA