DNS-cache-forgiftning, også kjent som DNS-spoofing, er en type angrep som utnytter sårbarheter i domenenavnsystemet (DNS) for å avlede internettrafikk fra legitime servere og mot falske.

En av grunnene til at DNS-forgiftning er så farlig, er at den kan spre seg fra DNS-server til DNS-server. I 2010 resulterte en DNS-forgiftning i at den store brannmuren i Kina midlertidig rømte fra Kinas nasjonale grenser, og sensurerte Internett i USA til problemet var løst.

Hvordan DNS fungerer

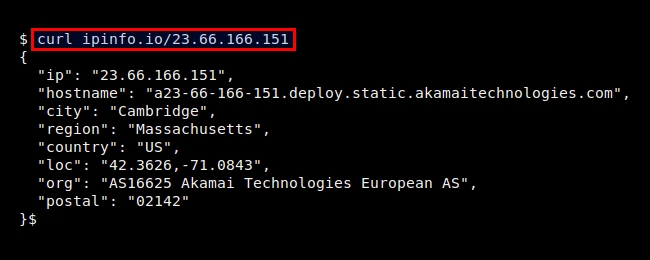

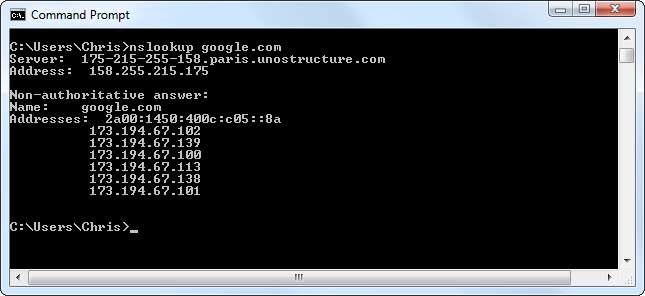

Når datamaskinen din kontakter et domenenavn som “google.com”, må den først kontakte DNS-serveren. DNS-serveren svarer med en eller flere IP-adresser der datamaskinen din kan nå google.com. Datamaskinen din kobles deretter direkte til den numeriske IP-adressen. DNS konverterer menneskelesbare adresser som “google.com” til datamaskinnlesbare IP-adresser som “173.194.67.102”.

- Les mer: HTG forklarer: Hva er DNS?

DNS-hurtigbufring

Internett har ikke bare en enkelt DNS-server, da det ville være ekstremt ineffektivt. Internett-leverandøren din driver sine egne DNS-servere, som cache informasjon fra andre DNS-servere. Hjemmesiden din fungerer som en DNS-server, som cacher informasjon fra Internett-leverandørens DNS-servere. Datamaskinen din har en lokal DNS-cache, så den kan raskt henvise til DNS-oppslag den allerede er utført i stedet for å utføre en DNS-oppslag om og om igjen.

DNS-hurtigbuffeforgiftning

En DNS-cache kan bli forgiftet hvis den inneholder feil oppføring. For eksempel, hvis en angriper får kontroll over en DNS-server og endrer noe av informasjonen på den - for eksempel kan de si at google.com faktisk peker på en IP-adresse angriperen eier - at DNS-serveren vil be brukerne om å se for Google.com på feil adresse. Angriperens adresse kan inneholde et slags skadelig nettfiskingsnettsted

DNS-forgiftning som dette kan også spre seg. For eksempel, hvis ulike Internett-leverandører får sin DNS-informasjon fra den kompromitterte serveren, vil den forgiftede DNS-oppføringen spre seg til Internett-leverandørene og bli cached der. Den vil da spre seg til hjemmerutere og DNS-hurtigbuffere på datamaskiner når de slår opp DNS-oppføringen, får feil svar og lagrer den.

Den store brannmuren i Kina sprer seg til USA

Dette er ikke bare et teoretisk problem - det har skjedd i den virkelige verden i stor skala. En av måtene Kinas Great Firewall fungerer på er gjennom blokkering på DNS-nivå. For eksempel kan et nettsted blokkert i Kina, for eksempel twitter.com, ha DNS-postene pekt på en feil adresse på DNS-servere i Kina. Dette vil føre til at Twitter blir utilgjengelig på vanlig måte. Tenk på dette som Kina med vilje forgiftet sine egne DNS-serverbuffere.

I 2010 konfigurerte en Internett-leverandør utenfor Kina feilaktig sine DNS-servere for å hente informasjon fra DNS-servere i Kina. Den hentet feil DNS-poster fra Kina og cachet dem på sine egne DNS-servere. Andre Internett-leverandører hentet DNS-informasjon fra den internettleverandøren og brukte den på DNS-serverne sine. De forgiftede DNS-oppføringene fortsatte å spre seg til noen mennesker i USA ble blokkert fra å få tilgang til Twitter, Facebook og YouTube på sine amerikanske internettleverandører. Den store brannmuren i Kina hadde "lekket" utenfor landets grenser, og forhindret folk fra andre steder i verden fra å få tilgang til disse nettstedene. Dette fungerte egentlig som et omfattende DNS-forgiftningsangrep. ( Kilde .)

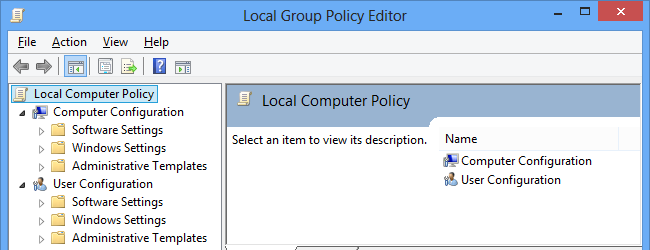

Løsningen

Den virkelige grunnen til at DNS-cache-forgiftning er et slikt problem, er fordi det ikke er noen reell måte å avgjøre om DNS-svar du mottar, faktisk er legitime eller om de har blitt manipulert.

Den langsiktige løsningen på DNS-cache-forgiftning er DNSSEC. DNSSEC vil tillate organisasjoner å signere DNS-postene sine ved hjelp av kryptering med offentlig nøkkel, og sørge for at datamaskinen din vet om en DNS-post skal stole på, eller om den er blitt forgiftet og omdirigerer til feil sted.

Bildekreditt: Andrew Kuznetsov på Flickr , Jemimus på Flickr , NASA