Az erős jelszóval ellátott WPA2 mindaddig biztonságos, amíg ki nem kapcsolja a WPS-t. Ezt a tanácsot itt találja útmutatók a Wi-Fi biztonságához az egész weben. A Wi-Fi Protected Setup jó ötlet volt, de használata hibás.

Az útválasztó valószínűleg támogatja a WPS-t, és valószínűleg alapértelmezés szerint engedélyezve van. Az UPnP-hez hasonlóan ez is egy nem biztonságos funkció, amely sebezhetőbbé teszi vezeték nélküli hálózatát a támadásokkal szemben.

Mi az a Wi-Fi Protected Setup?

ÖSSZEFÜGGŐ: A WEP, WPA és WPA2 Wi-Fi jelszavak közötti különbség

A legtöbb otthoni felhasználónak használnia kell WPA2-Personal , más néven WPA2-PSK. A „PSK” az „előre megosztott kulcs” kifejezés. Beállít egy vezeték nélküli jelszót az útválasztón, majd megadja ugyanazt a jelszót minden eszközön, amelyhez csatlakozik a WI-Fi hálózathoz. Ez lényegében olyan jelszót ad, amely megvédi a Wi-FI hálózatát az illetéktelen hozzáféréstől. Az útválasztó egy titkosító kulcsot nyer a jelszóból, amelyet a vezeték nélküli hálózati forgalom titkosításához használ, hogy a kulcs nélküli emberek ne lehallgathassák.

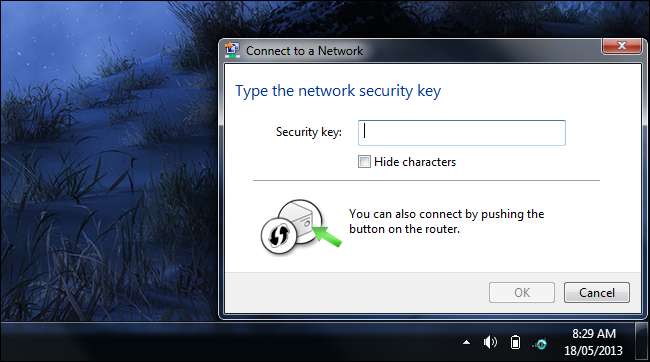

Ez kissé kellemetlen lehet, mivel minden új csatlakoztatott eszközön meg kell adnia a jelszavát. A probléma megoldására a Wi-Fi Protected Setup (WPS) szolgáltatást hozták létre. Amikor csatlakozik egy útválasztóhoz, ahol engedélyezve van a WPS, akkor egy üzenet jelenik meg, amely a Wi-Fi jelszó megadása helyett egy egyszerűbb módot kínál a csatlakozásra.

Miért nem biztonságos a Wi-Fi Protected Setup?

A Wi-Fi által védett beállítások megvalósításának számos módja van:

PIN : Az útválasztónak van egy nyolcjegyű PIN-kódja, amelyet a csatlakozáshoz meg kell adnia az eszközein. Ahelyett, hogy egyszerre ellenőrizné a teljes nyolcjegyű PIN-kódot, az útválasztó az első négy számjegyet külön-külön ellenőrzi az utolsó négy számjegytől. Ez nagyon megkönnyíti a WPS PIN-kódokat "nyers erő" különböző kombinációk kitalálásával. Csak 11 000 lehetséges négyjegyű kód létezik, és amint a brute force szoftver megfelelővé teszi az első négy számjegyet, a támadó továbbléphet a többi számjegyre. Sok fogyasztói útválasztó nem téved el a hibás WPS PIN megadása után, így a támadók újra és újra kitalálhatják. A WPS PIN-kód körülbelül egy nap alatt kénytelen kényszeríteni. [ Forrás ] Bárki használhatja a „Reaver” nevű szoftvert a WPS PIN törléséhez.

Nyomógomb-Csatlakozás : PIN vagy jelszó beírása helyett egyszerűen megnyomhat egy fizikai gombot az útválasztón, miután megpróbálta csatlakozni. (A gomb a beállító képernyőn szoftveres gomb is lehet.) Ez biztonságosabb, mivel az eszközök csak néhány percig tudnak csatlakozni ezzel a módszerrel a gomb megnyomása után, vagy egyetlen eszköz csatlakozása után. Nem lesz aktív és folyamatosan használható, mint a WPS PIN-kód. A nyomógombos csatlakozás nagyrészt biztonságosnak tűnik, az egyetlen sebezhetőség az, hogy bárki, aki fizikai hozzáféréssel rendelkezik az útválasztóhoz, megnyomhatja a gombot és csatlakozhat, még akkor is, ha nem ismeri a Wi-Fi jelszót.

A PIN kötelező

Bár a nyomógombos csatlakozás vitathatatlanul biztonságos, a PIN-hitelesítési módszer a kötelező, alapszintű módszer, amelyet minden tanúsított WPS-eszköznek támogatnia kell. Így van - a WPS specifikáció előírja, hogy az eszközöknek a legbizonytalanabb hitelesítési módszert kell megvalósítaniuk.

Az útválasztó-gyártók nem tudják megoldani ezt a biztonsági problémát, mert a WPS specifikáció a PIN-kódok ellenőrzésének nem biztonságos módját követeli meg. Minden eszköz, amely a specifikációnak megfelelően alkalmazza a Wi-Fi Protected Setup alkalmazást, sebezhető lesz. Maga a specifikáció nem jó.

Letilthatja a WPS-t?

Számos különböző típusú útválasztó létezik.

- Egyes útválasztók nem engedélyezik a WPS letiltását, és a konfigurációs felületeikben nem adnak erre lehetőséget.

- Néhány útválasztó lehetőséget nyújt a WPS letiltására, de ez az opció nem tesz semmit, és a WPS továbbra is engedélyezve van az Ön tudta nélkül. 2012-ben ezt a hibát „minden Linksys és Cisco Valet vezeték nélküli hozzáférési pont… tesztelték”. [ Forrás ]

- Egyes útválasztók lehetővé teszik a WPS letiltását vagy engedélyezését, és nem kínálnak választási lehetőséget a hitelesítési módszerek számára.

- Egyes útválasztók lehetővé teszik a PIN-alapú WPS-hitelesítés letiltását, miközben továbbra is nyomógombos hitelesítést használ.

- Néhány útválasztó egyáltalán nem támogatja a WPS-t. Valószínűleg ezek a legbiztonságosabbak.

A WPS letiltása

ÖSSZEFÜGGŐ: Az UPnP biztonsági kockázat?

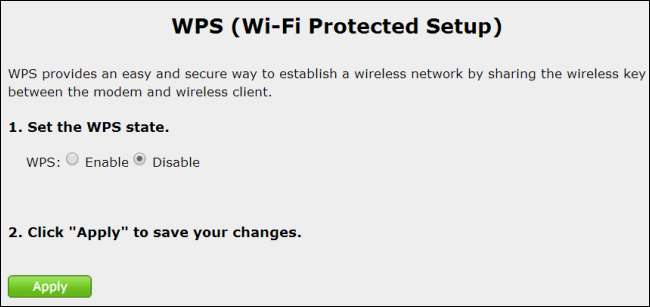

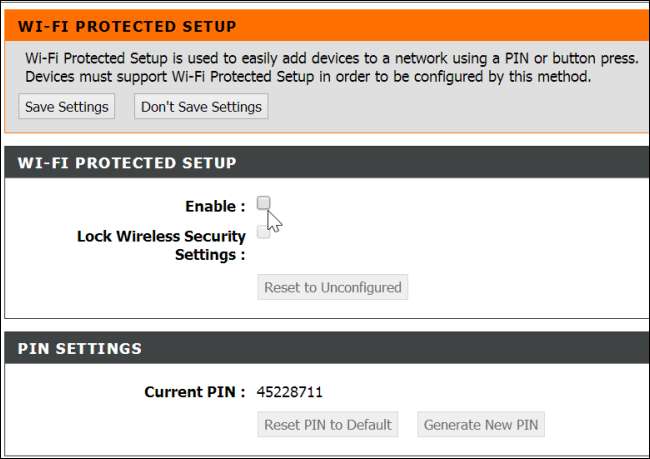

Ha az útválasztó lehetővé teszi a WPS letiltását, akkor valószínűleg megtalálhatja ezt az opciót a Wi-Fi Protected Setup vagy a WPS alatt a webalapú konfigurációs felületén.

Legalább tiltsa le a PIN-alapú hitelesítési lehetőséget. Számos eszközön csak azt választhatja meg, hogy engedélyezi vagy letiltja a WPS-t. Válassza ki a WPS letiltását, ha csak így tehet.

Kicsit aggódnánk a WPS engedélyezésének hagyása miatt, még akkor is, ha a PIN opció ki van kapcsolva. Tekintettel az útválasztó-gyártók szörnyű nyilvántartására, amikor a WPS-ről és másról van szó olyan nem biztonságos funkciók, mint az UPnP , nem lehetséges, hogy egyes WPS-implementációk továbbra is elérhetővé teszik a PIN-alapú hitelesítést akkor is, ha úgy tűnik, hogy le van tiltva?

Persze elméletileg biztonságban lehetne a WPS engedélyezésével, amíg a PIN-alapú hitelesítést letiltották, de miért vállalja a kockázatot? A WPS csak annyit tesz, hogy könnyebben csatlakozhat a Wi-Fi-hez. Ha olyan jelszót hoz létre, amely könnyen megjegyezhető, akkor ugyanolyan gyorsan kell tudnia csatlakozni. És ez csak első alkalommal jelent problémát - miután egyszer csatlakoztatott egy eszközt, nem kellett volna újra megtennie. A WPS iszonyatosan kockázatos egy olyan funkció szempontjából, amely ilyen kicsi előnyöket kínál.

Kép jóváírása: Jeff Keyzer a Flickr-en