WPA2 con una contraseña segura es seguro siempre que desactive WPS. Encontrarás este consejo en guías para asegurar su Wi-Fi en toda la web. La configuración protegida de Wi-Fi fue una buena idea, pero usarla es un error.

Su enrutador probablemente admita WPS y probablemente esté habilitado de manera predeterminada. Al igual que UPnP, esta es una función insegura que hace que su red inalámbrica sea más vulnerable a los ataques.

¿Qué es la configuración protegida de Wi-Fi?

RELACIONADO: La diferencia entre las contraseñas Wi-Fi WEP, WPA y WPA2

La mayoría de los usuarios domésticos deberían usar WPA2-Personal , también conocido como WPA2-PSK. El "PSK" significa "clave precompartida". Configura una contraseña inalámbrica en su enrutador y luego proporciona la misma contraseña en cada dispositivo que conecta a su red Wi-Fi. Básicamente, esto le brinda una contraseña que protege su red Wi-FI del acceso no autorizado. El enrutador obtiene una clave de encriptación de su frase de contraseña, que utiliza para encriptar el tráfico de su red inalámbrica para garantizar que las personas que no tengan la clave no puedan escucharla.

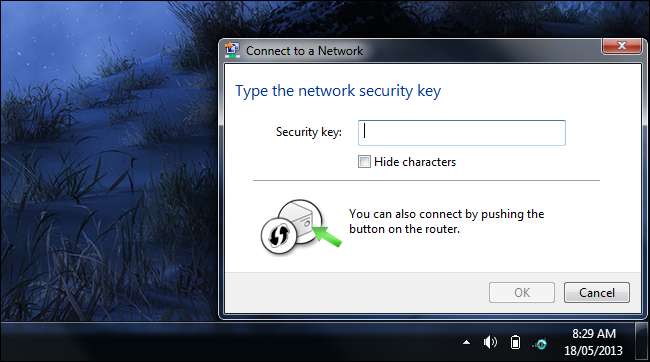

Esto puede ser un poco inconveniente, ya que debe ingresar su frase de contraseña en cada nuevo dispositivo que conecte. La configuración protegida Wi-FI (WPS) se creó para resolver este problema. Cuando te conectes a un enrutador con WPS habilitado, verás un mensaje que indica que puedes usar una forma más fácil de conectarte en lugar de ingresar tu frase de contraseña de Wi-Fi.

Por qué la configuración protegida de Wi-Fi es insegura

Hay varias formas diferentes de implementar la configuración protegida Wi-Fi:

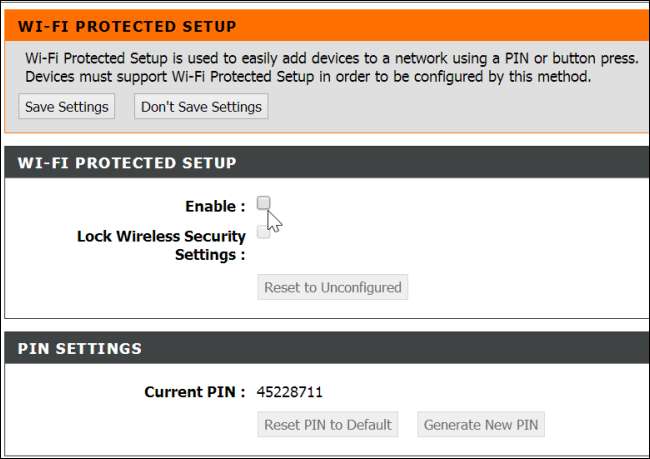

ALFILER : El enrutador tiene un PIN de ocho dígitos que debe ingresar en sus dispositivos para conectarse. En lugar de verificar todo el PIN de ocho dígitos a la vez, el enrutador verifica los primeros cuatro dígitos por separado de los últimos cuatro dígitos. Esto hace que los PIN de WPS sean muy fáciles de "fuerza bruta" adivinando diferentes combinaciones. Solo hay 11.000 códigos posibles de cuatro dígitos, y una vez que el software de fuerza bruta obtiene los primeros cuatro dígitos correctamente, el atacante puede pasar al resto de los dígitos. Muchos enrutadores de consumidores no se detienen después de que se proporciona un PIN WPS incorrecto, lo que permite a los atacantes adivinar una y otra vez. Un PIN de WPS puede ser forzado en aproximadamente un día. [ Fuente ] Cualquiera puede usar un software llamado "Reaver" para descifrar un PIN de WPS.

Conexión por botón : En lugar de ingresar un PIN o una frase de contraseña, simplemente puede presionar un botón físico en el enrutador después de intentar conectarse. (El botón también puede ser un botón de software en una pantalla de configuración). Esto es más seguro, ya que los dispositivos solo pueden conectarse con este método durante unos minutos después de presionar el botón o después de que se conecta un solo dispositivo. No estará activo y disponible para explotar todo el tiempo, como lo está un PIN WPS. La conexión mediante botón parece en gran medida segura, y la única vulnerabilidad es que cualquier persona con acceso físico al enrutador podría presionar el botón y conectarse, incluso si no conocía la frase de contraseña de Wi-Fi.

El PIN es obligatorio

Si bien la conexión con botón pulsador es posiblemente segura, el método de autenticación con PIN es el método básico obligatorio que todos los dispositivos WPS certificados deben admitir. Así es: la especificación WPS exige que los dispositivos implementen el método de autenticación más inseguro.

Los fabricantes de enrutadores no pueden solucionar este problema de seguridad porque la especificación WPS requiere el método inseguro de verificar los PIN. Cualquier dispositivo que implemente la configuración protegida Wi-FI de acuerdo con la especificación será vulnerable. La especificación en sí no es buena.

¿Puede desactivar WPS?

Existen varios tipos diferentes de enrutadores.

- Algunos enrutadores no le permiten deshabilitar WPS, por lo que no ofrecen ninguna opción en sus interfaces de configuración para hacerlo.

- Algunos enrutadores ofrecen una opción para deshabilitar WPS, pero esta opción no hace nada y WPS sigue habilitado sin su conocimiento. En 2012, se encontró esta falla en "todos los puntos de acceso inalámbricos Linksys y Cisco Valet ... probados". [ Fuente ]

- Algunos enrutadores le permitirán deshabilitar o habilitar WPS, sin ofrecer opciones de métodos de autenticación.

- Algunos enrutadores le permitirán deshabilitar la autenticación WPS basada en PIN mientras aún usa la autenticación de botón.

- Algunos enrutadores no admiten WPS en absoluto. Estos son probablemente los más seguros.

Cómo deshabilitar WPS

RELACIONADO: ¿UPnP es un riesgo de seguridad?

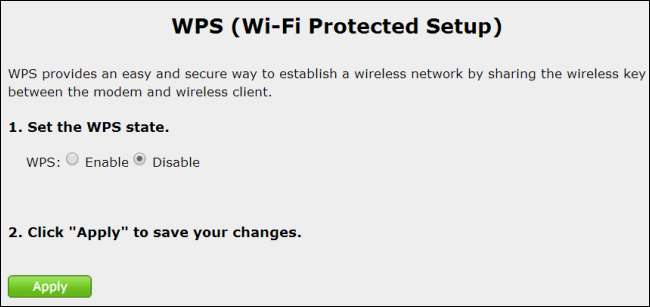

Si su enrutador le permite deshabilitar WPS, probablemente encontrará esta opción en Configuración protegida Wi-FI o WPS en su interfaz de configuración basada en la web.

Debería al menos deshabilitar la opción de autenticación basada en PIN. En muchos dispositivos, solo podrá elegir si habilitar o deshabilitar WPS. Elija deshabilitar WPS si esa es la única opción que puede hacer.

Nos preocuparía un poco dejar WPS habilitado, incluso si la opción de PIN parece estar deshabilitada. Dado el historial terrible de los fabricantes de enrutadores cuando se trata de WPS y otros características inseguras como UPnP , ¿no es posible que algunas implementaciones de WPS continúen haciendo que la autenticación basada en PIN esté disponible incluso cuando parece estar deshabilitada?

Claro, teóricamente podría estar seguro con WPS habilitado siempre que la autenticación basada en PIN esté deshabilitada, pero ¿por qué correr el riesgo? Todo lo que WPS realmente hace es permitirle conectarse a Wi-Fi más fácilmente. Si crea una frase de contraseña que pueda recordar fácilmente, debería poder conectarse con la misma rapidez. Y esto solo es un problema la primera vez: una vez que haya conectado un dispositivo una vez, no debería tener que volver a hacerlo. WPS es tremendamente arriesgado para una función que ofrece un beneficio tan pequeño.

Credito de imagen: Jeff Keyzer en Flickr