Un total de 500 millones de cuentas Zoom están a la venta en la web oscura gracias al "relleno de credenciales". Es una forma habitual de que los delincuentes accedan a cuentas online. Esto es lo que realmente significa ese término y cómo puede protegerse.

Comienza con bases de datos de contraseñas filtradas

Los ataques contra los servicios en línea son comunes. Los delincuentes a menudo aprovechan las fallas de seguridad en los sistemas para adquirir bases de datos de nombres de usuario y contraseñas. Bases de datos de credenciales de inicio de sesión robadas a menudo se venden en línea en la web oscura , con criminales pagando Bitcoin por el privilegio de acceder a la base de datos.

Supongamos que tiene una cuenta en el foro de Avast, que fue violado en 2014 . Esa cuenta fue violada y los delincuentes pueden tener su nombre de usuario y contraseña en el foro de Avast. Avast se puso en contacto contigo y te hizo cambiar la contraseña del foro, entonces, ¿cuál es el problema?

Desafortunadamente, el problema es que muchas personas reutilizan las mismas contraseñas en diferentes sitios web. Supongamos que los datos de inicio de sesión del foro de Avast eran "[email protected]" y "AmazingPassword". Si inició sesión en otros sitios web con el mismo nombre de usuario (su dirección de correo electrónico) y contraseña, cualquier delincuente que adquiera sus contraseñas filtradas puede obtener acceso a esas otras cuentas.

RELACIONADO: ¿Qué es la Dark Web?

Relleno de credenciales en acción

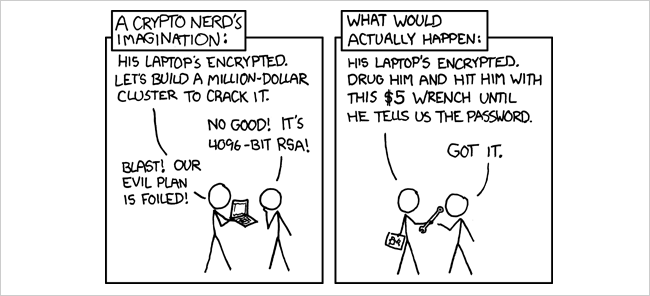

El "relleno de credenciales" implica el uso de estas bases de datos de detalles de inicio de sesión filtrados e intentar iniciar sesión con ellos en otros servicios en línea.

Los delincuentes toman grandes bases de datos de combinaciones de nombre de usuario y contraseña filtradas, a menudo millones de credenciales de inicio de sesión, e intentan iniciar sesión con ellas en otros sitios web. Algunas personas reutilizan la misma contraseña en varios sitios web, por lo que algunas coincidirán. Esto generalmente se puede automatizar con software, probando rápidamente muchas combinaciones de inicio de sesión.

Para algo tan peligroso que suena tan técnico, eso es todo: probar credenciales ya filtradas en otros servicios y ver qué funciona. En otras palabras, los "piratas informáticos" introducen todas esas credenciales de inicio de sesión en el formulario de inicio de sesión y ven qué sucede. Algunos de ellos seguro que funcionarán.

Este es uno de los mas formas comunes en que los atacantes "piratean" cuentas en línea estos días. Solo en 2018, la red de distribución de contenido Akamai registró casi 30 mil millones de ataques de relleno de credenciales.

RELACIONADO: Cómo los atacantes realmente "piratean cuentas" en línea y cómo protegerse

Cómo protegerse

Protegerse del relleno de credenciales es bastante simple e implica seguir las mismas prácticas de seguridad de contraseñas que los expertos en seguridad han recomendado durante años. No existe una solución mágica, solo una buena higiene de contraseñas. Este es el consejo:

- Evite reutilizar contraseñas: Use una contraseña única para cada cuenta que use en línea. De esa manera, incluso si su contraseña se filtra, no se puede utilizar para iniciar sesión en otros sitios web. Los atacantes pueden intentar introducir sus credenciales en otros formularios de inicio de sesión, pero no funcionarán.

- Utilice un administrador de contraseñas: Recordar contraseñas únicas y seguras es una tarea casi imposible si tiene cuentas en bastantes sitios web, y casi todos las tienen. Nosotros recomendamos usando un administrador de contraseñas me gusta 1 contraseña (pagado) o Bitwarden (gratuito y de código abierto) para recordar sus contraseñas. Incluso puede generar esas contraseñas seguras desde cero.

- Habilite la autenticación de dos factores: Con autenticación de dos pasos , debe proporcionar algo más, como un código generado por una aplicación o enviado por SMS, cada vez que inicie sesión en un sitio web. Incluso si un atacante tiene su nombre de usuario y contraseña, no podrá iniciar sesión en su cuenta si no tiene ese código.

- Reciba notificaciones de contraseña filtrada: Con un servicio como ¿Me han engañado? , usted puede recibir una notificación cuando sus credenciales aparezcan en una filtración .

RELACIONADO: Cómo comprobar si han robado su contraseña

Cómo los servicios pueden proteger contra el relleno de credenciales

Si bien las personas deben asumir la responsabilidad de proteger sus cuentas, existen muchas formas de proteger los servicios en línea contra los ataques de relleno de credenciales.

- Escanee bases de datos filtradas para contraseñas de usuario: Facebook y Netflix he escaneado bases de datos filtradas para contraseñas, haciendo referencias cruzadas con las credenciales de inicio de sesión en sus propios servicios. Si hay una coincidencia, Facebook o Netflix pueden solicitar a su propio usuario que cambie su contraseña. Esta es una forma de vencer a los que llenan de credenciales.

- Ofrezca autenticación de dos factores: Los usuarios deben poder habilitar la autenticación de dos factores para proteger sus cuentas en línea. Los servicios especialmente sensibles pueden hacer que esto sea obligatorio. También pueden hacer que un usuario haga clic en un enlace de verificación de inicio de sesión en un correo electrónico para confirmar la solicitud de inicio de sesión.

- Requiere un CAPTCHA: Si un intento de inicio de sesión parece extraño, un servicio puede requerir ingresar un código CAPTCHA que se muestra en una imagen o hacer clic en otro formulario para verificar que un humano, y no un bot, está intentando iniciar sesión.

- Limitar los intentos de inicio de sesión repetidos : Los servicios deben intentar impedir que los bots intenten una gran cantidad de intentos de inicio de sesión en un corto período de tiempo. Los bots sofisticados modernos pueden intentar iniciar sesión desde varias direcciones IP a la vez para disfrazar sus intentos de relleno de credenciales.

Las malas prácticas de contraseñas y, para ser justos, los sistemas en línea mal protegidos que a menudo son demasiado fáciles de comprometer, hacen que el relleno de credenciales sea un grave peligro para la seguridad de las cuentas en línea. No es de extrañar Muchas empresas de la industria tecnológica quieren construir un mundo más seguro sin contraseñas. .

RELACIONADO: La industria tecnológica quiere eliminar la contraseña. ¿O lo hace?