Es un momento aterrador para ser usuario de Windows. Lenovo estaba empaquetando adware Superfish que secuestraba HTTPS , Comodo se envía con un agujero de seguridad aún peor llamado PrivDog, y docenas de otras aplicaciones como LavaSoft están haciendo lo mismo. Es realmente malo, pero si desea que sus sesiones web encriptadas sean secuestradas, diríjase a Descargas de CNET o cualquier sitio de software gratuito, porque ahora todos están agrupando adware que rompe HTTPS.

RELACIONADO: Esto es lo que sucede cuando instala las 10 mejores aplicaciones de Download.com

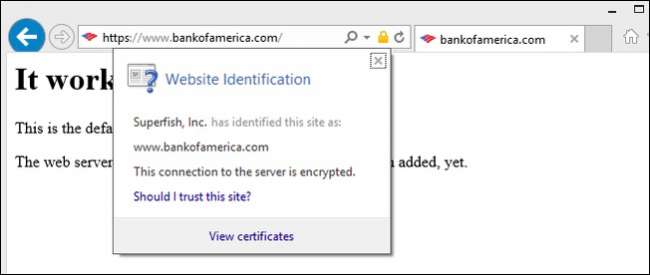

El fiasco de Superfish comenzó cuando los investigadores notaron que Superfish, incluido en las computadoras Lenovo, estaba instalando un certificado raíz falso en Windows que esencialmente secuestra toda la navegación HTTPS para que los certificados siempre parezcan válidos incluso si no lo son, y lo hicieron de esa manera. manera insegura en que cualquier hacker de script kiddie podría lograr lo mismo.

Y luego están instalando un proxy en su navegador y forzando toda su navegación a través de él para que puedan insertar anuncios. Eso es correcto, incluso cuando se conecta a su banco, sitio de seguro médico o cualquier lugar que deba ser seguro. Y nunca lo sabrías, porque rompieron el cifrado de Windows para mostrarte anuncios.

Pero el hecho triste, triste es que no son los únicos que hacen esto - adware como Wajam, Geniusbox, Content Explorer y otros están haciendo exactamente lo mismo , instalando sus propios certificados y obligando a toda su navegación (incluidas las sesiones de navegación encriptadas HTTPS) a pasar por su servidor proxy. Y puede infectarse con esta tontería simplemente instalando dos de las 10 mejores aplicaciones en CNET Downloads.

La conclusión es que ya no puede confiar en ese icono de candado verde en la barra de direcciones de su navegador. Y eso da miedo, da miedo.

Cómo funciona el software publicitario que secuestra HTTPS y por qué es tan malo

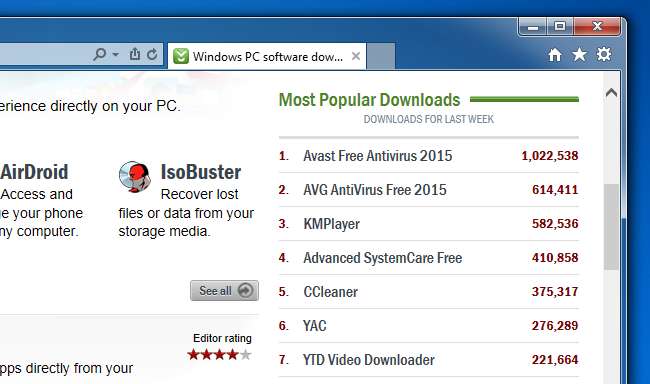

Como hemos mostrado antes, si comete el gran error de confiar en las descargas de CNET, ya podría estar infectado con este tipo de adware. Dos de las diez descargas principales en CNET (KMPlayer y YTD) incluyen dos tipos diferentes de adware secuestrador de HTTPS , y en nuestra investigación descubrimos que la mayoría de los otros sitios de software gratuito están haciendo lo mismo.

Nota: los instaladores son tan complicados y complicados que no estamos seguros de quién es técnicamente haciendo el "paquete", pero CNET está promocionando estas aplicaciones en su página de inicio, por lo que es realmente una cuestión de semántica. Si está recomendando que las personas descarguen algo que es malo, también tiene la culpa. También descubrimos que muchas de estas empresas de adware son secretamente las mismas personas que utilizan diferentes nombres de empresas.

Según los números de descarga de la lista de los 10 principales solo en Descargas de CNET, un millón de personas se infectan cada mes con adware que está secuestrando sus sesiones web cifradas en su banco, correo electrónico o cualquier cosa que deba ser segura.

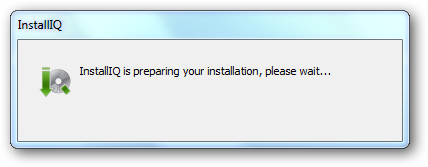

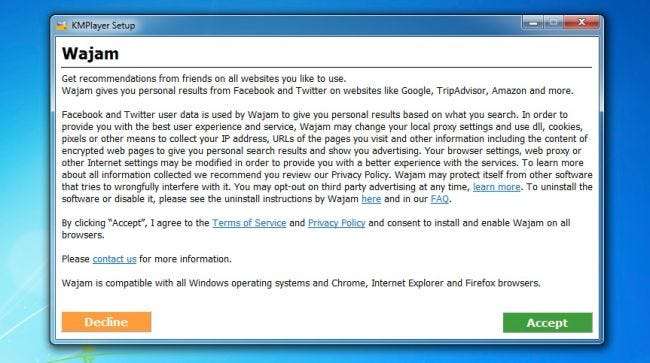

Si cometió el error de instalar KMPlayer y logra ignorar todos los demás crapware, se le presentará esta ventana. Y si accidentalmente haces clic en Aceptar (o presionas la tecla incorrecta), tu sistema se apagará.

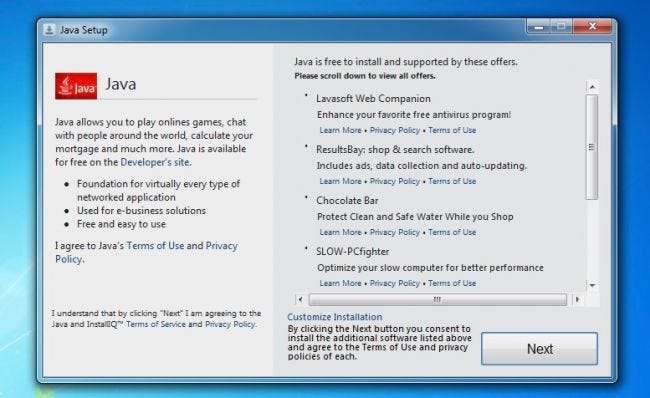

Si terminó descargando algo de una fuente aún más incompleta, como los anuncios de descarga en su motor de búsqueda favorito, verá una lista completa de cosas que no son buenas. Y ahora sabemos que muchos de ellos romperán por completo la validación del certificado HTTPS, dejándolo completamente vulnerable.

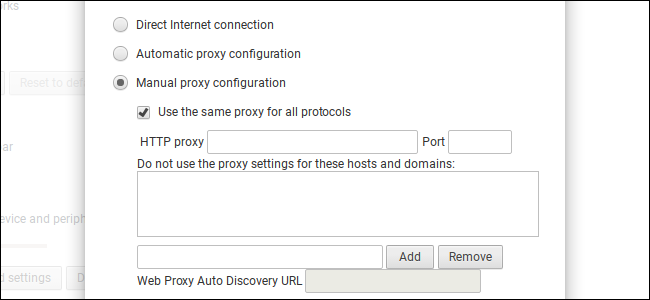

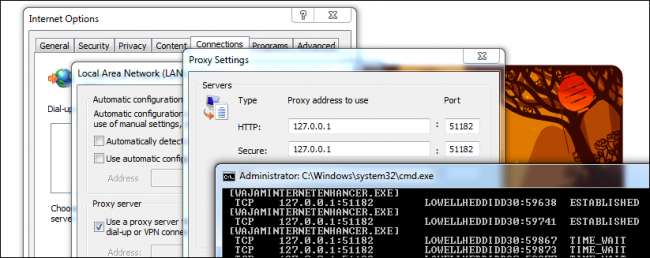

Una vez que se infecta con cualquiera de estas cosas, lo primero que sucede es que configura el proxy de su sistema para que se ejecute a través de un proxy local que instala en su computadora. Preste especial atención al elemento "Seguro" a continuación. En este caso, fue de Wajam Internet "Enhancer", pero podría ser Superfish o Geniusbox o cualquiera de los otros que hemos encontrado, todos funcionan de la misma manera.

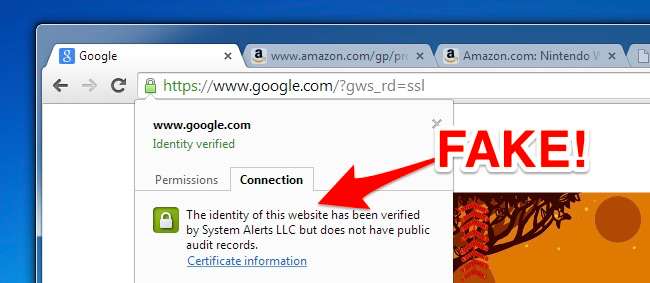

Cuando vaya a un sitio que debería ser seguro, verá el ícono de candado verde y todo se verá perfectamente normal. Incluso puede hacer clic en el candado para ver los detalles, y parecerá que todo está bien. Estás usando una conexión segura, e incluso Google Chrome informará que estás conectado a Google con una conexión segura. ¡Pero no lo eres!

System Alerts LLC no es un certificado raíz real y en realidad está pasando por un proxy Man-in-the-Middle que inserta anuncios en las páginas (y quién sabe qué más). Debería enviarles por correo electrónico todas sus contraseñas, sería más fácil.

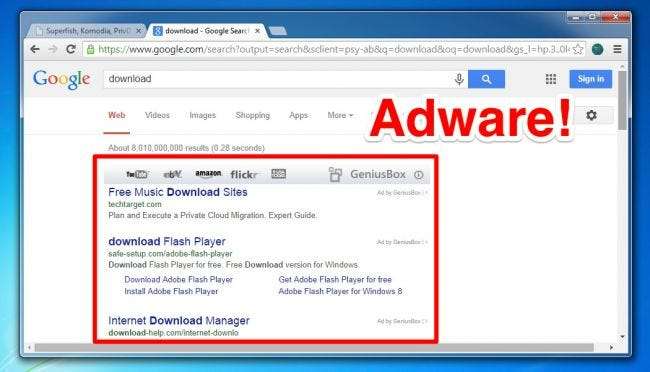

Una vez que el adware esté instalado y procese todo su tráfico, comenzará a ver anuncios realmente desagradables por todas partes. Estos anuncios se muestran en sitios seguros, como Google, reemplazando los anuncios de Google reales, o aparecen como ventanas emergentes por todas partes, ocupando todos los sitios.

La mayor parte de este software publicitario muestra enlaces "publicitarios" a software malicioso. Entonces, si bien el adware en sí mismo puede ser una molestia legal, permiten algunas cosas realmente malas.

Para lograrlo, instalan sus certificados raíz falsos en el almacén de certificados de Windows y luego utilizan las conexiones seguras como proxy mientras las firman con su certificado falso.

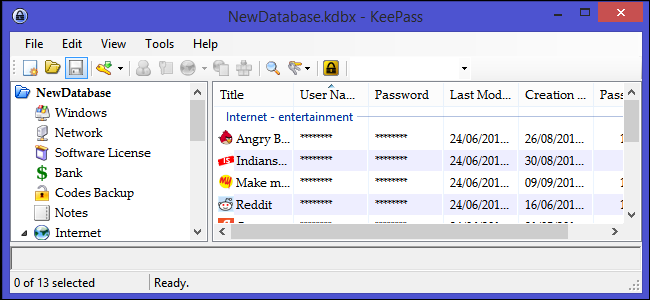

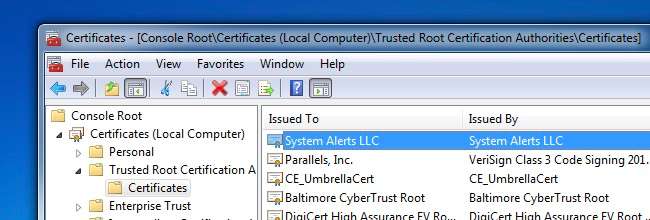

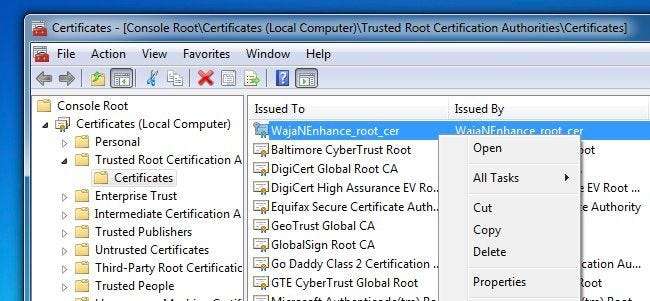

Si miras en el panel Certificados de Windows, puedes ver todo tipo de certificados completamente válidos ... pero si tu PC tiene algún tipo de adware instalado, verás cosas falsas como System Alerts, LLC o Superfish, Wajam o docenas de otras falsificaciones.

Incluso si ha sido infectado y luego ha eliminado el software malicioso, es posible que los certificados sigan allí, lo que lo hace vulnerable a otros piratas informáticos que podrían haber extraído las claves privadas. Muchos de los instaladores de adware no eliminan los certificados cuando los desinstala.

Todos son ataques de intermediario y así es como funcionan

Si su PC tiene certificados raíz falsos instalados en el almacén de certificados, ahora es vulnerable a los ataques Man-in-the-Middle. Lo que esto significa es que si se conecta a un punto de acceso público, o alguien obtiene acceso a su red, o logra piratear algo en sentido ascendente, pueden reemplazar sitios legítimos por sitios falsos. Esto puede parecer descabellado, pero los piratas informáticos han podido utilizar secuestros de DNS en algunos de los sitios más grandes de la web para secuestrar usuarios a un sitio falso.

Una vez que lo secuestran, pueden leer todo lo que envía a un sitio privado: contraseñas, información privada, información de salud, correos electrónicos, números de seguridad social, información bancaria, etc. Y nunca lo sabrá porque su navegador se lo dirá. que tu conexión es segura.

Esto funciona porque el cifrado de clave pública requiere tanto una clave pública como una clave privada. Las claves públicas se instalan en el almacén de certificados y la clave privada solo debe ser conocida por el sitio web que está visitando. Pero cuando los atacantes pueden secuestrar su certificado raíz y mantener tanto la clave pública como la privada, pueden hacer lo que quieran.

En el caso de Superfish, utilizaron la misma clave privada en todas las computadoras que tienen Superfish instalado y, en unas pocas horas, los investigadores de seguridad fueron capaces de extraer las claves privadas y crear sitios web para prueba si eres vulnerable y demuestre que podría ser secuestrado. Para Wajam y Geniusbox, las claves son diferentes, pero Content Explorer y algunos otros programas publicitarios también usan las mismas claves en todas partes, lo que significa que este problema no es exclusivo de Superfish.

Se pone peor: la mayor parte de esta basura deshabilita la validación HTTPS por completo

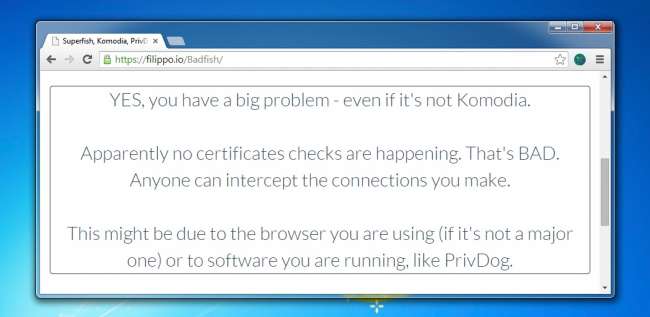

Ayer mismo, los investigadores de seguridad descubrieron un problema aún mayor: todos estos proxies HTTPS deshabilitan toda la validación y hacen que parezca que todo está bien.

Eso significa que puede ir a un sitio web HTTPS que tiene un certificado completamente inválido, y este adware le dirá que el sitio está bien. Probamos el adware que mencionamos anteriormente y todos están deshabilitando la validación HTTPS por completo, por lo que no importa si las claves privadas son únicas o no. ¡Sorprendentemente malo!

Cualquiera que tenga instalado un adware es vulnerable a todo tipo de ataques y, en muchos casos, seguirá siendo vulnerable incluso cuando se elimine el adware.

Puede verificar si es vulnerable a Superfish, Komodia o la verificación de certificados no válidos usando el sitio de prueba creado por investigadores de seguridad , pero como ya hemos demostrado, hay mucho más adware que hace lo mismo y, según nuestra investigación, las cosas seguirán empeorando.

Protéjase: consulte el panel Certificados y elimine las entradas incorrectas

Si está preocupado, debe verificar su almacén de certificados para asegurarse de que no tiene ningún certificado incompleto instalado que luego pueda ser activado por el servidor proxy de alguien. Esto puede ser un poco complicado, porque hay muchas cosas allí y se supone que la mayoría debe estar allí. Tampoco tenemos una buena lista de lo que debería y no debería estar allí.

Utilice WIN + R para abrir el cuadro de diálogo Ejecutar y luego escriba "mmc" para abrir una ventana de Microsoft Management Console. Luego use Archivo -> Agregar / Eliminar complementos y seleccione Certificados de la lista de la izquierda, y luego agréguelo al lado derecho. Asegúrese de seleccionar Cuenta de computadora en el siguiente cuadro de diálogo y luego haga clic en el resto.

Deberá ir a Trusted Root Certification Authorities y buscar entradas realmente esquemáticas como cualquiera de estas (o algo similar a estas)

- Sendori

- Purelead

- Ficha cohete

- Súper pescado

- Lookthisup

- Pando

- Azam

- WajaNEnhance

- DO_NOT_TRUSTFiddler_root (Fiddler es una herramienta de desarrollo legítima, pero el malware ha secuestrado su certificado)

- Alertas del sistema, LLC

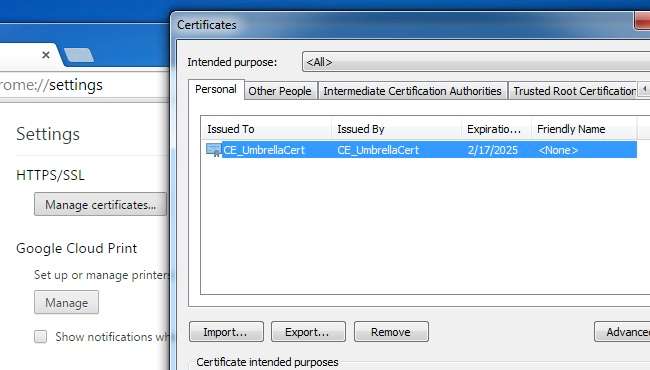

- CE_UmbrellaCert

Haga clic derecho y elimine cualquiera de las entradas que encuentre. Si vio algo incorrecto cuando probó Google en su navegador, asegúrese de eliminarlo también. Solo tenga cuidado, porque si elimina las cosas incorrectas aquí, romperá Windows.

Esperamos que Microsoft publique algo para verificar sus certificados raíz y asegurarse de que solo estén los buenos. Teóricamente podrías usar esta lista de Microsoft de los certificados requeridos por Windows , y entonces actualizar a los últimos certificados raíz , pero eso no está completamente probado en este momento, y realmente no lo recomendamos hasta que alguien lo pruebe.

A continuación, deberá abrir su navegador web y encontrar los certificados que probablemente estén almacenados en caché allí. Para Google Chrome, vaya a Configuración, Configuración avanzada y luego Administrar certificados. En Personal, puede hacer clic fácilmente en el botón Eliminar en cualquier certificado incorrecto ...

Pero cuando vaya a Trusted Root Certification Authorities, tendrá que hacer clic en Avanzado y luego desmarcar todo lo que ve para dejar de otorgar permisos a ese certificado ...

Pero eso es una locura.

RELACIONADO: ¡Deje de intentar limpiar su computadora infectada! Simplemente Nuke it y reinstale Windows

Vaya a la parte inferior de la ventana Configuración avanzada y haga clic en Restablecer configuración para restablecer completamente Chrome a los valores predeterminados. Haga lo mismo con cualquier otro navegador que esté usando, o desinstálelo completamente, borre todas las configuraciones y luego instálelo nuevamente.

Si su computadora se ha visto afectada, probablemente esté mejor haciendo una instalación completamente limpia de Windows . Solo asegúrese de hacer una copia de seguridad de sus documentos e imágenes y todo eso.

¿Entonces, cómo protegerse?

Es casi imposible protegerse por completo, pero aquí hay algunas pautas de sentido común para ayudarlo:

- Comprobar la Superfish / Komodia / Sitio de prueba de validación de certificación .

- Habilite Click-To-Play para complementos en su navegador , que lo hará ayudar a protegerte de todos esos flash de día cero y otros agujeros de seguridad de complementos que existen.

- Ser mucho cuidado con lo que descargas y tratar de use Ninite cuando sea absolutamente necesario .

- Preste atención a lo que está haciendo clic cada vez que hace clic.

- Considere usar Kit de herramientas de experiencia de mitigación mejorada de Microsoft (EMET) o Anti-Exploit de Malwarebytes para proteger su navegador y otras aplicaciones críticas de agujeros de seguridad y ataques de día cero.

- Asegúrese de que todo su software, complementos y antivirus estén actualizados, y que también incluye actualizaciones de Windows .

Pero eso es mucho trabajo por solo querer navegar por la Web sin ser secuestrado. Es como tratar con la TSA.

El ecosistema de Windows es una cabalgata de crapware. Y ahora la seguridad fundamental de Internet está rota para los usuarios de Windows. Microsoft necesita arreglar esto.

![[Updated] Es hora de dejar de comprar teléfonos de OnePlus](https://cdn.thefastcode.com/static/thumbs/updated-it-s-time-to-stop-buying-phones-from-oneplus.jpg)