Windowsユーザーになるのは怖い時期です。 LenovoはHTTPSハイジャックSuperfishアドウェアをバンドルしていました 、 Comodoには、PrivDogと呼ばれるさらに悪いセキュリティホールが付属しています。 そして 他の数十のアプリ LavaSoftのように 同じことをしています。本当に悪いことですが、暗号化されたWebセッションをハイジャックしたい場合は、CNETダウンロードまたはフリーウェアサイトにアクセスしてください。これらはすべてHTTPSを破るアドウェアをバンドルしているためです。

関連: Download.comアプリのトップ10をインストールするとどうなりますか

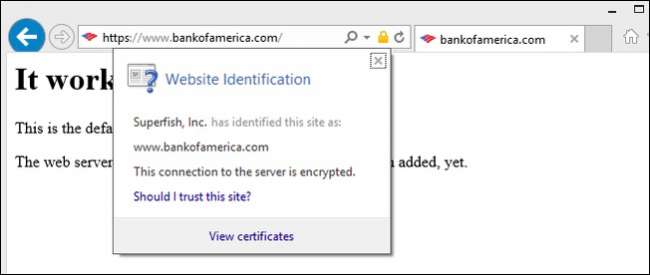

Superfishの大失敗は、LenovoコンピューターにバンドルされているSuperfishがWindowsに偽のルート証明書をインストールしていることに気付いたときに始まりました。これは基本的にすべてのHTTPSブラウジングを乗っ取って、証明書が有効でなくても常に有効に見えるようにするためです。スクリプトキディハッカーが同じことを達成できる安全でない方法。

そして、彼らはあなたのブラウザにプロキシをインストールし、広告を挿入できるようにあなたのすべてのブラウジングを強制します。そうです、銀行や健康保険のサイト、または安全であるはずの場所に接続している場合でもそうです。そして、彼らはあなたに広告を表示するためにWindows暗号化を破ったので、あなたは決して知りません。

しかし、悲しい、悲しい事実は、これを行っているのは彼らだけではないということです— Wajam、Geniusbox、ContentExplorerなどのアドウェアはすべてまったく同じことをしています 、独自の証明書をインストールし、すべてのブラウジング(HTTPS暗号化ブラウジングセッションを含む)にプロキシサーバーを経由させる。また、CNETダウンロードに上位10個のアプリのうち2つをインストールするだけで、このナンセンスに感染する可能性があります。

肝心なのは、ブラウザのアドレスバーにある緑色の鍵のアイコンを信頼できなくなったことです。そして、それは恐ろしい、恐ろしいことです。

HTTPSハイジャックアドウェアの仕組みとその理由

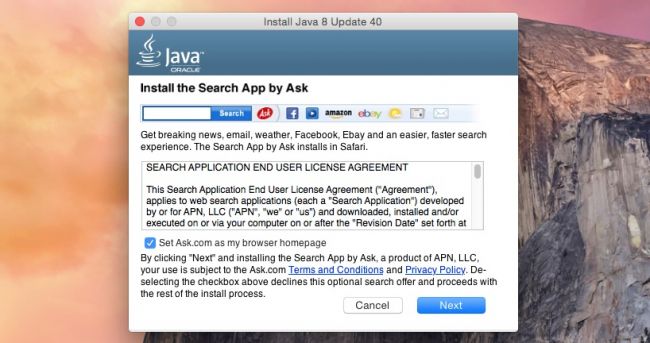

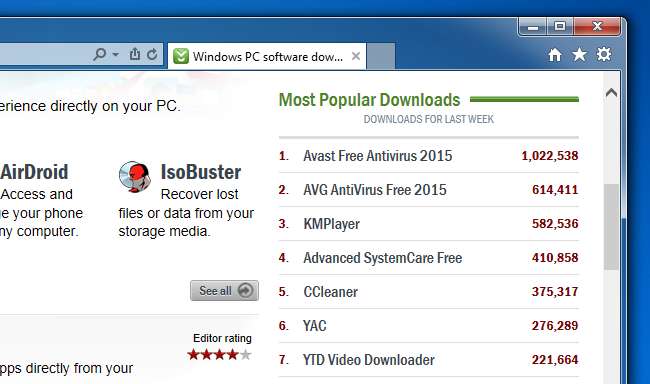

前に示したように、CNETダウンロードを信頼するという大きな間違いを犯した場合、このタイプのアドウェアにすでに感染している可能性があります。 CNETでのダウンロード上位10件のうち2件(KMPlayerとYTD)は、2種類のHTTPSハイジャックアドウェアをバンドルしています。 、そして私たちの調査では、他のほとんどのフリーウェアサイトが同じことをしていることがわかりました。

注意: インストーラーは非常にトリッキーで複雑なので、誰が誰なのかわかりません 技術的に 「バンドル」を行っていますが、CNETはこれらのアプリをホームページで宣伝しているため、実際にはセマンティクスの問題です。悪いものをダウンロードするように勧めているのなら、あなたも同様に責任があります。また、これらのアドウェア会社の多くは、異なる会社名を使用している密かに同じ人物であることがわかりました。

CNETダウンロードのトップ10リストからのダウンロード数だけに基づくと、毎月100万人が、暗号化されたWebセッションを銀行や電子メールなどの安全なものに乗っ取っているアドウェアに感染しています。

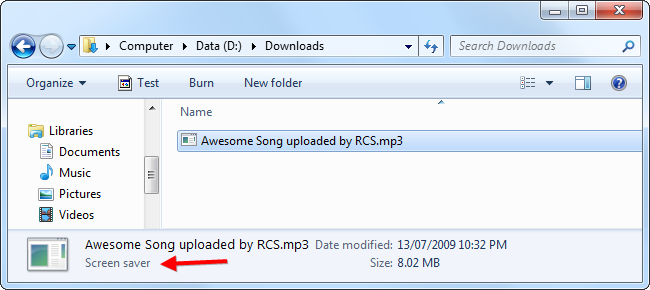

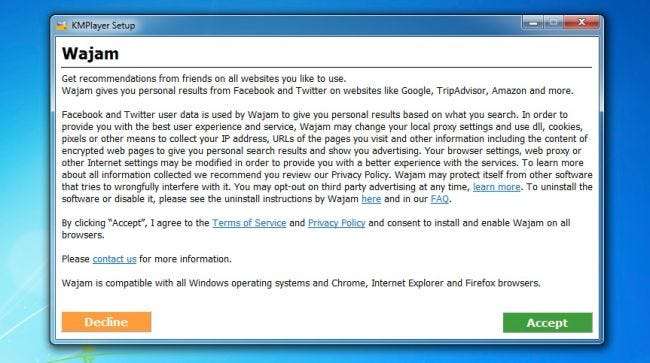

KMPlayerのインストールを間違え、他のすべてのクラップウェアを無視することができた場合は、このウィンドウが表示されます。また、誤って[同意する]をクリックした(または間違ったキーを押した)場合、システムは起動されます。

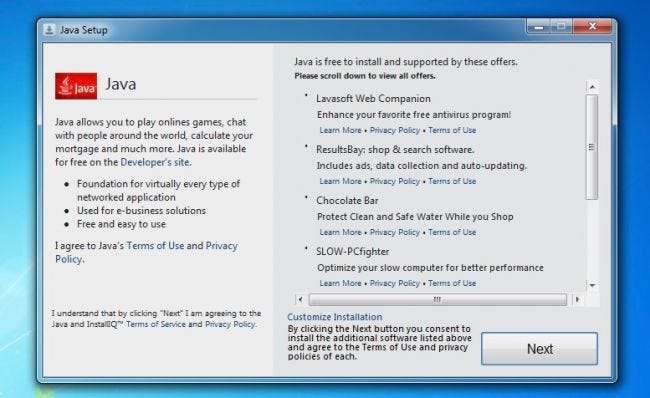

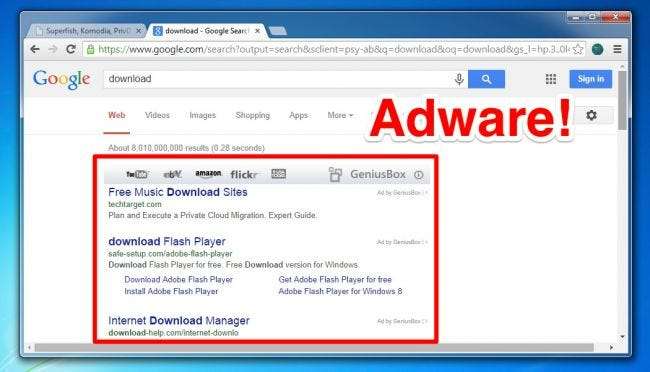

お気に入りの検索エンジンのダウンロード広告など、さらに大雑把なソースから何かをダウンロードすることになった場合は、良くないもののリスト全体が表示されます。そして今、それらの多くがHTTPS証明書の検証を完全に破り、完全に脆弱なままになることがわかりました。

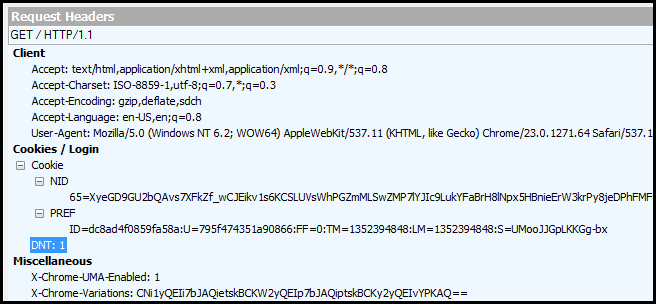

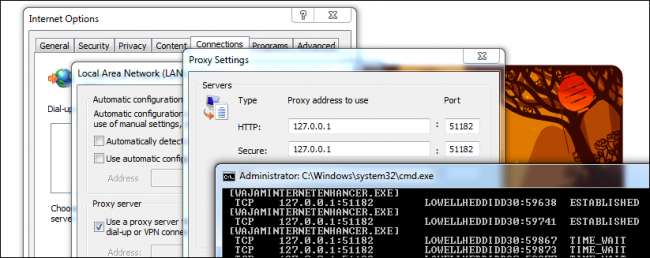

これらのいずれかに感染すると、最初に発生するのは、システムプロキシがコンピュータにインストールされているローカルプロキシを介して実行されるように設定することです。以下の「安全」項目に特に注意してください。この場合、それはWajam Internet“ Enhancer”からのものでしたが、Superfish、Geniusbox、または私たちが見つけた他のいずれかである可能性があり、それらはすべて同じように機能します。

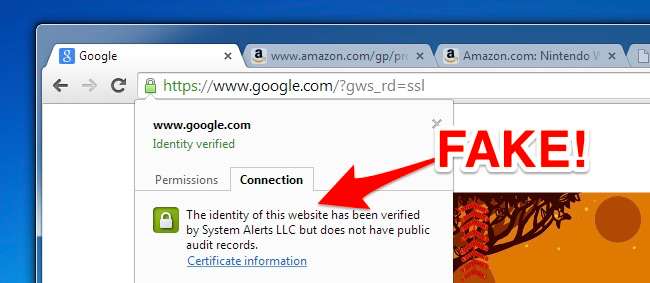

安全である必要があるサイトにアクセスすると、緑色の鍵のアイコンが表示され、すべてが完全に正常に見えます。ロックをクリックして詳細を表示することもでき、すべてが正常であるように見えます。安全な接続を使用しており、Google Chromeでさえ、安全な接続でGoogleに接続していると報告します。 しかし、あなたは違います!

System Alerts LLCは実際のルート証明書ではなく、実際には、ページに広告を挿入している(そして誰が他に何を知っているか)中間者プロキシを通過しています。あなたは彼らにあなたのすべてのパスワードを電子メールで送るべきです、それはより簡単でしょう。

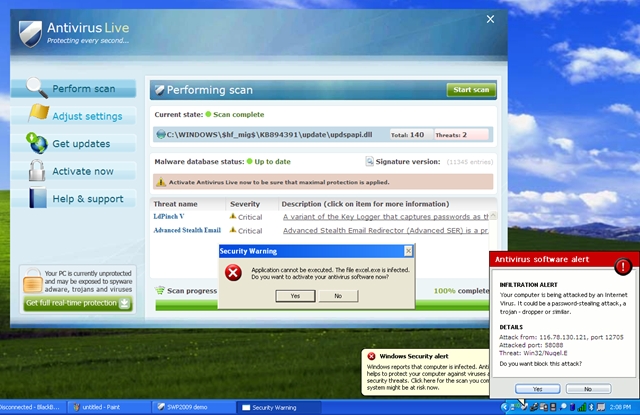

アドウェアがインストールされ、すべてのトラフィックがプロキシされると、いたるところに本当に不快な広告が表示されるようになります。これらの広告は、実際のGoogle広告の代わりに、Googleなどの安全なサイトに表示されるか、すべてのサイトを引き継いで、あらゆる場所にポップアップとして表示されます。

このアドウェアのほとんどは、完全なマルウェアへの「広告」リンクを示しています。したがって、アドウェア自体は法的な迷惑になる可能性がありますが、それらはいくつかの本当に、本当に悪いことを可能にします。

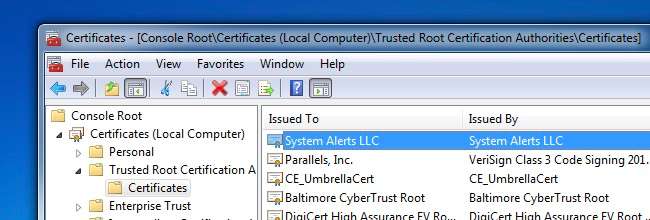

これは、偽のルート証明書をWindows証明書ストアにインストールし、偽の証明書で署名しながら安全な接続をプロキシすることで実現します。

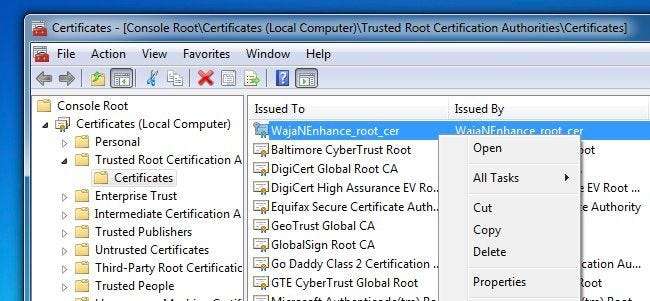

Windowsの[証明書]パネルを見ると、あらゆる種類の完全に有効な証明書を確認できます。ただし、PCに何らかの種類のアドウェアがインストールされている場合は、System Alerts、LLC、Superfish、Wajam、またはなどの偽物が表示されます。他の何十もの偽物。

感染してからバッドウェアを削除した場合でも、証明書が残っている可能性があり、秘密鍵を抽出した可能性のある他のハッカーに対して脆弱になります。アドウェアインストーラーの多くは、アンインストールしても証明書を削除しません。

それらはすべてman-in-the-middle攻撃であり、その仕組みは次のとおりです

PCの証明書ストアに偽のルート証明書がインストールされている場合、Man-in-the-Middle攻撃に対して脆弱になります。これが意味するのは、公共のホットスポットに接続したり、誰かがあなたのネットワークにアクセスしたり、あなたの上流で何かをハッキングしたりした場合、彼らは正当なサイトを偽のサイトに置き換えることができるということです。これはとてつもなく聞こえるかもしれませんが、ハッカーはWeb上の最大のサイトのいくつかでDNSハイジャックを使用して、ユーザーを偽のサイトにハイジャックすることができました。

あなたがハイジャックされると、パスワード、個人情報、健康情報、電子メール、社会保障番号、銀行情報など、あなたがプライベートサイトに送信するすべてのものを読むことができます。ブラウザが教えてくれるので、あなたは決してわかりません。接続が安全であること。

これが機能するのは、公開鍵暗号化には公開鍵と秘密鍵の両方が必要だからです。公開鍵は証明書ストアにインストールされ、秘密鍵はアクセスしているWebサイトでのみ認識されている必要があります。ただし、攻撃者がルート証明書を乗っ取って公開鍵と秘密鍵の両方を保持できる場合は、攻撃者は何でもできます。

Superfishの場合、Superfishがインストールされているすべてのコンピューターで同じ秘密鍵を使用し、数時間以内にセキュリティ研究者が使用しました。 秘密鍵を抽出できました とウェブサイトを作成します あなたが脆弱かどうかをテストします 、ハイジャックされる可能性があることを証明します。 WajamとGeniusboxの場合、キーは異なりますが、Content Explorerやその他のアドウェアもどこでも同じキーを使用するため、この問題はSuperfishに固有のものではありません。

悪化:このクラップのほとんどはHTTPS検証を完全に無効にします

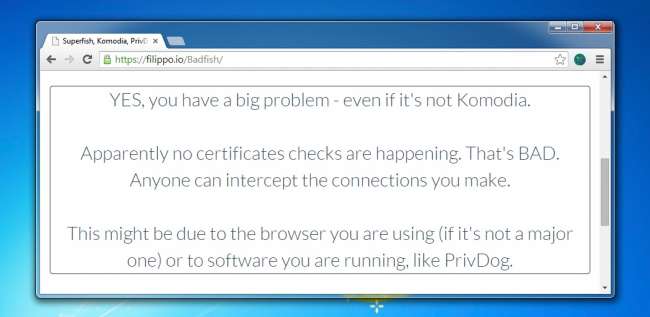

ちょうど昨日、セキュリティ研究者はさらに大きな問題を発見しました。これらのHTTPSプロキシはすべて、すべての検証を無効にし、すべてが正常に見えるようにします。

つまり、完全に無効な証明書を持つHTTPS Webサイトにアクセスでき、このアドウェアはサイトに問題がないことを通知します。前述のアドウェアをテストしましたが、すべてHTTPS検証が完全に無効になっているため、秘密鍵が一意であるかどうかは関係ありません。驚くほど悪い!

アドウェアがインストールされている人は誰でもあらゆる種類の攻撃に対して脆弱であり、多くの場合、アドウェアが削除されても脆弱であり続けます。

Superfish、Komodia、または無効な証明書チェックに対して脆弱かどうかを確認するには、 セキュリティ研究者によって作成されたテストサイト 、しかし、すでに示したように、同じことを行うアドウェアは他にもたくさんあります。私たちの調査によると、状況はさらに悪化し続けています。

自分を守る:証明書パネルを確認し、不正なエントリを削除します

心配な場合は、証明書ストアをチェックして、後で誰かのプロキシサーバーによってアクティブ化される可能性のある大ざっぱな証明書がインストールされていないことを確認する必要があります。そこにはたくさんのものがあり、そのほとんどがそこにあるはずなので、これは少し複雑になる可能性があります。また、そこにあるべきものとすべきでないものの適切なリストもありません。

WIN + Rを使用して[実行]ダイアログを表示し、「mmc」と入力してMicrosoft管理コンソールウィンドウを表示します。次に、[ファイル]-> [スナップインの追加と削除]を使用して、左側のリストから[証明書]を選択し、右側に追加します。次のダイアログで必ずコンピュータアカウントを選択し、残りをクリックしてください。

信頼されたルート証明機関に行き、これらのいずれか(またはこれらに類似したもの)のような本当に大ざっぱなエントリを探すことをお勧めします

- 千鳥

- ピュアリード

- ロケットタブ

- スーパーフィッシュ

- Lookthisup

- パンド

- アザム

- WajaNEnhance

- DO_NOT_TRUSTFiddler_root(Fiddlerは正規の開発者ツールですが、マルウェアが証明書を乗っ取っています)

- システムアラート、LLC

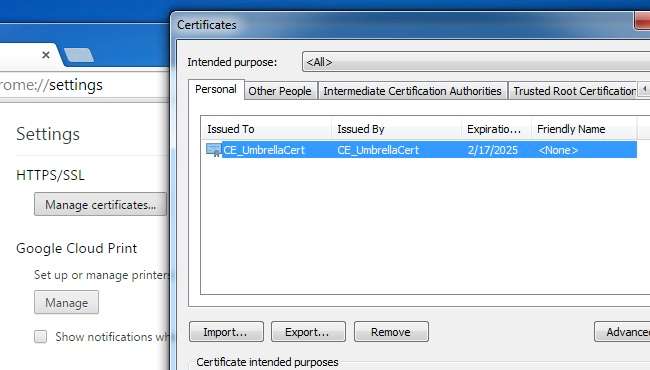

- CE_UmbrellaCert

右クリックして、見つかったエントリを削除します。ブラウザでGoogleをテストしたときに何か間違っていることがわかった場合は、それも削除してください。ここで間違ったものを削除すると、Windowsが破損するので注意してください。

Microsoftがルート証明書をチェックし、適切な証明書のみが存在することを確認するための何かをリリースすることを望んでいます。理論的には使用できます Windowsに必要な証明書のMicrosoftからのこのリスト 、 その後 最新のルート証明書に更新する 、ただし、現時点では完全にテストされていないため、誰かがこれをテストするまではお勧めしません。

次に、Webブラウザを開いて、そこにキャッシュされている可能性のある証明書を見つける必要があります。 Google Chromeの場合は、[設定]、[詳細設定]、[証明書の管理]の順に移動します。 [個人]で、不正な証明書の[削除]ボタンをクリックするのは簡単です…

ただし、信頼されたルート証明機関に移動するときは、[詳細]をクリックし、表示されているすべてのチェックを外して、その証明書へのアクセス許可の付与を停止する必要があります…

しかし、それは狂気です。

関連: 感染したコンピュータを掃除しようとするのをやめましょう!それをNukeしてWindowsを再インストールするだけです

[詳細設定]ウィンドウの下部に移動し、[設定をリセット]をクリックして、Chromeをデフォルトに完全にリセットします。使用している他のブラウザについても同じことを行うか、完全にアンインストールしてすべての設定を消去してから、再度インストールします。

コンピュータが影響を受けている場合は、おそらくより良いでしょう Windowsの完全なクリーンインストールを実行する 。ドキュメントや写真などをすべてバックアップしてください。

では、どのように身を守るのですか?

自分自身を完全に保護することはほぼ不可能ですが、以下に役立ついくつかの常識的なガイドラインを示します。

- 確認してください スーパーフィッシュ/コモディア/認証検証試験サイト 。

- ブラウザでプラグインのClick-To-Playを有効にする 、これは これらのゼロデイフラッシュのすべてからあなたを保護するのに役立ちます と他のプラグインのセキュリティホールがあります。

- ありなさい あなたがダウンロードするものに本当に注意してください してみてください どうしても必要な場合はNiniteを使用してください 。

- クリックするときはいつでも、クリックしているものに注意してください。

- 使用を検討してください MicrosoftのEnhancedMitigation Experience Toolkit(EMET) または MalwarebytesAnti-Exploit ブラウザやその他の重要なアプリケーションをセキュリティホールやゼロデイ攻撃から保護します。

- すべてのソフトウェア、プラグイン、およびアンチウイルスが最新の状態に保たれていることを確認し、 これにはWindowsUpdateも含まれます 。

しかし、ハイジャックされることなくWebを閲覧したいだけの場合、これは非常に多くの作業です。 TSAに対処するようなものです。

Windowsエコシステムは、がらくたウェアの大群です。そして今、インターネットの基本的なセキュリティはWindowsユーザーにとって壊れています。 Microsoftはこれを修正する必要があります。