Het is een enge tijd om een Windows-gebruiker te zijn. Lenovo bundelde HTTPS-kapende Superfish-adware , Comodo wordt geleverd met een nog erger beveiligingslek genaamd PrivDog, en tientallen andere apps zoals LavaSoft doen hetzelfde. Het is echt slecht, maar als je wilt dat je gecodeerde websessies worden gekaapt, ga dan gewoon naar CNET Downloads of een andere freeware-site, want ze bundelen nu allemaal HTTPS-brekende adware.

VERWANT: Dit is wat er gebeurt als u de top 10 van Download.com-apps installeert

Het Superfish-fiasco begon toen onderzoekers merkten dat Superfish, gebundeld op Lenovo-computers, een nep-rootcertificaat installeerde in Windows dat in wezen alle HTTPS-browsing kaapt, zodat de certificaten er altijd geldig uitzien, zelfs als dat niet het geval is, en ze deden het in zo'n onveilige manier waarop elke scriptkiddie-hacker hetzelfde zou kunnen bereiken.

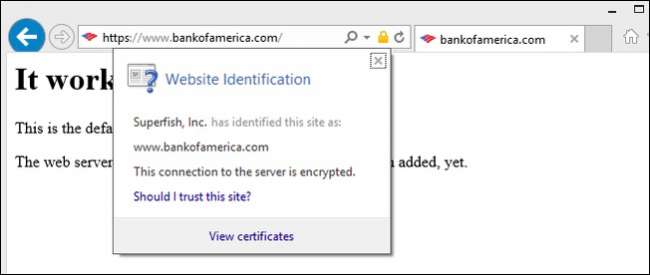

En dan installeren ze een proxy in uw browser en dwingen ze al uw browsen erdoorheen zodat ze advertenties kunnen invoegen. Dat klopt, zelfs als u verbinding maakt met uw bank of ziektekostenverzekeraar, of waar dan ook die veilig moet zijn. En je zou het nooit weten, omdat ze de Windows-codering hebben verbroken om je advertenties te laten zien.

Maar het trieste, trieste feit is dat zij niet de enigen zijn die dit doen - adware zoals Wajam, Geniusbox, Content Explorer en anderen doen allemaal precies hetzelfde , hun eigen certificaten installeren en al uw browsen (inclusief HTTPS-gecodeerde browsesessies) dwingen om via hun proxyserver te gaan. En je kunt besmet raken met deze onzin door twee van de top 10 apps op CNET Downloads te installeren.

Het komt erop neer dat u dat groene slotpictogram in de adresbalk van uw browser niet langer kunt vertrouwen. En dat is een eng, eng ding.

Hoe HTTPS-kapende adware werkt en waarom het zo erg is

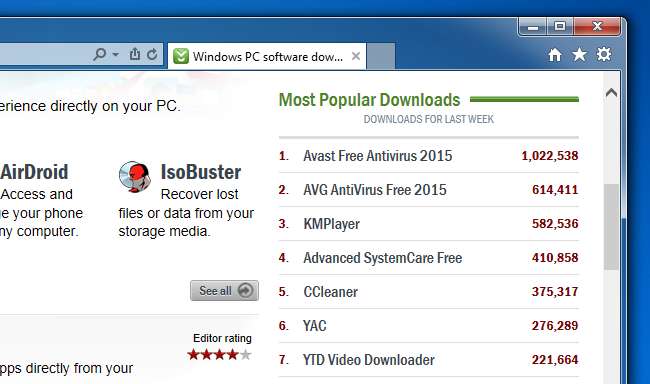

Zoals we eerder hebben laten zien, zou je al besmet kunnen zijn met dit soort adware als je de enorme gigantische fout maakt om CNET Downloads te vertrouwen. Twee van de top tien downloads op CNET (KMPlayer en YTD) bundelen twee verschillende soorten HTTPS-kaping adware , en in ons onderzoek ontdekten we dat de meeste andere freeware-sites hetzelfde doen.

Notitie: de installateurs zijn zo lastig en ingewikkeld dat we niet zeker weten wie dat is technisch gezien doet de "bundeling", maar CNET promoot deze apps op hun homepage, dus het is echt een kwestie van semantiek. Als je mensen aanbeveelt iets te downloaden dat slecht is, heb je evenveel schuld. We hebben ook vastgesteld dat veel van deze adwarebedrijven in het geheim dezelfde mensen zijn die verschillende bedrijfsnamen gebruiken.

Alleen al op basis van de downloadnummers uit de top 10-lijst op CNET Downloads worden maandelijks een miljoen mensen geïnfecteerd met adware die hun gecodeerde websessies naar hun bank, of e-mail of iets anders dat veilig zou moeten zijn, kaapt.

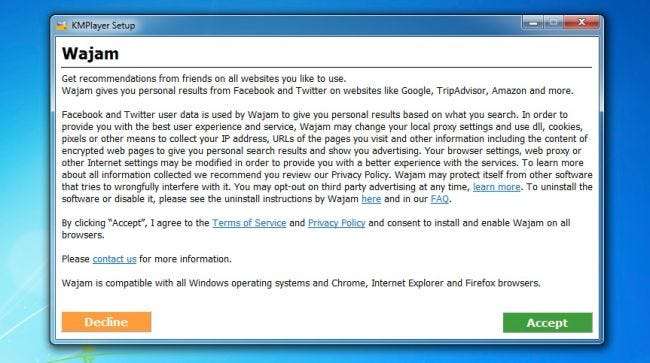

Als je de fout hebt gemaakt om KMPlayer te installeren, en het lukt je om alle andere crapware te negeren, krijg je dit venster te zien. En als u per ongeluk op Accepteren klikt (of op de verkeerde toets drukt), wordt uw systeem gepwnd.

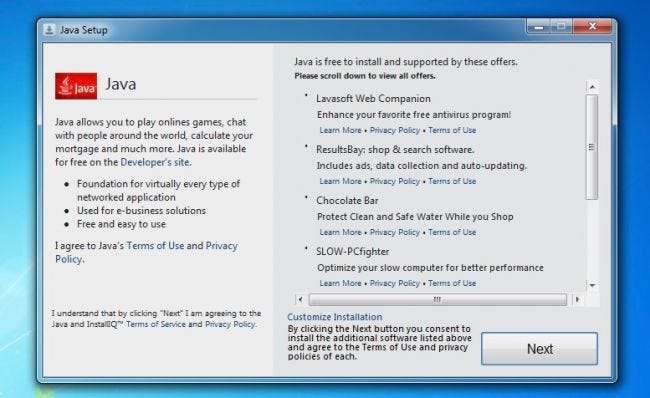

Als je uiteindelijk iets hebt gedownload van een nog vager wordende bron, zoals de downloadadvertenties in je favoriete zoekmachine, zie je een hele lijst met dingen die niet goed zijn. En nu weten we dat veel van hen de HTTPS-certificaatvalidatie volledig zullen verbreken, waardoor u volledig kwetsbaar wordt.

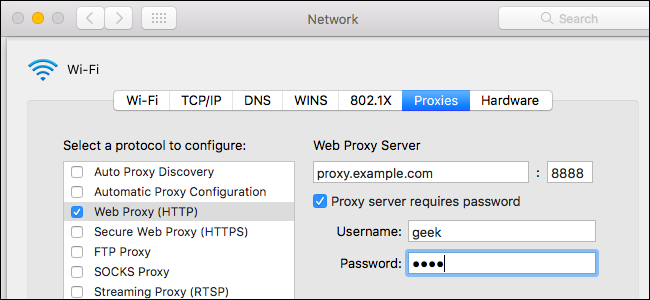

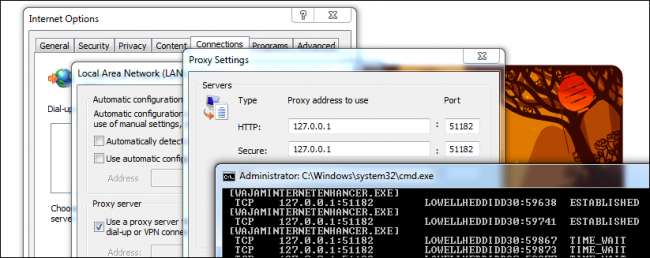

Als u eenmaal bent geïnfecteerd met een van deze dingen, is het eerste dat gebeurt, dat het uw systeemproxy zo instelt dat het door een lokale proxy loopt die het op uw computer installeert. Besteed speciale aandacht aan het item "Veilig" hieronder. In dit geval was het van Wajam Internet "Enhancer", maar het kan Superfish of Geniusbox zijn of een van de andere die we hebben gevonden, ze werken allemaal op dezelfde manier.

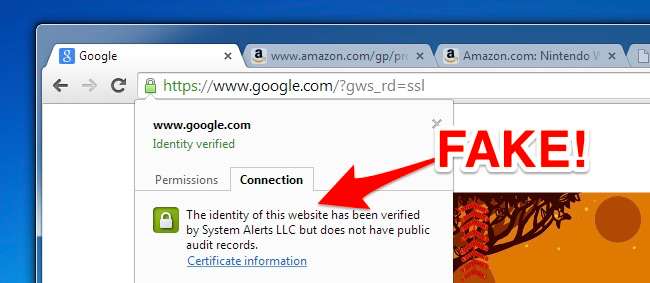

Wanneer u naar een site gaat die beveiligd moet zijn, ziet u het groene slotpictogram en ziet alles er volkomen normaal uit. U kunt zelfs op het slotje klikken om de details te zien, en het lijkt erop dat alles in orde is. U gebruikt een beveiligde verbinding en zelfs Google Chrome meldt dat u met Google bent verbonden via een beveiligde verbinding. Maar dat ben je niet!

System Alerts LLC is geen echt rootcertificaat en u gebruikt eigenlijk een Man-in-the-Middle-proxy die advertenties in pagina's invoegt (en wie weet wat nog meer). Je zou ze gewoon al je wachtwoorden moeten e-mailen, het zou gemakkelijker zijn.

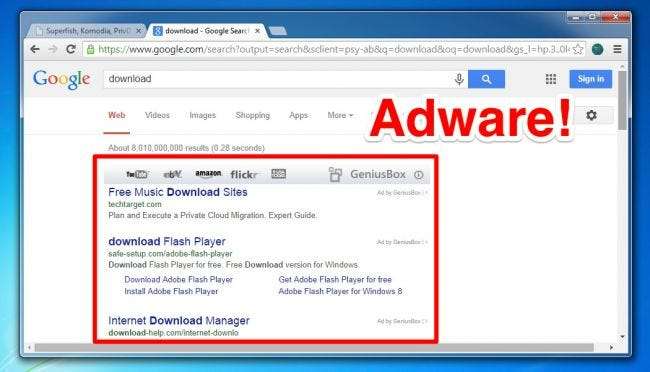

Zodra de adware is geïnstalleerd en al uw verkeer proxy, zult u overal echt onaangename advertenties zien. Deze advertenties worden weergegeven op beveiligde sites, zoals Google, ter vervanging van de daadwerkelijke Google-advertenties, of ze verschijnen overal als pop-ups en nemen elke site over.

De meeste van deze adware toont "advertentie" links naar regelrechte malware. Dus hoewel de adware zelf juridisch lastig kan zijn, maken ze echt heel erg slechte dingen mogelijk.

Ze bereiken dit door hun nep-rootcertificaten in het Windows-certificaatarchief te installeren en vervolgens de beveiligde verbindingen te proxyen terwijl ze ze ondertekenen met hun nepcertificaat.

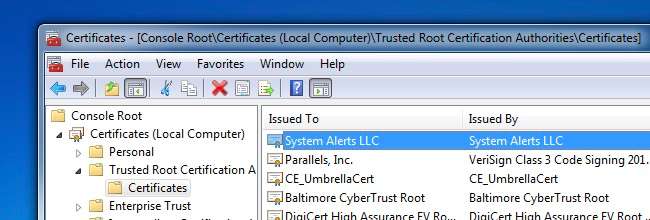

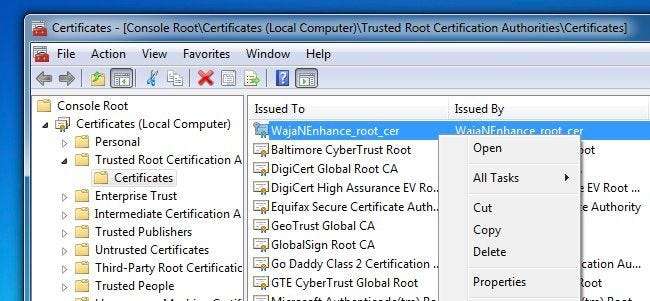

Als je in het venster Windows Certificates kijkt, zie je allerlei soorten volledig geldige certificaten ... maar als er op je pc een of andere vorm van adware is geïnstalleerd, zul je valse dingen zien zoals System Alerts, LLC of Superfish, Wajam of tientallen andere vervalsingen.

Zelfs als u bent geïnfecteerd en vervolgens de badware hebt verwijderd, kunnen de certificaten er nog zijn, waardoor u kwetsbaar bent voor andere hackers die de privésleutels mogelijk hebben geëxtraheerd. Veel van de adware-installatieprogramma's verwijderen de certificaten niet wanneer u ze verwijdert.

Het zijn allemaal man-in-the-middle-aanvallen en zo werken ze

Als op uw pc valse rootcertificaten zijn geïnstalleerd in het certificaatarchief, bent u nu kwetsbaar voor Man-in-the-Middle-aanvallen. Dit betekent dat als u verbinding maakt met een openbare hotspot, of iemand toegang krijgt tot uw netwerk, of erin slaagt iets stroomopwaarts van u te hacken, zij legitieme sites kunnen vervangen door nepsites. Dit klinkt misschien vergezocht, maar hackers hebben DNS-kapingen kunnen gebruiken op enkele van de grootste sites op internet om gebruikers naar een nepsite te kapen.

Als u eenmaal bent gekaapt, kunnen ze alles lezen dat u op een privésite plaatst: wachtwoorden, privé-informatie, gezondheidsinformatie, e-mails, burgerservicenummers, bankgegevens, enz. En u zult het nooit weten, want uw browser zal het u vertellen dat uw verbinding veilig is.

Dit werkt omdat codering met een openbare sleutel zowel een openbare sleutel als een privésleutel vereist. De openbare sleutels zijn geïnstalleerd in het certificaatarchief en de privésleutel mag alleen bekend zijn bij de website die u bezoekt. Maar wanneer aanvallers uw rootcertificaat kunnen kapen en zowel de openbare als de privésleutels kunnen bezitten, kunnen ze alles doen wat ze willen.

In het geval van Superfish gebruikten ze dezelfde privésleutel op elke computer waarop Superfish was geïnstalleerd, en binnen een paar uur waren beveiligingsonderzoekers waren in staat om de privésleutels te extraheren en websites maken naar test of je kwetsbaar bent , en bewijzen dat u zou kunnen worden gekaapt. Voor Wajam en Geniusbox zijn de sleutels verschillend, maar Content Explorer en sommige andere adware gebruiken ook overal dezelfde sleutels, wat betekent dat dit probleem niet uniek is voor Superfish.

Het wordt erger: de meeste van deze onzin schakelt HTTPS-validatie volledig uit

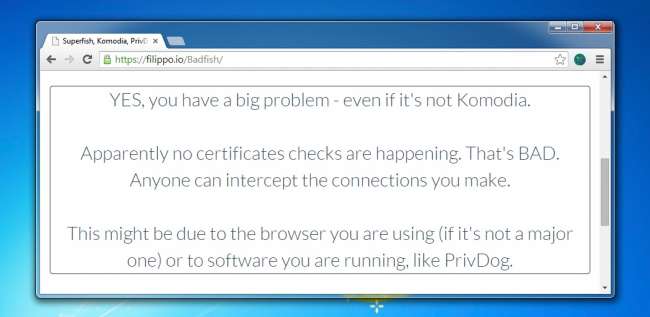

Gisteren ontdekten beveiligingsonderzoekers een nog groter probleem: al deze HTTPS-proxy's schakelen alle validatie uit terwijl het lijkt alsof alles in orde is.

Dat betekent dat je naar een HTTPS-website kunt gaan die een volledig ongeldig certificaat heeft, en deze adware zal je vertellen dat de site prima werkt. We hebben de adware getest die we eerder noemden en ze schakelen allemaal HTTPS-validatie volledig uit, dus het maakt niet uit of de privésleutels uniek zijn of niet. Schokkend slecht!

Iedereen die adware heeft geïnstalleerd, is kwetsbaar voor allerlei soorten aanvallen en blijft in veel gevallen kwetsbaar, zelfs wanneer de adware wordt verwijderd.

U kunt controleren of u kwetsbaar bent voor Superfish, Komodia of ongeldige certificaatcontrole met de testsite gemaakt door beveiligingsonderzoekers , maar zoals we al hebben aangetoond, is er veel meer adware die hetzelfde doet, en uit ons onderzoek zal het steeds erger worden.

Bescherm uzelf: controleer het Certificatenpaneel en verwijder onjuiste vermeldingen

Als u zich zorgen maakt, moet u uw certificaatarchief controleren om er zeker van te zijn dat er geen schetsmatige certificaten zijn geïnstalleerd die later kunnen worden geactiveerd door iemands proxyserver. Dit kan een beetje ingewikkeld zijn, omdat er veel dingen in zitten, en het meeste hoort daar te zijn. We hebben ook geen goede lijst met wat er wel en niet zou moeten zijn.

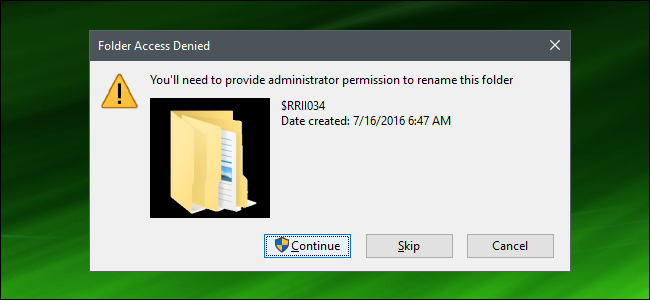

Gebruik WIN + R om het dialoogvenster Uitvoeren te openen en typ vervolgens "mmc" om een venster van Microsoft Management Console te openen. Gebruik vervolgens Bestand -> Module toevoegen / verwijderen en selecteer Certificaten in de lijst aan de linkerkant, en voeg deze vervolgens aan de rechterkant toe. Zorg ervoor dat u Computeraccount selecteert in het volgende dialoogvenster en klik vervolgens door de rest.

Ga naar Trusted Root Certification Authorities en zoek naar echt schetsmatige vermeldingen zoals deze (of iets vergelijkbaars)

- Sendori

- Purelead

- Raket-tabblad

- Super vis

- Kijk dit eens

- Pando

- Azam

- WajaNEnhance

- DO_NOT_TRUSTFiddler_root (Fiddler is een legitieme ontwikkelaarstool, maar malware heeft hun certificaat gekaapt)

- System Alerts, LLC

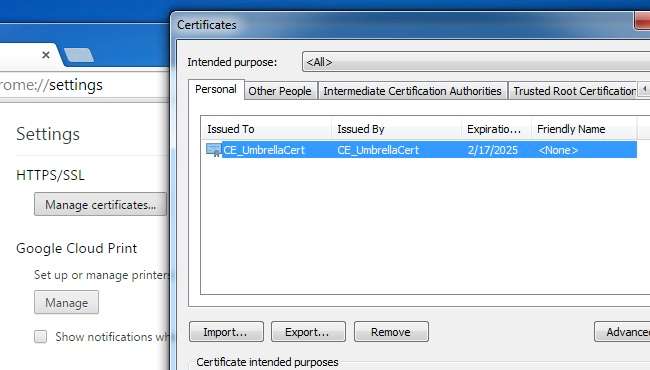

- CE_UmbrellaCert

Klik met de rechtermuisknop en verwijder een van de vermeldingen die u vindt. Als u iets onjuists heeft gezien toen u Google in uw browser testte, moet u dat ook verwijderen. Wees voorzichtig, want als u hier de verkeerde dingen verwijdert, gaat Windows kapot.

We hopen dat Microsoft iets vrijgeeft om uw rootcertificaten te controleren en ervoor te zorgen dat er alleen goede certificaten zijn. Theoretisch zou je kunnen gebruiken deze lijst van Microsoft met de certificaten die vereist zijn voor Windows , en dan update naar de nieuwste rootcertificaten , maar dat is op dit moment helemaal niet getest, en we raden het pas echt aan als iemand dit heeft uitgeprobeerd.

Vervolgens moet u uw webbrowser openen en de certificaten zoeken die daar waarschijnlijk in de cache zijn opgeslagen. Ga voor Google Chrome naar Instellingen, Geavanceerde instellingen en vervolgens Certificaten beheren. Onder Persoonlijk kunt u eenvoudig op de knop Verwijderen klikken voor slechte certificaten ...

Maar wanneer u naar Trusted Root Certification Authorities gaat, moet u op Geavanceerd klikken en vervolgens alles wat u ziet uitschakelen om geen machtigingen meer te geven aan dat certificaat ...

Maar dat is waanzin.

Ga naar de onderkant van het venster Geavanceerde instellingen en klik op Instellingen resetten om Chrome volledig terug te zetten naar de standaardinstellingen. Doe hetzelfde voor elke andere browser die u gebruikt, of maak de installatie volledig ongedaan, wis alle instellingen en installeer het vervolgens opnieuw.

Als uw computer is aangetast, bent u waarschijnlijk beter af een volledig schone installatie van Windows uitvoeren . Zorg ervoor dat u een back-up maakt van uw documenten en afbeeldingen en zo.

Dus hoe bescherm je jezelf?

Het is bijna onmogelijk om uzelf volledig te beschermen, maar hier zijn een paar gezond verstandige richtlijnen om u te helpen:

- Controleer de Superfish / Komodia / Testsite voor certificering .

- Schakel Click-To-Play in voor plug-ins in uw browser , welke zal helpen u te beschermen tegen al die zero-day Flash en andere beveiligingslekken voor plug-ins die er zijn.

- Worden heel voorzichtig met wat je downloadt en probeer het gebruik Ninite als het absoluut moet .

- Let elke keer dat u klikt op waar u op klikt.

- Overweeg om te gebruiken Microsoft's Enhanced Mitigation Experience Toolkit (EMET) of Malwarebytes Anti-Exploit om uw browser en andere kritieke applicaties te beschermen tegen beveiligingslekken en zero-day-aanvallen.

- Zorg ervoor dat al uw software, plug-ins en antivirusprogramma's up-to-date blijven, en dat omvat ook Windows Updates .

Maar dat is ontzettend veel werk om gewoon op internet te willen surfen zonder te worden gekaapt. Het is net als omgaan met de TSA.

Het Windows-ecosysteem is een cavalcade van crapware. En nu is de fundamentele beveiliging van internet verbroken voor Windows-gebruikers. Microsoft moet dit oplossen.