Este un moment înfricoșător pentru a fi utilizator Windows. Lenovo a adunat adware Superfish pentru deturnarea HTTPS , Navele Comodo cu o gaură de securitate și mai rea numită PrivDog, și alte zeci de aplicații ca LavaSoft fac la fel. Este foarte rău, dar dacă doriți ca sesiunile dvs. web criptate să fie deturnate, accesați CNET Downloads sau orice site freeware, deoarece toate sunt acum pachet de adware HTTPS.

LEGATE DE: Iată ce se întâmplă când instalați primele 10 aplicații Download.com

Fiasco-ul Superfish a început atunci când cercetătorii au observat că Superfish, inclus pe computerele Lenovo, instalează un certificat rădăcină fals în Windows, care în mod esențial deturnează toate navigările HTTPS, astfel încât certificatele să arate întotdeauna valabile chiar dacă nu sunt, și au făcut-o într-un astfel de sistem. mod nesigur că orice hacker de script pentru copii ar putea realiza același lucru.

Și apoi instalează un proxy în browserul dvs. și vă forțează toată navigarea prin acesta, astfel încât să poată insera reclame. Așa este, chiar și atunci când vă conectați la banca dvs. sau la site-ul de asigurări de sănătate sau oriunde ar trebui să fie sigur. Și nu ați ști niciodată, pentru că au rupt criptarea Windows pentru a vă afișa reclame.

Dar faptul trist, trist este că ei nu sunt singurii care fac asta - programele publicitare precum Wajam, Geniusbox, Content Explorer și altele fac exact același lucru , instalând propriile certificate și forțând toată navigarea dvs. (inclusiv sesiunile de navigare criptate HTTPS) să treacă prin serverul lor proxy. Și vă puteți infecta cu acest nonsens doar instalând două dintre primele 10 aplicații pe CNET Downloads.

Concluzia este că nu mai puteți avea încredere în acea pictogramă verde de blocare din bara de adrese a browserului. Și acesta este un lucru înfricoșător, înfricoșător.

Cum funcționează HTTPS-Hijacking Adware și de ce este atât de rău

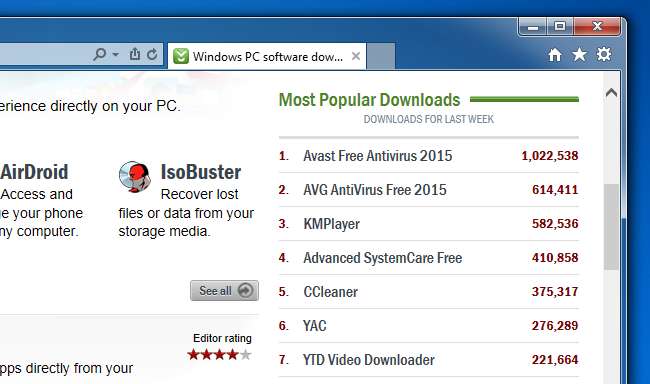

Așa cum am arătat anterior, dacă faceți uriașa uriașă gigantică de a avea încredere în descărcările CNET, ați putea fi deja infectat cu acest tip de adware. Două dintre primele zece descărcări de pe CNET (KMPlayer și YTD) includ două tipuri diferite de adware de deturnare HTTPS și, în cercetările noastre, am constatat că majoritatea celorlalte site-uri freeware fac același lucru.

Notă: programele de instalare sunt atât de complicate și complicate încât nu suntem siguri cine este tehnic făcând „gruparea”, dar CNET promovează aceste aplicații pe pagina lor de pornire, deci este într-adevăr o chestiune de semantică. Dacă recomandați oamenilor să descarce ceva rău, sunteți la fel de vinovat. De asemenea, am constatat că multe dintre aceste companii de adware sunt în secret aceleași persoane care folosesc nume de companii diferite.

Pe baza cifrelor de descărcare din top 10 doar pe CNET Downloads, un milion de persoane sunt infectate în fiecare lună cu adware care își deturnează sesiunile web criptate către banca lor, prin e-mail sau orice altceva care ar trebui să fie sigur.

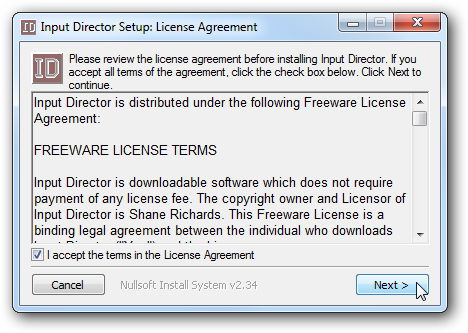

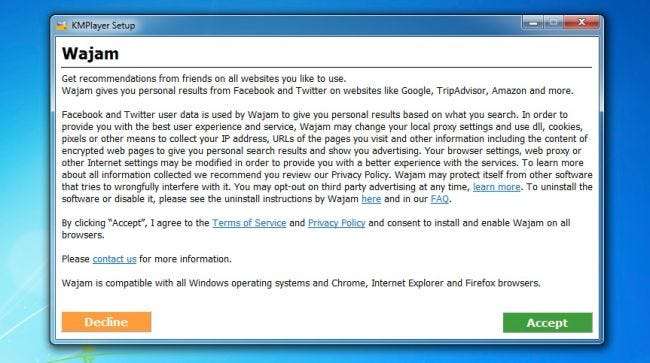

Dacă ați făcut greșeala de a instala KMPlayer și reușiți să ignorați toate celelalte crapware-uri, vi se va prezenta această fereastră. Și dacă faceți clic din greșeală Acceptați (sau apăsați tasta greșită) sistemul dvs. va fi controlat.

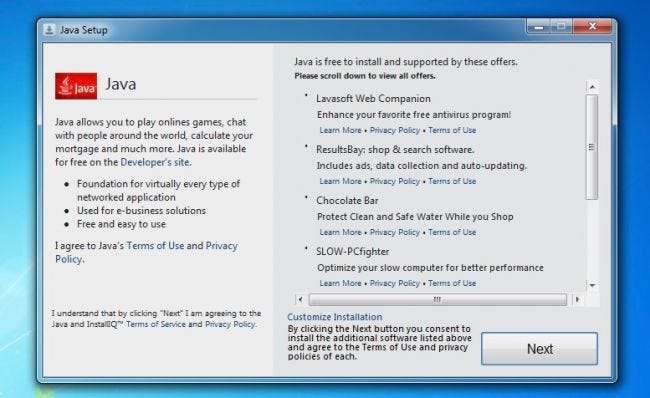

Dacă ați ajuns să descărcați ceva dintr-o sursă și mai incompletă, cum ar fi anunțurile de descărcare din motorul dvs. de căutare preferat, veți vedea o listă întreagă de lucruri care nu sunt bune. Și acum știm că mulți dintre ei vor rupe complet validarea certificatului HTTPS, lăsându-vă complet vulnerabil.

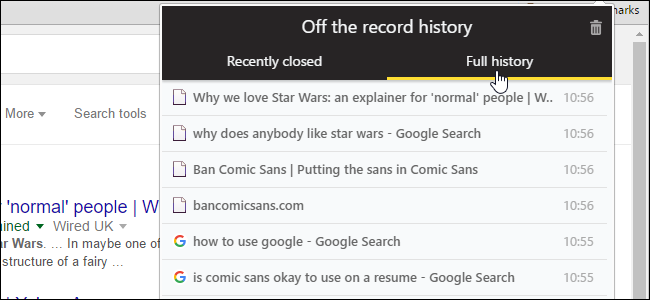

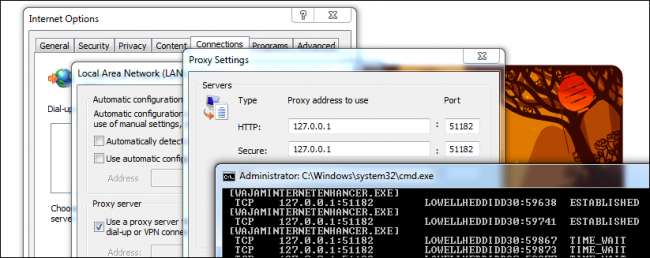

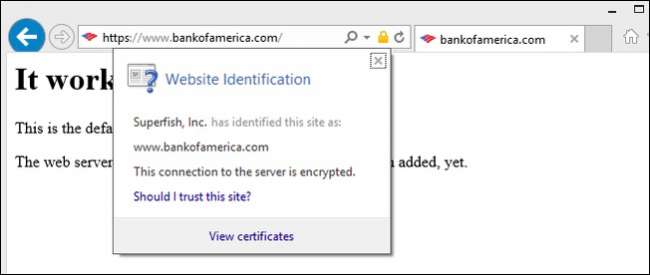

Odată ce te infectezi cu oricare dintre aceste lucruri, primul lucru care se întâmplă este că setează proxy-ul tău de sistem să ruleze printr-un proxy local pe care îl instalează pe computer. Acordați o atenție specială articolului „Securizat” de mai jos. În acest caz, provenea de la Wajam Internet „Enhancer”, dar ar putea fi Superfish sau Geniusbox sau oricare dintre celelalte pe care le-am găsit, toate funcționând în același mod.

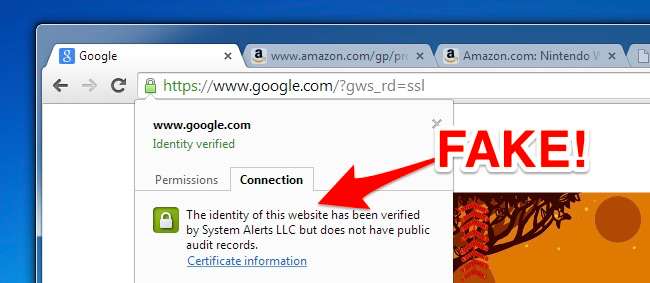

Când accesați un site care ar trebui să fie sigur, veți vedea pictograma de blocare verde și totul va arăta perfect normal. Puteți chiar să faceți clic pe încuietoare pentru a vedea detaliile și va apărea că totul este în regulă. Folosiți o conexiune sigură și chiar și Google Chrome va raporta că sunteți conectat la Google cu o conexiune sigură. Dar nu ești!

System Alerts LLC nu este un certificat rădăcină real și treceți de fapt printr-un proxy Man-in-the-Middle care introduce anunțuri în pagini (și cine știe ce altceva). Ar trebui să le trimiteți toate parolele prin e-mail, ar fi mai ușor.

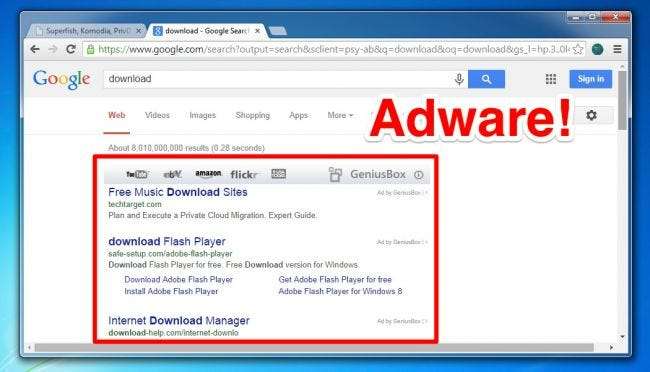

Odată ce programul publicitar este instalat și este proxy pentru tot traficul dvs., veți începe să vedeți anunțuri cu adevărat neplăcute peste tot. Aceste anunțuri se afișează pe site-uri securizate, cum ar fi Google, înlocuind anunțurile Google reale sau se afișează ca ferestre pop-up peste tot, preluând fiecare site.

Majoritatea acestui program publicitar prezintă linkuri „publicitare” către malware-ul direct. Așadar, deși adware-ul în sine ar putea fi o problemă legală, acestea permit unele lucruri cu adevărat rele.

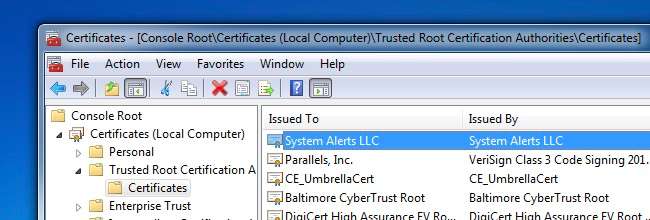

Ei realizează acest lucru instalând certificatele rădăcină false în magazinul de certificate Windows și apoi proxy-ul conexiunilor securizate în timp ce le semnează cu certificatul lor fals.

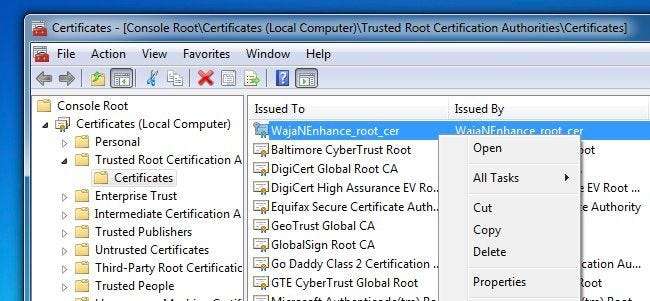

Dacă vă uitați în panoul Certificate Windows, puteți vedea tot felul de certificate complet valabile ... dar dacă pe PC-ul dvs. este instalat un tip de adware, veți vedea lucruri false, cum ar fi System Alerts, LLC sau Superfish, Wajam sau alte zeci de falsuri.

Chiar dacă ați fost infectat și apoi ați eliminat malware-ul, certificatele ar putea fi în continuare acolo, făcându-vă vulnerabil la alți hackeri care ar fi putut extrage cheile private. Mulți dintre instalatorii de adware nu elimină certificatele atunci când le dezinstalați.

Toți sunt atacuri om-în-mijloc și iată cum funcționează

Dacă PC-ul dvs. are certificate rădăcină false instalate în magazinul de certificate, sunteți acum vulnerabil la atacurile Man-in-the-Middle. Ceea ce înseamnă acest lucru este dacă vă conectați la un hotspot public sau dacă cineva are acces la rețeaua dvs. sau reușește să spargă ceva în amonte de dvs., aceștia pot înlocui site-urile legitime cu site-uri false. Acest lucru s-ar putea să pară extrem de descurajat, dar hackerii au reușit să utilizeze deturnări DNS pe unele dintre cele mai mari site-uri de pe web pentru a deturna utilizatorii către un site fals.

După ce sunteți deturnat, aceștia pot citi fiecare lucru pe care îl trimiteți unui site privat - parole, informații private, informații despre sănătate, e-mailuri, numere de securitate socială, informații bancare etc. Și nu veți ști niciodată, deoarece browserul dvs. vă va spune că conexiunea dvs. este sigură.

Acest lucru funcționează deoarece criptarea cheii publice necesită atât o cheie publică, cât și o cheie privată. Cheile publice sunt instalate în magazinul de certificate, iar cheia privată ar trebui să fie cunoscută numai de site-ul web pe care îl vizitați. Dar când atacatorii vă pot deturna certificatul rădăcină și dețin atât cheile publice, cât și cheile private, pot face orice doresc.

În cazul Superfish, aceștia au folosit aceeași cheie privată pe fiecare computer pe care este instalat Superfish și, în câteva ore, cercetătorii de securitate au putut extrage cheile private și să creeze site-uri web pentru testați dacă sunteți vulnerabili și demonstrează că ai putea fi deturnat. Pentru Wajam și Geniusbox, cheile sunt diferite, dar Content Explorer și alte aplicații publicitare folosesc, de asemenea, aceleași chei peste tot, ceea ce înseamnă că această problemă nu este unică pentru Superfish.

Se înrăutățește: cea mai mare parte a acestei porcări dezactivează validarea HTTPS în întregime

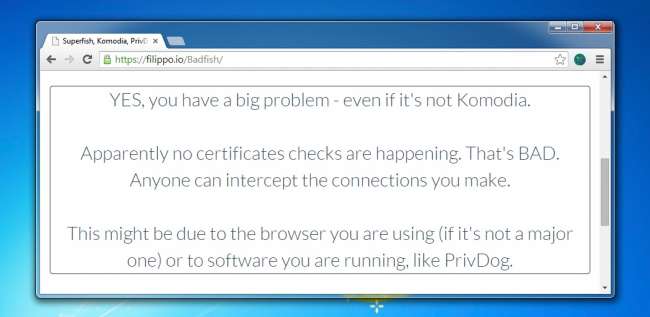

Chiar ieri, cercetătorii în materie de securitate au descoperit o problemă și mai mare: toate aceste proxy HTTPS dezactivează toate validările, în timp ce arată că totul este în regulă.

Asta înseamnă că puteți accesa un site web HTTPS care are un certificat complet invalid, iar acest program publicitar vă va spune că site-ul este bine. Am testat adware-ul menționat anterior și toate dezactivează validarea HTTPS în totalitate, deci nu contează dacă cheile private sunt unice sau nu. Șocant de rău!

Oricine are adware instalat este vulnerabil la tot felul de atacuri și, în multe cazuri, continuă să fie vulnerabil chiar și atunci când adware-ul este eliminat.

Puteți verifica dacă sunteți vulnerabil la Superfish, Komodia sau verificarea certificatului nevalid utilizând site-ul de testare creat de cercetătorii de securitate , dar așa cum am demonstrat deja, există mult mai multe programe publicitare care fac același lucru și, din cercetările noastre, lucrurile vor continua să se înrăutățească.

Protejați-vă: verificați panoul de certificate și ștergeți intrările greșite

Dacă sunteți îngrijorat, ar trebui să verificați depozitul de certificate pentru a vă asigura că nu aveți instalate certificate incomplete care ar putea fi activate ulterior de serverul proxy al cuiva. Acest lucru poate fi puțin complicat, deoarece există o mulțime de lucruri acolo și se presupune că majoritatea sunt acolo. De asemenea, nu avem o listă bună cu ceea ce ar trebui și ce nu ar trebui să fie acolo.

Folosiți WIN + R pentru a deschide dialogul Run, apoi tastați „mmc” pentru a deschide o fereastră Microsoft Management Console. Apoi utilizați Fișier -> Adăugare / Eliminare Snap-ins și selectați Certificate din lista din stânga, apoi adăugați-l în partea dreaptă. Asigurați-vă că selectați Cont computer în următoarea casetă de dialog, apoi faceți clic pe restul.

Veți dori să accesați autoritățile de certificare rădăcină de încredere și să căutați intrări cu adevărat incomplete, cum ar fi oricare dintre acestea (sau ceva similar cu acestea)

- Sendori

- Purelead

- Rachetă Tab

- Super Fish

- Uite asta

- Pando

- Azam

- WajaNEnhance

- DO_NOT_TRUSTFiddler_root (Fiddler este un instrument legitim pentru dezvoltatori, dar malware-ul și-a deturnat certificatul)

- Alerte de sistem, LLC

- CE_UmbrellaCert

Faceți clic dreapta și ștergeți oricare dintre acele intrări pe care le găsiți. Dacă ați văzut ceva incorect când ați testat Google în browserul dvs., asigurați-vă că îl ștergeți și pe acesta. Doar fii atent, pentru că dacă ștergi lucrurile greșite aici, vei sparge Windows.

Sperăm că Microsoft va lansa ceva pentru a vă verifica certificatele rădăcină și pentru a ne asigura că există doar cele bune. Teoretic ai putea folosi această listă de la Microsoft a certificatelor solicitate de Windows , și apoi actualizați la cele mai recente certificate rădăcină , dar acest lucru este complet netestat în acest moment și chiar nu îl recomandăm până când cineva nu testează acest lucru.

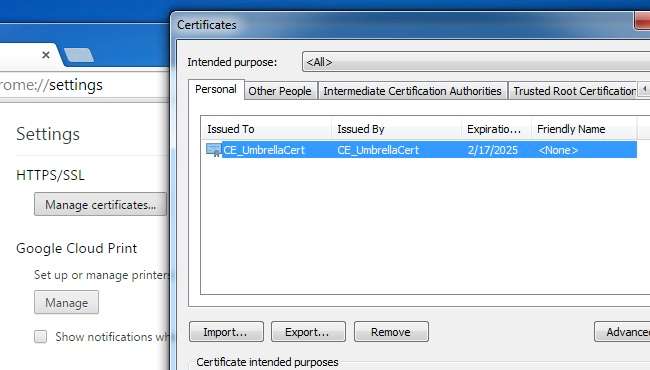

Apoi, va trebui să vă deschideți browserul web și să găsiți certificatele care probabil sunt stocate în cache. Pentru Google Chrome, accesați Setări, Setări avansate, apoi Gestionați certificatele. Sub Personal, puteți face cu ușurință clic pe butonul Eliminare de pe orice certificate defecte ...

Dar când accesați Autoritățile de certificare rădăcină de încredere, va trebui să faceți clic pe Avansat și apoi să debifați tot ceea ce vedeți pentru a nu mai acorda permisiunile acelui certificat ...

Dar asta este o nebunie.

LEGATE DE: Nu mai încercați să vă curățați computerul infectat! Doar Nuke și reinstalați Windows

Mergeți în partea de jos a ferestrei Setări avansate și faceți clic pe Resetare setări pentru a reseta complet Chrome la valorile implicite. Faceți același lucru pentru orice alt browser pe care îl utilizați sau dezinstalați complet, ștergând toate setările, apoi instalați-l din nou.

Dacă computerul dvs. a fost afectat, probabil că sunteți mai bine efectuând o instalare complet curată a Windows . Asigurați-vă că copiați documentele și imaginile dvs. și toate acestea.

Deci, cum te protejezi?

Este aproape imposibil să te protejezi complet, dar iată câteva instrucțiuni de bun simț care te ajută:

- Verifică Superfish / Komodia / Site-ul de testare a validării certificării .

- Activați Click-To-Play pentru pluginuri în browserul dvs. , care va vă ajută să vă protejați de toate acele Flash de zero zile și alte găuri de securitate pentru pluginuri există.

- Fi foarte atent ce descărcați și încearcă să folosiți Ninite atunci când trebuie absolut .

- Fiți atenți la ceea ce faceți clic oricând faceți clic.

- Luați în considerare utilizarea Setul de instrumente pentru experiența de atenuare îmbunătățită (EMET) de la Microsoft sau Malwarebytes Anti-Exploit pentru a vă proteja browserul și alte aplicații critice de găuri de securitate și atacuri de zi zero.

- Asigurați-vă că toate software-urile, pluginurile și antivirusul rămân actualizate și care include și Actualizări Windows .

Dar asta este o mulțime de muncă pentru a dori doar să navigați pe web fără a fi deturnat. Este ca și cum ai avea de-a face cu TSA.

Ecosistemul Windows este o cavalcadă de crapware. Și acum securitatea fundamentală a internetului este întreruptă pentru utilizatorii de Windows. Microsoft trebuie să remedieze acest lucru.