¿Cómo se rastrea una llamada telefónica? Según los programas de televisión y las películas, solo tienes que mantener a alguien hablando el tiempo suficiente para que un detective pueda localizar su ubicación. Si bien este tropo usado en exceso puede agregar algo de tensión cuando se combina con un temporizador que avanza lentamente, en realidad no coincide con la realidad.

Antes de las computadoras, existían las centralitas

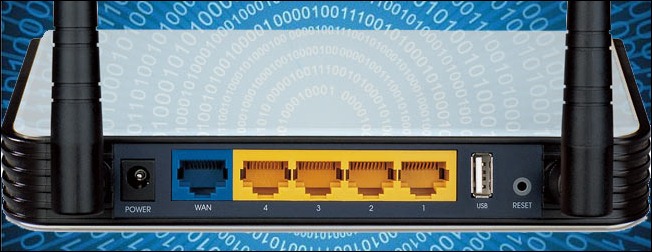

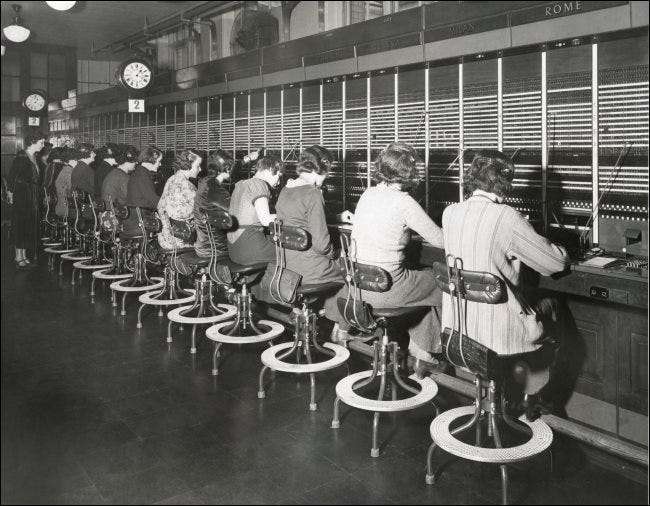

Antes de que el sistema telefónico global se computara, las llamadas se enrutaban a través de una red de conmutadores físicos por un ejército de operadores humanos. Tradicionalmente, estos operadores eran casi exclusivamente mujeres (aunque los primeros fueron chicos adolescentes que eran famosos por su lenguaje vulgar y comportamiento poco profesional).

Cuando entraba una llamada, el operador la enrutaba a su destino conectándola físicamente a un puerto separado en una placa de conexiones. Más tarde, sin embargo, la automatización comenzó a ejercer gradualmente su influencia.

A finales del siglo XIX, el empresario de pompas fúnebres Almon Strowger inventó el primer aparato electromecánico comercialmente viable del mundo. interruptor paso a paso . Patentado en 1891, este dispositivo permitía a las personas llamar a otros directamente. Si bien este invento tardó varias décadas en alcanzar el éxito comercial, finalmente transformó una tarea que alguna vez fue impulsada por humanos en una realizada por la fría precisión de una máquina. Esto marcó la pauta para el siglo siguiente.

Con el tiempo, la tecnología utilizada para realizar llamadas automáticamente se volvió gradualmente más sofisticada. Con el tiempo, a medida que los teléfonos se trasladaran de la oficina y el teléfono público al hogar, podían manejar volúmenes más grandes. La gente podría realizar llamadas a distancias mayores. Pero los fundamentos básicos siguen siendo los mismos.

En estas épocas pasadas, el seguimiento de las llamadas era un proceso complicado. Sin metadatos generados por computadora, la responsabilidad recaía en la compañía telefónica. Tuvo que rastrear el camino sinuoso de una conexión a través de conmutadores e intercambios para descubrir su origen. Luego, la compañía telefónica se lo pasó a la policía.

Este fue un proceso que llevó mucho tiempo, requiriendo que un negociador o un oficial de policía mantuviera la llamada activa durante el mayor tiempo posible. Si el sospechoso colgaba, se acabó el juego para la policía. Tenían que intentarlo de nuevo o encontrar otra forma de atrapar al delincuente.

Probablemente de aquí es de donde Hollywood se inspira. Por supuesto, toman un poco de licencia poética. El seguimiento de las llamadas inevitablemente tardaba más de uno o dos minutos en completarse. Pero la precisión técnica a menudo se sacrifica en el altar del suspenso.

Los registros de llamadas ahora se almacenan digitalmente

Finalmente, la informatización se afianzó en el sector de las telecomunicaciones. Gradualmente, se hizo cargo de tareas, como enrutar llamadas, que anteriormente realizaban operadores humanos o mecánicos.

Esta tendencia fue un momento decisivo. Desde la perspectiva del consumidor, permitió nuevas comodidades, como identificador de llamadas y llamada en espera.

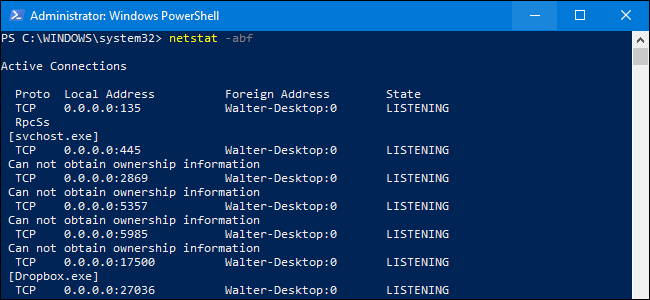

Desde una perspectiva policial, simplificó las investigaciones. Ya no era necesario rastrear las llamadas manualmente a través de conmutadores. Las fuerzas del orden tampoco tenían que monitorear las llamadas en tiempo real; simplemente podían mirar los metadatos generados por las llamadas.

La palabra metadatos significa "datos sobre datos". En telecomunicaciones, los metadatos incluyen cosas como dónde se originó una llamada y su destino, y el tipo de teléfono (celular, fijo o público) que se utilizó.

Debido a que estos registros son efectivamente pequeños fragmentos de texto que se pueden almacenar fácilmente en una base de datos, las compañías telefónicas pueden retenerlos durante mucho tiempo. Esto permite a los investigadores obtener información sobre una llamada meses, o incluso años, después de que tuvo lugar.

La duración exacta varía significativamente entre las compañías telefónicas y cada una tiene sus propios estándares. También existen diferencias según el tipo de teléfono y el plan de teléfono utilizado.

En 2011, documentos del FBI filtrados reveló que algunas compañías telefónicas conservan registros de suscripciones de pospago mucho más tiempo que las realizadas con teléfonos prepagos o “quemadores”, que suelen ser utilizados por delincuentes.

Debido a que los registros de llamadas ahora se almacenan digitalmente, los investigadores también pueden acceder a los registros con un nivel de inmediatez que antes no era posible. Una vez que todo el papeleo legal está listo, es simplemente una cuestión de buscar un registro en una base de datos.

Las fuerzas del orden no tienen que esperar

Es más fácil que nunca para las fuerzas del orden rastrear las llamadas telefónicas normales. Puede agradecer la informatización del sistema telefónico por eso.

Por supuesto, hay otras formas en que los delincuentes pueden comunicarse y evadir la delgada línea azul, como con VPN y aplicaciones de voz encriptadas. Esos casos no se resolverán tan fácilmente, ni siquiera esperando unos minutos para rastrear la llamada.