Ein Keylogger ist eine Software - oder, noch beängstigender, ein Hardwaregerät -, die jede Taste protokolliert, die Sie auf Ihrer Tastatur drücken. Es kann persönliche Nachrichten, Passwörter, Kreditkartennummern und alles andere, was Sie eingeben, erfassen.

Keylogger werden im Allgemeinen von Malware installiert, können aber auch von schützenden Eltern, eifersüchtigen Ehepartnern oder Arbeitgebern installiert werden, die ihre Mitarbeiter überwachen möchten. Hardware-Keylogger eignen sich perfekt für Unternehmensspionage.

Wie ein Keylogger auf Ihren Computer kommt

VERBUNDEN: Nicht alle "Viren" sind Viren: 10 Malware-Begriffe erklärt

Die meisten Keylogger auf durchschnittlichen Computern kommen als an malware . Wenn Ihr Computer kompromittiert wird, enthält die Malware möglicherweise einen Keylogger oder fungiert als Trojaner, der den Keylogger zusammen mit anderer schädlicher Software herunterlädt. Keylogger sind eine beliebte Form von Malware, da sie es Kriminellen ermöglichen, Kreditkartennummern, Passwörter und andere sensible Daten zu stehlen.

Die Software zur Protokollierung von Tastenanschlägen kann auch von einer Person in Ihrer Nähe installiert werden. Ein schützender Elternteil könnte über das Typische hinausgehen Kindersicherung und installieren Sie eine Software, die einen Keylogger enthält, damit sie alles sehen können, was ihre untergeordneten Typen haben. Ein eifersüchtiger Ehepartner, der besorgt ist, dass sein Mann oder seine Frau betrügt, installiert möglicherweise einen Keylogger auf seinem Computer, um sie im Auge zu behalten - das ist nicht unbedingt gut, aber es passiert.

Einige Arbeitgeber installieren möglicherweise Tastendruck-Logger auf den Computern ihrer Mitarbeiter, um alles zu überwachen, was sie tun, oder um Mitarbeiter zu untersuchen, denen sie verdächtig sind. Die Gesetze variieren von Gerichtsstand zu Gerichtsstand, wann dies legal ist.

Hardware Keyloggers

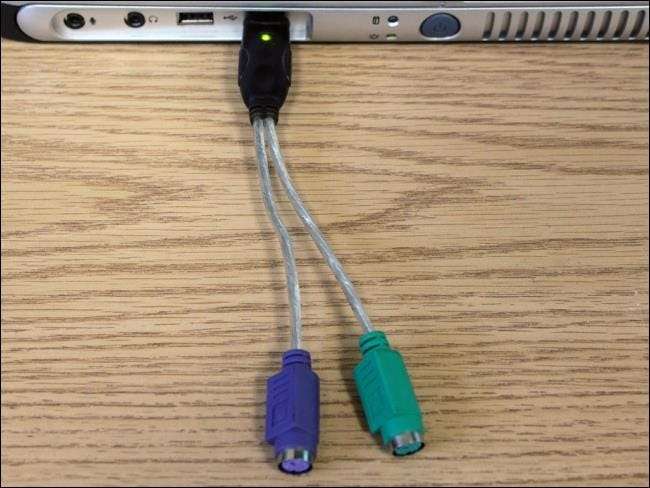

Einige Keylogger können vollständig als Hardwaregeräte implementiert werden. Ein typischer Desktop-Computer verfügt über eine Tastatur, die über ein USB-Kabel mit der Rückseite des Computers verbunden wird. Wenn sich jemand einschleicht, das USB-Kabel der Tastatur abzieht und dann ein spezielles USB-Gerät zwischen dem USB-Anschluss des Computers und dem USB-Anschluss der Tastatur anschließt, kann das Gerät als Keylogger fungieren. Wenn Sie in der Mitte sitzen, können Sie Tastatursignale von der Tastatur abfangen, auf dem Gerät speichern und dann die Tastenanschläge an den Computer weiterleiten, sodass alles normal zu funktionieren scheint. Sicherheitssoftware auf dem Computer kann diesen Keylogger nicht erkennen, da er vollständig auf Hardware ausgeführt wird. Wenn der Computer unter einem Schreibtisch versteckt wäre, würde niemand das Gerät bemerken.

Die Person könnte dann einige Tage später zurückkommen, um das Gerät zu greifen und sich damit davonzuschleichen, ohne Spuren von Keylogging-Software oder verdächtigen Netzwerkaktivitäten zu hinterlassen.

Wenn Sie sich Sorgen um Hardware-Keylogger machen, überprüfen Sie einfach die Rückseite Ihres Computers und stellen Sie sicher, dass sich kein verdächtiges Gerät zwischen Ihrem Tastaturkabel und dem Computer selbst befindet - dies wird wahrscheinlich nicht der Fall sein. (Und wenn ja, handelt es sich wahrscheinlich um einen legitimen Adapter wie den folgenden.)

Wie Keylogger funktionieren

Die Keylogging-Software wird im Hintergrund versteckt ausgeführt und notiert sich jeden von Ihnen eingegebenen Tastenanschlag. Die Software kann die Datei nach bestimmten Textarten durchsuchen. Beispielsweise kann sie nach Zahlenfolgen suchen, die wie Kreditkartennummern aussehen, und diese auf einen böswilligen Server hochladen, damit sie missbraucht werden können.

Keylogging-Software kann auch mit anderen Arten von Computerüberwachungssoftware kombiniert werden, sodass der Angreifer sehen kann, was Sie beim Besuch der Website Ihrer Bank eingegeben haben, und die gewünschten Informationen eingrenzen kann. Ein Keylogger kann die ersten Tastenanschläge erkennen, die Sie in ein Online-Spiel oder Chat-Programm eingegeben haben, und Ihr Passwort stehlen.

Jemand könnte auch den gesamten Protokollverlauf durchsehen, um Sie auszuspionieren und zu sehen, wonach Sie suchen und online eingeben. Computerüberwachungssoftware, die für Eltern oder Arbeitgeber vorgesehen ist, kombiniert den Keylogger häufig mit einem Screenshot-Programm, sodass jemand einen Verlauf Ihrer Eingabe zusammen mit Screenshots der Informationen auf Ihrem Computerbildschirm lesen kann.

Sicherstellen, dass Sie keine Keylogger haben

VERBUNDEN: Grundlegende Computersicherheit: So schützen Sie sich vor Viren, Hackern und Dieben

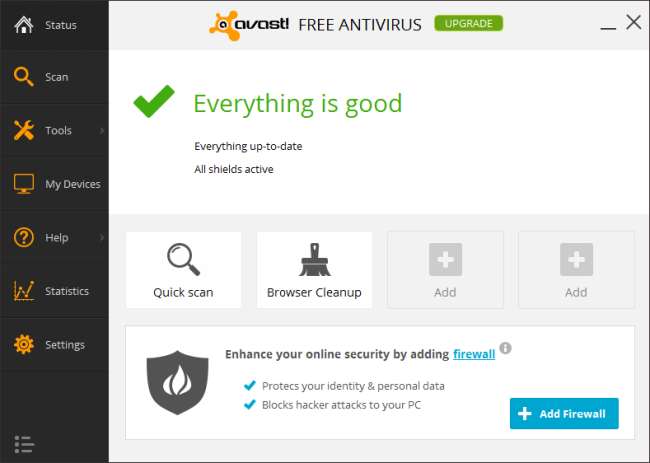

Keylogging-Software ist im Wesentlichen nur eine andere Art von Malware. Sie können Keylogger-Software genauso vermeiden wie andere Malware. Achten Sie darauf, was Sie herunterladen und ausführen, und verwenden Sie ein solides Antivirenprogramm, das hoffentlich die Ausführung von Keyloggern verhindert. Insbesondere für die Vermeidung von Keyloggern gibt es keine besonderen Tipps. Sei einfach vorsichtig und Grundlegende Computersicherheitspraktiken anwenden .

Wenn Sie sich in Bezug auf Keylogger wirklich paranoid fühlen, können Sie versuchen, sich mit einer Softwaretastatur bei der Website Ihrer Bank oder anderen sensiblen Websites anzumelden. Mit anderen Worten, Sie klicken auf Schaltflächen auf dem Bildschirm, anstatt Tasten auf Ihrer Tastatur zu drücken. Dies schützt Sie nicht vor vielen Keyloggern, die mehrere Formen der Texteingabe überwachen, die über das Protokollieren von Tastenanschlägen hinausgehen. Es lohnt sich also wahrscheinlich nicht, sich damit zu beschäftigen.

Keylogger sind eine der gefährlicheren Formen von Malware, da Sie nicht erkennen, dass sie ausgeführt werden, wenn sie ihre Arbeit gut erledigen. Sie verstecken sich im Hintergrund und verursachen keine Probleme. Sie erfassen Kreditkartennummern und Passwörter, solange sie sich der Erkennung entziehen können.

Bildnachweis: Jeroen Bennink auf Flickr , Szilard Mihaly auf Flickr , SFSD Technology Help Desk auf Flickr