Un registrador de teclas es una pieza de software o, incluso más aterrador, un dispositivo de hardware que registra cada tecla que presiona en su teclado. Puede capturar mensajes personales, contraseñas, números de tarjetas de crédito y todo lo que escriba.

Los registradores de teclas generalmente son instalados por malware, pero también pueden ser instalados por padres protectores, cónyuges celosos o empleadores que desean monitorear a sus empleados. Los keyloggers de hardware son perfectos para el espionaje corporativo.

Cómo un keylogger entraría en su computadora

RELACIONADO: No todos los "virus" son virus: explicación de diez términos de software malicioso

La mayoría de los keyloggers en computadoras promedio llegan como malware . Si su computadora se ve comprometida, el malware puede incluir un keylogger o funcionar como un troyano que descarga el keylogger junto con otro software dañino. Los keyloggers son una forma popular de malware porque permiten a los delincuentes robar números de tarjetas de crédito, contraseñas y otros datos confidenciales.

El software de registro de pulsaciones también puede ser instalado por alguien cercano a usted. Un padre protector puede ir más allá de lo típico controles parentales e instale software que incluya un registrador de teclas, lo que les permitirá ver todo lo que escribe su hijo. Un cónyuge celoso preocupado por la trampa de su esposo o esposa podría instalar un registrador de pulsaciones de teclas en su computadora para vigilarlos; no es necesariamente algo bueno, pero sucede.

Algunos empleadores pueden instalar registradores de pulsaciones de teclas en las computadoras de sus empleados para monitorear todo lo que hacen, o simplemente para investigar a los empleados de los que sospechan. Las leyes varían sobre cuándo esto es legal de una jurisdicción a otra.

Registradores de teclas de hardware

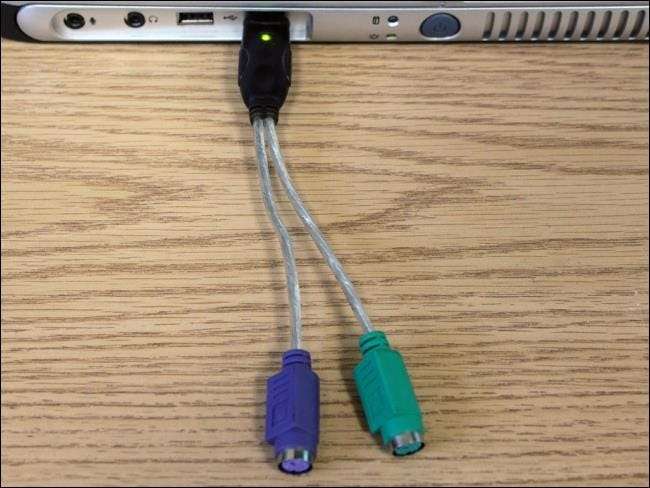

Algunos keyloggers se pueden implementar completamente como dispositivos de hardware. Una computadora de escritorio típica tiene un teclado que se conecta a la parte posterior de la computadora mediante un cable USB. Si alguien entrara a escondidas, desconectara el cable USB del teclado y luego conectara un dispositivo USB especializado entre el puerto USB de la computadora y el conector USB del teclado, el dispositivo podría funcionar como un registrador de teclas. Sentado en el medio, podría interceptar las señales del teclado desde el teclado, almacenarlas en el dispositivo y luego pasar las pulsaciones de teclas a la computadora para que todo parezca funcionar normalmente. El software de seguridad en la computadora no podría detectar este keylogger, ya que se ejecuta completamente en hardware. Si la computadora estuviera escondida debajo de un escritorio, nadie notaría el dispositivo.

La persona podría regresar unos días después para tomar el dispositivo y escabullirse con él, sin dejar rastro de software de registro de teclas o actividad de red sospechosa.

Si le preocupan los keyloggers de hardware, simplemente revise la parte posterior de su computadora y asegúrese de que no haya ningún dispositivo sospechoso entre el cable del teclado y la computadora en sí; por supuesto, probablemente no lo haya. (Y si lo hay, probablemente sea algún tipo de adaptador legítimo como el que se muestra a continuación).

Cómo funcionan los keyloggers

El software de registro de teclas se ejecuta oculto en segundo plano, tomando nota de cada pulsación de tecla que escribe. El software podría escanear el archivo en busca de ciertos tipos de texto; por ejemplo, podría buscar secuencias de números que parezcan números de tarjetas de crédito y cargarlas en un servidor malicioso para que se pueda abusar de ellas.

El software de registro de teclas también puede combinarse con otros tipos de software de monitoreo de computadoras, por lo que el atacante podría ver lo que escribió cuando visitó el sitio web de su banco y limitar la información que desea. Un registrador de teclas podría detectar las primeras pulsaciones de tecla que ingresó en un juego en línea o programa de chat, robando su contraseña.

Alguien también podría revisar todo el historial de registro para espiarlo y ver lo que busca y escribe en línea. El software de monitoreo de computadora diseñado para que lo usen padres o empleadores a menudo puede combinar el registrador de teclas con un programa de captura de pantalla, para que alguien pueda leer un historial de lo que escribió combinado con capturas de pantalla de lo que estaba en la pantalla de su computadora en ese momento.

Asegurarse de que no tiene registradores de teclas

RELACIONADO: Seguridad informática básica: cómo protegerse de virus, piratas informáticos y ladrones

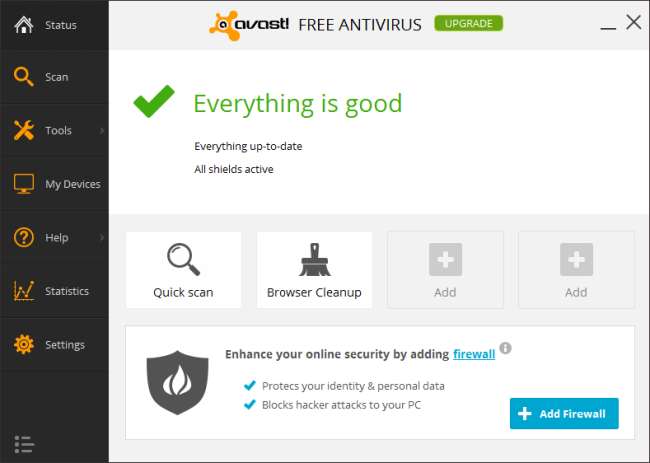

El software de registro de teclas es esencialmente otro tipo de malware. Puede evitar el software de registro de teclas de la misma manera que evita otro malware: tenga cuidado con lo que descarga y ejecuta, y use un programa antivirus sólido que, con suerte, evitará que se ejecuten los registradores de teclas. No hay consejos especiales reales para evitar los keyloggers en particular. Solo ten cuidado y ejercer prácticas básicas de seguridad informática .

Si se siente realmente paranoico acerca de los registradores de teclas, puede intentar iniciar sesión en el sitio web de su banco u otros sitios web sensibles con un teclado de software; en otras palabras, hace clic en los botones de la pantalla en lugar de presionar los botones del teclado. Esto no lo protegerá de muchos registradores de teclas que monitorean múltiples formas de entrada de texto más allá del simple registro de pulsaciones de teclas, por lo que probablemente no valga la pena molestarse en ello.

Los keyloggers son una de las formas más peligrosas de malware, ya que no se dará cuenta de que se están ejecutando si están haciendo bien su trabajo. Se esconden en segundo plano y no causan ningún problema, capturando números de tarjetas de crédito y contraseñas mientras puedan evadir la detección.

Credito de imagen: Jeroen Bennink en Flickr , Szilard Mihaly en Flickr , Mesa de ayuda de tecnología SFSD en Flickr