Keylogger to oprogramowanie - lub nawet bardziej przerażające urządzenie sprzętowe - które rejestruje każdy klawisz, który naciskasz na klawiaturze. Może przechwytywać osobiste wiadomości, hasła, numery kart kredytowych i wszystko inne, co wpiszesz.

Keyloggery są zwykle instalowane przez złośliwe oprogramowanie, ale mogą być również instalowane przez opiekuńczych rodziców, zazdrosnych małżonków lub pracodawców, którzy chcą monitorować swoich pracowników. Keyloggery sprzętowe są idealne do szpiegostwa korporacyjnego.

Jak keylogger dostałby się do twojego komputera

ZWIĄZANE Z: Nie wszystkie „wirusy” są wirusami: 10 wyjaśnień dotyczących złośliwego oprogramowania

Większość keyloggerów na przeciętnych komputerach pojawia się w formacie złośliwe oprogramowanie . Jeśli komputer zostanie zagrożony, złośliwe oprogramowanie może zawierać keylogger lub działać jako trojan, który pobiera keylogger wraz z innym szkodliwym oprogramowaniem. Keyloggery to popularna forma złośliwego oprogramowania, ponieważ umożliwiają przestępcom kradzież numerów kart kredytowych, haseł i innych poufnych danych.

Oprogramowanie rejestrujące naciśnięcia klawiszy może również zostać zainstalowane przez osobę bliską. Rodzic opiekuńczy może wykraczać poza typowe kontrola rodzicielska i zainstaluj oprogramowanie, które zawiera keylogger, umożliwiając im zobaczenie wszystkiego, czego dotyczą ich dzieci. Zazdrosny małżonek zaniepokojony oszustwem męża lub żony może zainstalować keyloggera na swoim komputerze, aby mieć go na oku - niekoniecznie jest to dobre, ale się zdarza.

Niektórzy pracodawcy mogą instalować rejestratory naciśnięć klawiszy na komputerach swoich pracowników, aby monitorować wszystko, co robią, lub po prostu badać pracowników, co do których mają podejrzenia. Przepisy różnią się w zależności od jurysdykcji, kiedy jest to legalne.

Sprzętowe keyloggery

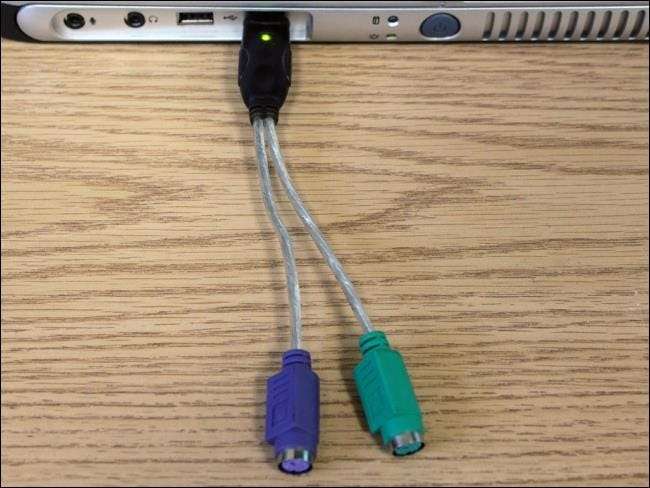

Niektóre keyloggery można zaimplementować w całości jako urządzenia sprzętowe. Typowy komputer stacjonarny jest wyposażony w klawiaturę podłączaną z tyłu komputera za pomocą kabla USB. Gdyby ktoś się zakradł, odłączyć kabel USB klawiatury, a następnie podłączyć specjalne urządzenie USB między portem USB komputera a złączem USB klawiatury, urządzenie mogłoby działać jako keylogger. Siedząc pośrodku, może przechwytywać sygnały klawiatury z klawiatury, przechowywać je w urządzeniu, a następnie przekazywać naciśnięcia klawiszy do komputera, aby wszystko wyglądało na normalne. Oprogramowanie zabezpieczające na komputerze nie byłoby w stanie wykryć tego keyloggera, ponieważ działa on całkowicie na sprzęcie. Gdyby komputer był schowany pod biurkiem, nikt nie zauważyłby urządzenia.

Osoba ta mogła następnie wrócić kilka dni później, aby złapać urządzenie i wymknąć się z nim, nie pozostawiając żadnych śladów oprogramowania rejestrującego klucze ani podejrzanej aktywności sieciowej.

Jeśli martwisz się o keyloggery sprzętowe, po prostu sprawdź tylną część komputera i upewnij się, że między kablem klawiatury a samym komputerem nie ma podejrzanego urządzenia - oczywiście prawdopodobnie nie będzie. (A jeśli tak, to prawdopodobnie jakiś legalny adapter, taki jak ten poniżej).

Jak działają keyloggery

Oprogramowanie keyloggera działa ukryte w tle, zapisując każde naciśnięcie klawisza, które wpisujesz. Oprogramowanie może skanować plik w poszukiwaniu określonych typów tekstu - na przykład może wyszukiwać sekwencje liczb, które wyglądają jak numery kart kredytowych i przesyłać je na złośliwy serwer, aby można je było wykorzystać.

Oprogramowanie do keyloggera może być również łączone z innymi typami oprogramowania do monitorowania komputerów, aby osoba atakująca mogła zobaczyć, co wpisałeś, odwiedzając witrynę banku, i zawęzić informacje, których potrzebuje. Keylogger może wykryć pierwsze naciśnięcia klawiszy, które wpisałeś w grze online lub programie do czatu, kradnąc Twoje hasło.

Ktoś może również przejrzeć całą historię logów, aby Cię szpiegować i zobaczyć, czego szukasz i wpisujesz online. Oprogramowanie do monitorowania komputera przeznaczone do użytku przez rodziców lub pracodawców może często łączyć keylogger z programem do zrzutów ekranu, dzięki czemu ktoś może przeczytać historię tego, co wpisałeś, w połączeniu ze zrzutami ekranu tego, co znajdowało się na ekranie komputera w tym czasie.

Zapewnienie, że nie masz keyloggerów

ZWIĄZANE Z: Podstawowe zabezpieczenia komputera: jak chronić się przed wirusami, hakerami i złodziejami

Oprogramowanie keyloggera to po prostu kolejny rodzaj złośliwego oprogramowania. Możesz uniknąć keyloggera w ten sam sposób, w jaki unikasz innego złośliwego oprogramowania - uważaj na to, co pobierasz i uruchamiasz, i używaj solidnego programu antywirusowego, który, miejmy nadzieję, uniemożliwi uruchomienie keyloggerów. Nie ma żadnych specjalnych wskazówek dotyczących unikania w szczególności keyloggerów. Po prostu bądź ostrożny i ćwiczyć podstawowe praktyki bezpieczeństwa komputerowego .

Jeśli naprawdę masz paranoję na punkcie keyloggerów, możesz spróbować zalogować się do witryny banku lub innych wrażliwych witryn za pomocą klawiatury programowej - innymi słowy, klikasz przyciski na ekranie, a nie naciskasz przyciski na klawiaturze. To nie ochroni Cię przed wieloma keyloggerami, które monitorują wiele form wprowadzania tekstu poza rejestrowaniem naciśnięć klawiszy, więc prawdopodobnie nie warto się tym przejmować.

Keyloggery to jedna z bardziej niebezpiecznych form złośliwego oprogramowania, ponieważ nie zdasz sobie sprawy, że działają, jeśli dobrze wykonują swoją pracę. Ukrywają się w tle i nie powodują żadnych problemów, przechwytując numery kart kredytowych i hasła tak długo, jak długo mogą uniknąć wykrycia.

Źródło zdjęcia: Jeroen Bennink na Flickr , Szilard Mihaly na Flickr , Pomoc techniczna dotycząca technologii SFSD w serwisie Flickr