Um keylogger é um pedaço de software - ou, ainda mais assustador, um dispositivo de hardware - que registra cada tecla que você pressiona no teclado. Ele pode capturar mensagens pessoais, senhas, números de cartão de crédito e tudo o mais que você digitar.

Keyloggers são geralmente instalados por malware, mas também podem ser instalados por pais protetores, cônjuges invejosos ou empregadores que desejam monitorar seus funcionários. Keyloggers de hardware são perfeitos para espionagem corporativa.

Como um keylogger entraria no seu computador

RELACIONADOS: Nem todos os "vírus" são vírus: dez termos de malware explicados

A maioria dos keyloggers em computadores chegam como malware . Se o seu computador for comprometido, o malware pode incluir um keylogger ou funcionar como um cavalo de Tróia que baixa o keylogger junto com outro software prejudicial. Keyloggers são uma forma popular de malware porque permitem que criminosos roubem números de cartão de crédito, senhas e outros dados confidenciais.

O software de registro de pressionamento de tecla também pode ser instalado por alguém próximo a você. Um pai protetor pode ir além do típico controle dos pais e instalar software que inclui um keylogger, permitindo que eles vejam tudo o que seus filhos digitam. Um cônjuge ciumento preocupado com a traição de seu marido ou esposa pode instalar um keylogger em seu computador para mantê-los sob controle - não é necessariamente uma coisa boa, mas acontece.

Alguns empregadores podem instalar registradores de pressionamento de tecla nos computadores de seus funcionários para monitorar tudo o que eles fazem ou apenas para investigar funcionários sobre os quais eles suspeitam. As leis variam sobre quando isso é legal de jurisdição para jurisdição.

Keyloggers de hardware

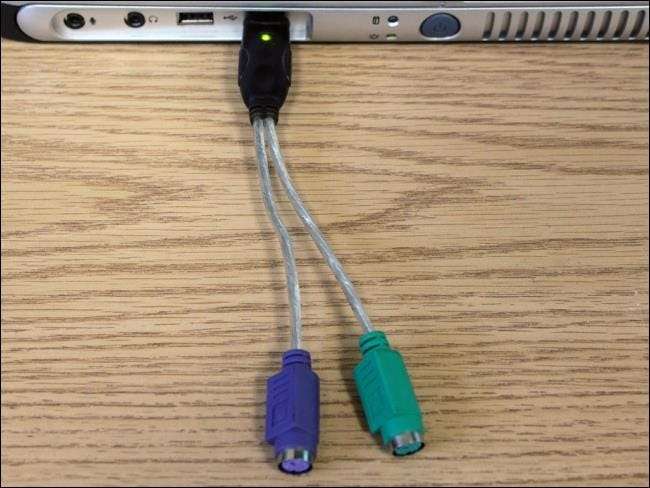

Alguns keyloggers podem ser implementados inteiramente como dispositivos de hardware. Um computador desktop típico tem um teclado que se conecta à parte traseira do computador por meio de um cabo USB. Se alguém entrar sorrateiramente, desconecte o cabo USB do teclado e, em seguida, conecte um dispositivo USB especializado entre a porta USB do computador e o conector USB do teclado, o dispositivo pode funcionar como um keylogger. Sentado no meio, ele poderia interceptar os sinais do teclado, armazená-los no dispositivo e, em seguida, passar as teclas pressionadas para o computador para que tudo parecesse estar funcionando normalmente. O software de segurança no computador não seria capaz de detectar este keylogger, pois ele é executado inteiramente em hardware. Se o computador estivesse escondido sob uma mesa, ninguém notaria o dispositivo.

A pessoa poderia então voltar alguns dias depois para pegar o dispositivo e fugir com ele, sem deixar rastros de software de keylogging ou atividade de rede suspeita.

Se você está preocupado com keyloggers de hardware, verifique a parte de trás do seu computador e certifique-se de que não haja nenhum dispositivo suspeito entre o cabo do teclado e o próprio computador - é claro, provavelmente não haverá. (E se houver, provavelmente é algum tipo de adaptador legítimo como o mostrado abaixo.)

Como funcionam os keyloggers

O software de keylogging é executado escondido em segundo plano, anotando cada tecla que você digita. O software pode examinar o arquivo em busca de certos tipos de texto - por exemplo, pode procurar sequências de números que se parecem com números de cartão de crédito e carregá-los em um servidor malicioso para que possam ser abusados.

O software de keylogging também pode ser combinado com outros tipos de software de monitoramento de computador, de forma que o invasor possa ver o que você digitou ao visitar o site do seu banco e restringir as informações que deseja. Um keylogger pode detectar as primeiras teclas digitadas em um jogo online ou programa de bate-papo, roubando sua senha.

Alguém também pode examinar todo o histórico de registro para espionar você e ver o que você pesquisa e digita online. O software de monitoramento de computador destinado aos pais ou empregadores pode muitas vezes combinar o keylogger com um programa de captura de tela, para que alguém possa ler um histórico do que você digitou, combinado com capturas de tela do que estava na tela do seu computador naquele momento.

Garantindo que você não tenha keyloggers

RELACIONADOS: Segurança básica do computador: como se proteger de vírus, hackers e ladrões

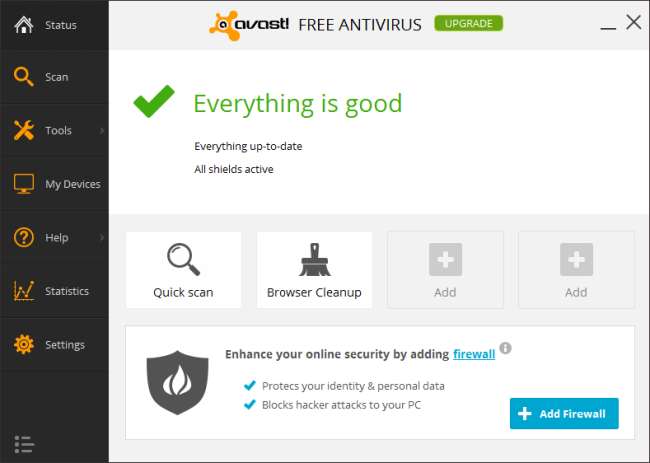

O software de keylogging é essencialmente apenas outro tipo de malware. Você pode evitar o software de keylogging da mesma forma que evita outros malwares - tome cuidado com o que você baixa e executa e use um programa antivírus sólido que, com sorte, impedirá que os keyloggers sejam executados. Não há dicas especiais reais para evitar keyloggers em particular. Apenas tome cuidado e exercitar práticas básicas de segurança de computador .

Se você está realmente paranóico com os keyloggers, pode tentar fazer login no site do seu banco ou em outros sites confidenciais com um teclado de software - em outras palavras, você clica em botões na tela em vez de pressionar botões no teclado. Isso não o protegerá de muitos keyloggers que monitoram várias formas de entrada de texto além de apenas registrar as teclas digitadas, então provavelmente não vale a pena se preocupar com isso.

Keyloggers são uma das formas mais perigosas de malware, pois você não perceberá que eles estão funcionando se estiverem fazendo um bom trabalho. Eles se escondem em segundo plano e não causam nenhum problema, capturando números de cartão de crédito e senhas enquanto possam escapar da detecção.

Crédito da imagem: Jeroen Bennink no Flickr , Szilard Mihaly no Flickr , SFSD Technology Help Desk no Flickr