Kaba kuvvet saldırılarının anlaşılması oldukça basittir, ancak korunmaları zordur. Şifreleme matematiktir ve bilgisayarlar matematikte hızlandıkça, tüm çözümleri denemede ve hangisinin uygun olduğunu görmede daha hızlı hale geliyorlar.

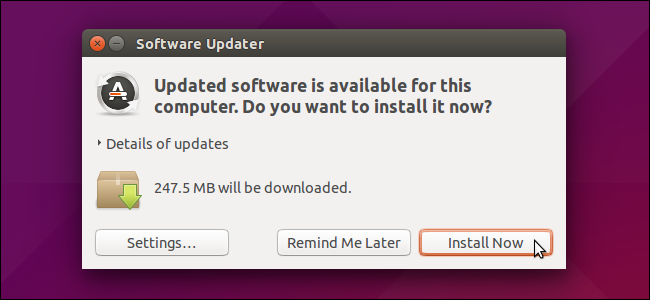

Bu saldırılar, çeşitli derecelerde başarı ile her tür şifrelemeye karşı kullanılabilir. Daha yeni, daha hızlı bilgisayar donanımı piyasaya sürüldükçe kaba kuvvet saldırıları her geçen gün daha hızlı ve etkili hale geliyor.

Brute-Force Temelleri

Kaba kuvvet saldırılarının anlaşılması kolaydır. Bir saldırganın şifrelenmiş bir dosyası vardır - örneğin, Son Geçiş veya KeePass şifre veritabanı. Bu dosyanın görmek istedikleri verileri içerdiğini bilirler ve bu dosyanın kilidini açan bir şifreleme anahtarı olduğunu bilirler. Şifresini çözmek için, olası her şifreyi denemeye başlayabilir ve bunun şifresi çözülmüş bir dosyayla sonuçlanıp sonuçlanmadığını görebilirler.

Bunu bir bilgisayar programıyla otomatik olarak yaparlar, böylece mevcut bilgisayar donanımı daha hızlı ve daha hızlı hale geldikçe ve saniyede daha fazla hesaplama yapabilecek duruma geldikçe, birinin kaba kuvvetle şifrelemeyi gerçekleştirme hızı artar. Brute-force saldırısı, iki basamaklı parolalara geçmeden önce büyük olasılıkla tek basamaklı parolalarla başlayacak ve biri çalışana kadar olası tüm kombinasyonları deneyecek.

Bir "sözlük saldırısı" benzerdir ve olası tüm şifreler yerine bir sözlükteki kelimeleri veya genel şifrelerin bir listesini dener. Pek çok insan bu kadar zayıf ve yaygın şifreler kullandığı için bu çok etkili olabilir.

Saldırganlar Neden Brute-Force Web Hizmetlerini Kullanamaz?

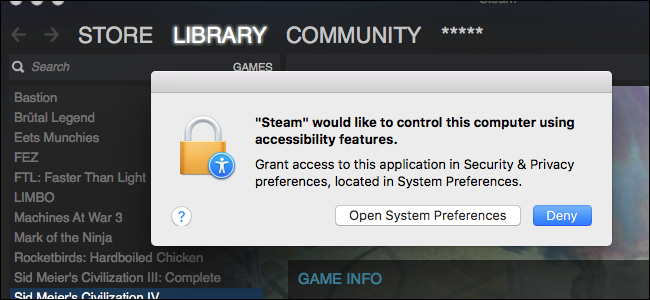

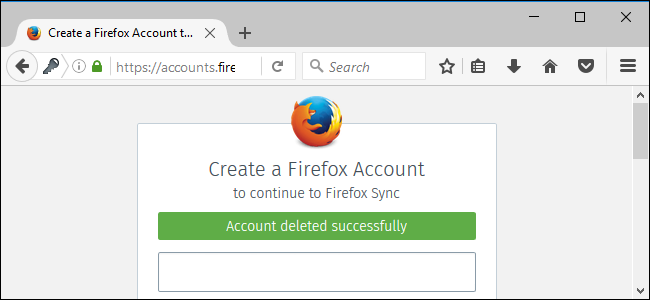

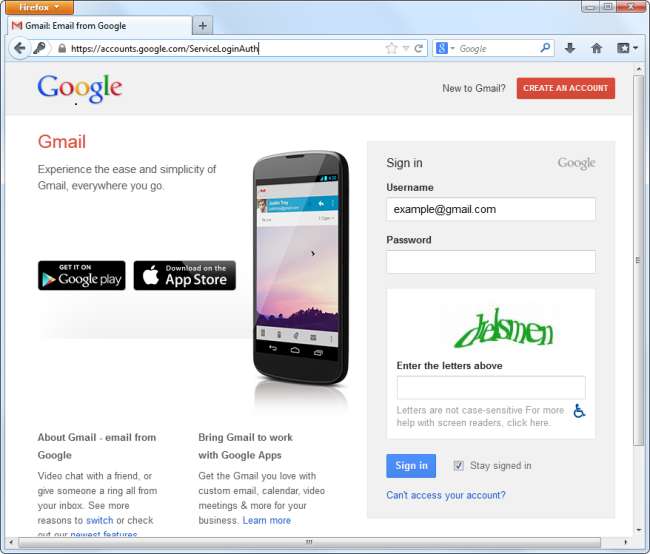

Çevrimiçi ve çevrimdışı kaba kuvvet saldırıları arasında bir fark vardır. Örneğin, bir saldırgan Gmail hesabınıza zorla girmek isterse, olası her şifreyi denemeye başlayabilir - ancak Google bunları çabucak keser. Bu tür hesaplara erişim sağlayan hizmetler, erişim girişimlerini yavaşlatacak ve birçok kez oturum açmaya çalışan IP adreslerini yasaklayacaktır. Bu nedenle, çevrimiçi bir hizmete yönelik bir saldırı çok iyi sonuç vermeyecektir çünkü saldırı durdurulmadan önce çok az sayıda girişimde bulunulabilir.

Örneğin, birkaç başarısız giriş denemesinden sonra Gmail, şifreleri otomatik olarak deneyen bir bilgisayar olmadığınızı doğrulamak için size bir CATPCHA resmi gösterir. Yeterince uzun süre devam etmeyi başarırsanız, muhtemelen oturum açma girişimlerinizi tamamen durduracaklardır.

Öte yandan, bir saldırganın bilgisayarınızdan şifrelenmiş bir dosya kaptığını veya çevrimiçi bir hizmetin güvenliğini aşıp bu tür şifreli dosyaları indirmeyi başardığını varsayalım. Saldırgan artık şifrelenmiş verilere kendi donanımında sahip ve boş zamanlarında istediği kadar parola deneyebilir. Şifrelenmiş verilere erişimleri varsa, kısa bir süre içinde çok sayıda şifreyi denemelerini engellemenin bir yolu yoktur. Güçlü şifreleme kullanıyor olsanız bile, verilerinizi güvende tutmak ve başkalarının bunlara erişememesini sağlamak sizin yararınıza.

Hashing

Güçlü hash algoritmaları kaba kuvvet saldırılarını yavaşlatabilir. Esasen, karma algoritmalar, paroladan türetilen bir değeri diskte depolamadan önce bir parola üzerinde ek matematiksel çalışma gerçekleştirir. Daha yavaş bir karma algoritma kullanılırsa, her bir parolayı denemek ve kaba kuvvet saldırılarını önemli ölçüde yavaşlatmak için binlerce kat daha fazla matematiksel çalışma gerekecektir. Bununla birlikte, ne kadar çok iş gerekirse, bir sunucu veya başka bir bilgisayar, kullanıcı parolası ile her oturum açtığında o kadar çok iş yapmak zorundadır. Yazılım, kaba kuvvet saldırılarına karşı dayanıklılığı kaynak kullanımıyla dengelemelidir.

Brute-Force Hızı

Hız, tamamen donanıma bağlıdır. Tıpkı Bitcoin madencilerinin Bitcoin madenciliği için optimize edilmiş kendi özel donanımlarını oluşturması gibi, istihbarat kurumları da kaba kuvvet saldırıları için özel donanımlar oluşturabilir. Tüketici donanımı söz konusu olduğunda, kaba kuvvet saldırıları için en etkili donanım türü bir grafik kartıdır (GPU). Aynı anda birçok farklı şifreleme anahtarını denemek kolay olduğundan, paralel olarak çalışan birçok grafik kartı idealdir.

2012 yılı sonunda, Ars Technica bildirdi 25 GPU'lu bir kümenin her Windows şifresini 8 karakter altında altı saatten daha kısa sürede kırabileceğini. Microsoft'un kullandığı NTLM algoritması yeterince esnek değildi. Ancak, NTLM oluşturulduğunda tüm bu parolaları denemek çok daha uzun sürerdi. Bu, Microsoft'un şifrelemeyi daha güçlü hale getirmesi için yeterli bir tehdit olarak görülmedi.

Hız artıyor ve birkaç on yıl içinde, bugün kullandığımız en güçlü kriptografik algoritmalar ve şifreleme anahtarlarının bile kuantum bilgisayarlar veya gelecekte kullandığımız diğer donanımlar tarafından hızla kırılabileceğini keşfedebiliriz.

Verilerinizi Brute-Force Saldırılarından Koruma

Kendinizi tamamen korumanın bir yolu yok. Bilgisayar donanımının ne kadar hızlı olacağını ve bugün kullandığımız şifreleme algoritmalarının gelecekte keşfedilecek ve sömürülecek zayıf yönleri olup olmadığını söylemek imkansız. Ancak temel bilgiler şunlardır:

- Şifrelenmiş verilerinizi, saldırganların erişemeyeceği yerlerde güvende tutun. Verilerinizi donanımlarına kopyaladıktan sonra, boş zamanlarında ona karşı kaba kuvvet saldırılarını deneyebilirler.

- İnternet üzerinden oturum açmayı kabul eden herhangi bir hizmeti çalıştırırsanız, bunun oturum açma girişimlerini sınırladığından ve kısa bir süre içinde birçok farklı parolayla oturum açmaya çalışan kişileri engellediğinden emin olun. İyi bir güvenlik uygulaması olduğundan, sunucu yazılımı genellikle bunu kutudan çıkarır çıkarmaz yapacak şekilde ayarlanmıştır.

- SHA-512 gibi güçlü şifreleme algoritmaları kullanın. Kırılması kolay, bilinen zayıflıkları olan eski şifreleme algoritmalarını kullanmadığınızdan emin olun.

- Uzun, güvenli parolalar kullanın. Dünyadaki tüm şifreleme teknolojisi, "şifre" veya her zaman popüler olan "hunter2" kullanıyorsanız yardımcı olmayacaktır.

Kaba kuvvet saldırıları, verilerinizi korurken, şifreleme algoritmalarını seçerken ve şifreleri seçerken endişelenmeniz gereken bir şeydir. Aynı zamanda, daha güçlü kriptografik algoritmalar geliştirmeye devam etmenin de bir nedenidir - şifrelemenin, yeni donanım tarafından ne kadar hızlı etkisiz hale getirildiğine ayak uydurması gerekir.

Resim Kredisi: Flickr'da Johan Larsson , Jeremy Gosney